anchor

シングルユーザモードに入れない(オープンファームウエアのロック解除)

昨晩からシングルユーザモードに入れなくなっていた。

シングルユーザモードとは起動時にコマンドキー+Sキーを押し続けることでBSDのCUI画面に入ることができるという機能で、GUIがどうにもいうことを聞かなくなったというような重篤なトラブルの時には緊急回避的なトラブルシューティングの手段になるし、私の場合は別に緊急事態でなくても日常的にメンテナンスの時にApplejackなどを使ってメンテナンスの手順を実行している。

真っ黒な画面に文字ばっかり出てくるので初心者には取っ付きにくいが、使い慣れると便利なモード。

昨晩もちょっと動作が重くなってきたので軽くキャッシュクリアなどを実行してfsckくらいはやっとこうとコマンド+Sキーを押しながら再起動をかけたが、SUM(シングルユーザモード)に入れないまま普通に起動してしまった。

直前に試したCocktailがなにかsecuritylogなどのシステムにかかわるファイルを壊してしまったかと思い、いろいろ修復を試みたが全く症状は改善せず。

昨晩から何十回も再起動しながらシステム修復を試みたが、特にエラーも異常もないのにSUMにだけ入れないという問題が残る。

最近でいえばセキュリティアップデートをかけたあとに1回SUMに入っているからそれ以降にやった何かのプロセスが問題を起こしていると見てひとつずつ検証する。

最初に疑ったCocktailだが、よく考えたらこれは通常のスタンダードなメンテナンスの時に使うUNIXコマンドをGUI化しただけのアプリだから、これが問題を起こしているとは考えにくい。

思い立ってもうひとつテストしてみると、P-RAMクリアもできなくなっている。

このメンテナンスはOSXになってからはあまり意味がないと思い、滅多にやらないのだが起動時に

コマンド+option+P+R

を押し続けると起動時のジャーンを押している間何回も繰り返すというもの。

内蔵の起動用プライマリメモリの中身が壊れてくると、起動に失敗したり時計が正常な時間を表示しないなどシステムの動作がおかしくなるので、これでメモリをリセットするともとに戻るというTipsだが、OSXに移行してからはそういう問題にあったことがないので、ほとんどやったことがなかった。

それをトライしたが、ジャーンを繰り返すどころかフツーにつるっと起動してしまった。

考えられる問題はキーボードを起動時に認識できなくなっているのかと思い、外付けのUSBキーボードで試してみるが同じこと。USBも受け付けなくなっているというのは仕様上おかしいので、ハードウエアの故障の線はなくなった。

ここでいよいよ手詰まりになってしまった。

そこで観念して(なんでやねん?)Appleのテックインフォライブラリ(今は名称が変わっているのか?)のMac OS X- シングルユーザまたは Verbose モードで起動する方法という記事を参照する。

ここにSUM並びにVerboseモードに入るという手順が書かれているが、ひとつ注目すべき文章を発見した。

注意の2番なのだが

2. コンピュータの所有者または管理者が Open Firmware パスワード保護を有効にしている場合は、シングルユーザモードや Verbose モードに入ることはできません。

とある。

そういえば!

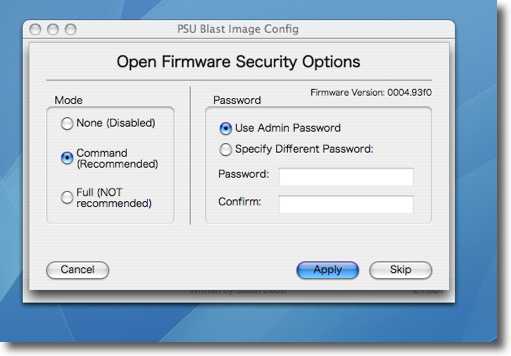

一昨日だかPSU Blast Image Configをテストしかけた時に、その起動画面でOpenFirmware Security Optionという画面が出てきて、何の気なしに安全なモードの方がいいかというくらいの軽い理解で「コマンドモード」を適用してしまった。

あれだ!

さっそく、PSU Blast Image Configを起動してOpenFirmware Security Optionで「解除」を適用。

すると昨晩以来の激闘がウソのようにSUMにも普通に入れるようになったしP-RAMクリアも何百回でもできるようになった。(うるさいから何百回もするなって)

要するにテストしかけたアプリの機能や動作を完全に理解しないで、不用意な操作をした私のポカミスということだ。

焦りました( ̄¬ ̄;)

anchor

PSU Blast Image Config(Freeware)

OS10.2Jaguar対応

OS10.2Jaguar対応

OS10.3Panther対応

OS10.3Panther対応

OS10.4Tiger対応

OS10.4Tiger対応

そのトラブルの原因になってくれたのがこのアプリ。

これについては「あらかじめ作っておいたディスクイメージからMacをリストアするためのソフト」という解説があちこちにあるが、サイトの説明を見ると、

「速やかにローカルなファイルによって、httpあるいはasrマルチキャストサーバーからMacの内部のハードディスクにマスターシステムディスクイメージを回復させる」

となっていて微妙にニュアンスがあるような。

いずれにしても使い方が未理解で、私自身ちゃんと試していないというか、ひとつお釈迦にしてもいいようなシステムを持っていないとこれは実際にテストできないということで放置している。

なので一連の操作画面までは出してみたが、意味が分からないまま推測するにたぶんこれは教室で何十台のMacOSXを管理するためのアプリかなという気がする。

生徒たちは思いもよらない操作をするわけで、中にはシステムをぶっ壊してくれるケースもあるだろう。

それをさせないために上記のようにOpenFirmwareにロックをかけてSUMに入れないようにするとかの設定もあるのだろうと思う。

それでもぶっ壊された時にいちいちクリアインストールしていると、情報科教室の先生はいくら時間が有っても足りないので、このアプリを使って差分だけシステムディスクを回復しちゃって手っ取り早くガキどもが触った前の状態に戻すというアプリなのだろうと想像する。

何分にも自分のシステムで実地に修復をテストしていないので、動作の確実性なども全く分からないのだが、そういうものだと想像する。

以下なんとなく見えた操作画面のキャプチャーをアップしておく。

PSU Blast Image Configを起動するとまずOpenFirmware Security Optionの画面に入る

これが上記のSUMに入れないというトラブルの原因になったのだが

何気なく「Apply」ボタンをクリックすると同じ眼に遭うので注意

デフォルトの設定は本来「None」で、この画面デフォの「Command」のまま

「Apply」をクリックするとオープンファームウエアにロックがかかってしまう

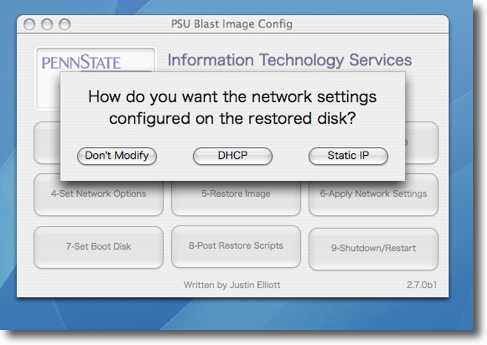

それをクリアすると今度は接続の設定に進む

LAN内ならDHCPだろうしVPNなどという話になってくるなら固定IPだろう

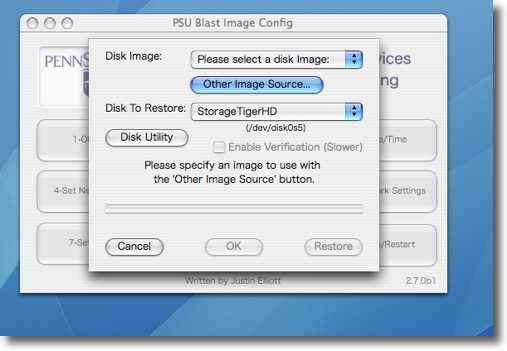

そして修復するソースとターゲットをここで設定するという流れか

一度テストしてみたいがぶっ壊してもいいシステムがないとなかなか実地テストはできない

だから理解も中途半端のままなのが申し訳ないが

anchor

シングルユーザモードに入れない2

新年早々早速一発目のトラブルシューティング。

といってもこれも今回初めて遭遇した問題ではなく、以前の問題と同じことをまたやっているという最近の多いパターン。

ある時ふと気がつくとシングルユーザモードに入れなくなっていた。

年末なのでそろそろ大掃除というか、大メンテナンスをやろうとAppleJackをかけるべくシングルユーザモードに入ろうとした。

しかしコマンド+Sキーを押しながら再起動しても普通に起動してしまい、シングルユーザモードに入れない。

これではメンテナンスができない。

ちょっと焦り気味でググって同じ事例がないか探したところなんと自分のサイトがヒットした。

それはこれ。

OSXのtips3-3

それで原因はこの時と全く同じでPSU Blast Image Configをテストしかけて、結局うまく動かないので捨てたのだがこの最初の動作で

「オープンファームウエア」

を「コマンドモードに切り替える」という動作が原因だった。

ところが今回は前回と違って、もう一度PSU Blast Image Configを起動して「コマンドモード」を外しても元に戻らない。

シングルユーザモードに入れないままなのだが、これを何かリセットするコマンドがあった筈だと思い探してみたところ、こういう記事がヒットした。

Mac の PRAM および NVRAM をリセットする

要するにNVRAMをリセットすればいいのだが、その方法でここに書いてある電源ボタンを長押しして起動するという方法がうまくいった。

無事シングルユーザモードに入れて年末のメンテナンスも完了した。

しかし同じミスを最近いくつも繰り返している。

たまには自分の記事の過去ログに目を通した方がいいかもね。

2011年1月1日