anchor

MacBook ProからWIndows7のVAIOの共有に入れなくなった〜認証に失敗しているみたいに見えるけどSMBバージョンの問題?

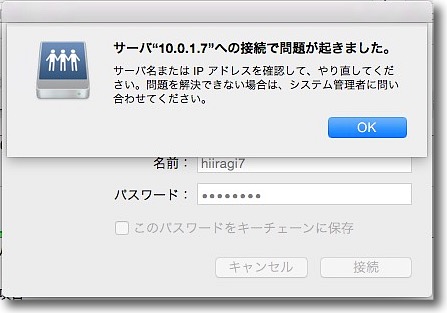

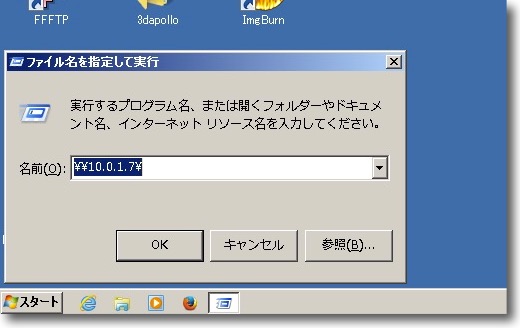

口絵のキャプチャーの通りMacBook ProからVAIOの共有に入れなくなっている。

前は何の苦もなく入れていた。

いつから入れなくなったのかさっぱりわからないのだが、少なくとも3ヶ月前ぐらいにはVAIOから共有でファイルを引っ張った記憶がある。

この3ヶ月間のWindowsUpdateあたりの問題かもしれない。

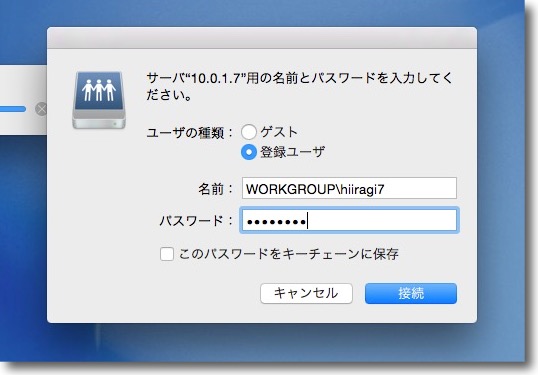

Windows側のREGEDITでレジストリを編集してセキュリティの設定を書き換える、ファイアウォールを無効にしたりファイル共有のルールの詳細を解放したり、WORKGROUPなどの記述をログイン名につけたりなどのネット情報を試してみたが改善せず。

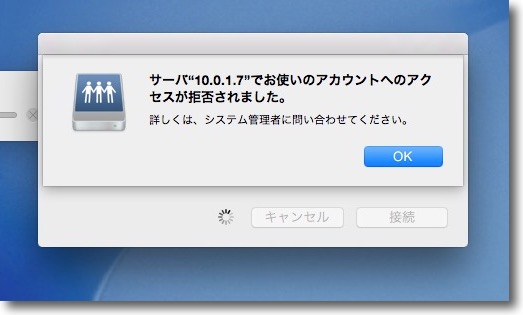

問題は接続できないことではなく、認証に失敗することなのでWindows共有のSMBに何か仕様変更があったのかもしれない。

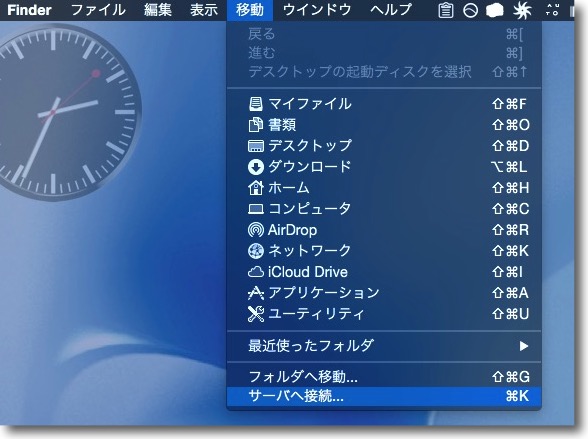

Yosemiteの段階でもWindows共有はSMB1〜SMB3があるのでSMB3で接続するために

Fiderの移動メニューからサーバへ接続コマンドで

VAIO/WIndows7の共有に接続するはこれはコマンド+Kキーでも実行できる

今までは相手のユーザ名とパスワードでログインできていたがなぜか口絵のように認証に失敗する

WORKGROUPなどの記述法を筆頭にいろいろなTipsを試してみた

が、やはりIPアドレスかパスワードが間違っているという警告で撥ねられる

何度確認してもIPアドレスもパスワードも合っているはずなのだが同じ結果に

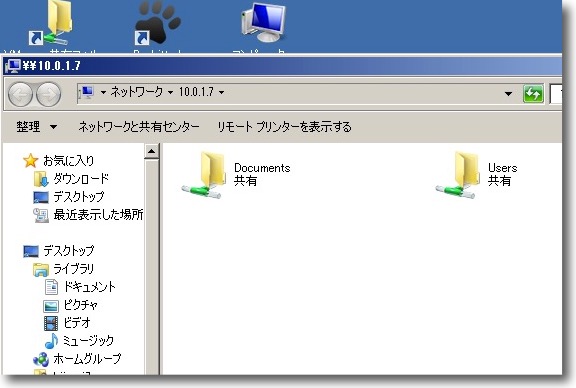

Macからの接続を諦めてMacBook Pro上のVMWare Fusionで

Windows7を起動してそこから同じIPとパスワードでログインしてみた

するとMacBook ProからVAIOにあっさり繋がった

つまり認証がどうとか設定がどうとかの問題ではなく

YosemiteのSMBのバージョンがWindows7に合わなくなってきたとか???

結局ハードとかネットワークとかアクセス権とか認証設定とかそういう問題ではなく、Yosemiteから繋がらないだけで仮想環境のWindowsからならあっさり繋がった。

ということはどういうこと?

SMBのバージョンが合わなくなった?

でも業務機のWindows7には繋がっている気がするのだが…

原因は分からないが、認証設定の問題ではないことが分かったのでYosemiteのMacでは繋がらないということになる。

そういえばMacUpdateをチェックしていたらmac OS X向けのSAMBAクライアントアプリを見かけた。

Mac OS XにはSMBが標準で実装されているのに何の役に立つのかと思っていたが、こういうときに役に立つんだなと再認識した。

あれなんてアプリだったっけ?

「こんなもんイラネ」と思ったからアプリの名前も気にしていなかったけど、チェックしておけばよかった。

ググっても「MacではYosemiteからSAMBAからSMBに切り替わりました」という内容のブログばかり引っかかるし失敗したなぁ…

anchor

Windows7から10にVMWare Playerの仮想マシンを継承すると少しはまりポイントが…

Windows7のサポートが来年終わる。

ご多聞にもれず職場でもWindows7の端末は廃棄される運命にある。

VMWare Playerの仮想環境の上では相変わらずWIndows7やWindowsXPが元気に動いていて、これらが完全になくなるのは21世紀の中盤まで待たないといけないのではないか…

なのでVMWare Playerの古い検証環境も残しておかないといけない。

VMWare PlayerはもちろんWindows10でも問題なく動く。

問題なく動くんだけど、Windows7で構築した仮想環境をそのままWindows10に持ってくると若干はまりポイントがある。

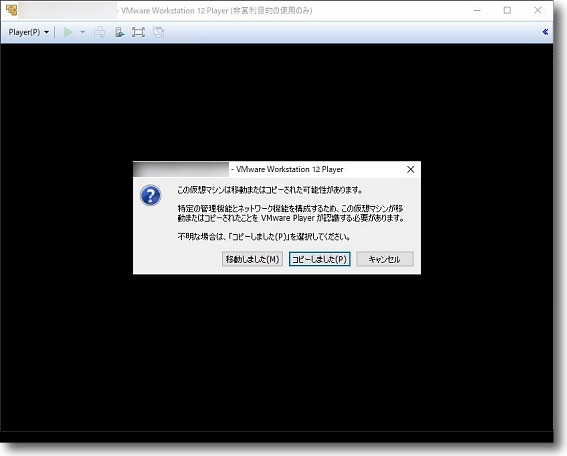

Windows7で構築した仮想マシンを外付けハードディスクを経由してWindows10に持ってくる

使用者はどっちも私なのだがこの場合でも「移動したのかコピーしたのか」と聞いてくる

この場合は「移動した」と答えないとOSを起動した時にウインドウズ認証をしないといけなくなる

オンラインで認証コードを入力するあのめんどくさい認証だ

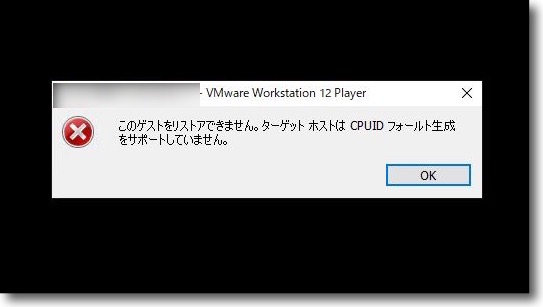

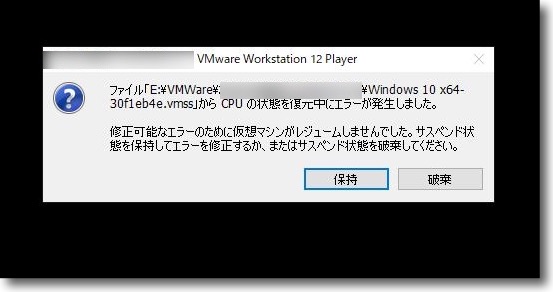

すると「ホストはCPUIDフォルト生成をサポートしていません」

という意味不明なメッセージが表示されて起動に失敗する

これはサスペンドで保存された環境がCPU環境が違うマシンでは再現できないという意味で

レジュームに失敗したサスペンド状態を保持するか破棄するかを聞いてくる

修正可能とか書いてあるが保持するとまた1枚目に戻って無限ループにはまる

ここは破棄を選ぶ

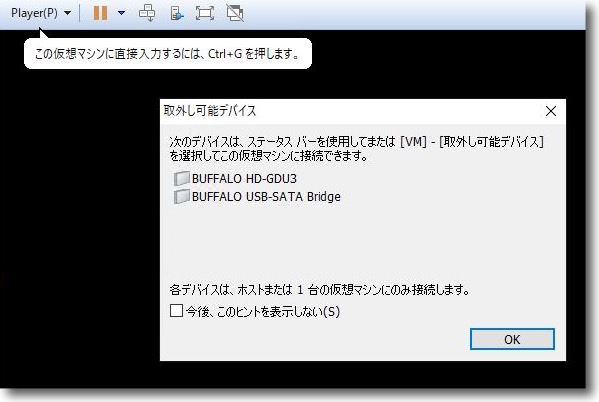

次に起動すると外部メディの警告やキー操作の警告などの

表示が出るがこれは気にしなくてもいい

以降はレジュームではなく通常の最初からの起動となる

anchor

FreeFileSync(Freeware)

OS10.9Mavericks対応

OS10.9Mavericks対応

OS10.10Yosemite対応

OS10.10Yosemite対応

OS10.11El Capitan対応

OS10.11El Capitan対応

OS10.12Sierra対応

OS10.12Sierra対応

OS10.13High Sierra対応

OS10.13High Sierra対応

OS10.14Mojave対応

OS10.14Mojave対応

OS10.15Catalina対応

OS10.15Catalina対応

Windows7~10対応

Windows7~10対応

Linux対応

Linux対応

二つのフォルダを同期する、マージするなどのミラーリングバックアップを実行するアプリ。

フォルダを同期するアプリはいくつかここでも紹介しているが、このアプリはさすがオープンソースだけあってアップデートが頻繁にかかる。

今でも開発が盛んな様子だ。

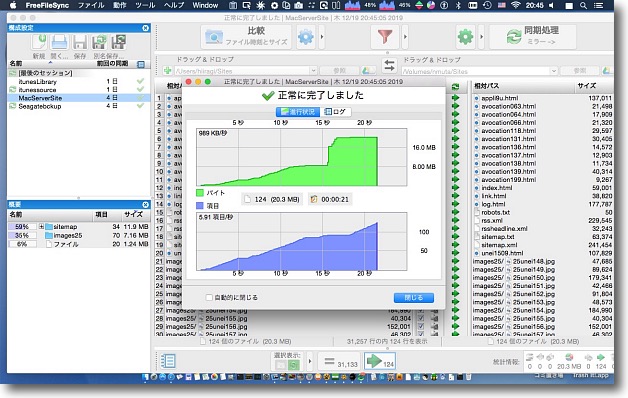

最近の変更で目立ったものは、フォルダーの比較を開始すると、あとは比較が終了してファイルのコピー、削除などまで自動的に進んで最後の結果画面を閉じるかどうかの確認画面まで一気に進むのがデフォの設定になった。

これで出がけにバックアップをかけてあとは放ったらかしにしても、不在の間にバックアップが完了するようになった。

オンラインで大量のファイルをサーバーなどに同期するというような用途に便利なので、iTunesライブラリのバックアップやWebサイトの更新とバックアップなどに使用している。

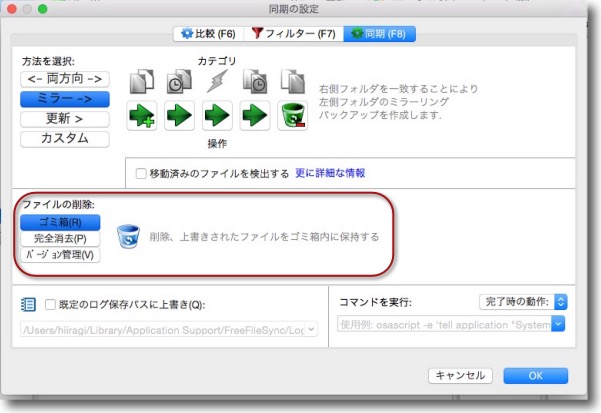

同期の過程で相手フォルダの削除したファイルを、完全削除するか、ゴミ箱に移動するだけかの選択ができるのが安心だ。

ミラーリングをかけたあとで、削除したファイルを復活させたくなった場合もゴミ箱から復元できるので安心だ。

フォルダを比較したあと検出した差異をミラーリングするプロセスに進むのは

今まではOKボタンをクリックしないといけなかったが

自動的に同期まで進むようにデフォの設定が変わった

出かける間際に同期ボタンを押して留守の間にバックアップが可能になった

同期の過程で削除されたファイルは完全削除とゴミ箱に移動するだけと選択できる

完全に消してしまうのが不安ならゴミ箱移動だけにすれば安心だが

バックアップ先の容量を圧迫する可能性もあるので

ゴミ箱を空にする操作はこまめに必要になる

anchor

Brynhildr(Freeware)

Windows2000~10対応

Windows2000~10対応

VNCをベースにしたWindows環境同士で使用できるリモートアプリの第三極アプリ。

Windowsで使用できるリモートアプリとして、Microsoft純正のリモートデスクトップとかつてのATTのテクノロジーを継承したオープンソースのVNCのアプリが主に普及している。

あとはTeamViewerやAnyDeskなど外部のWebサービスにリモートを預けてしまうサービスもあるが、セキュリティの関係上こういうアプリは規制されている職場も多いと思う。

リモートデスクトップは純正だけあってWindows同士の接続では高い互換性は保障されているのだが、いかんせん思わぬところで大きなリソースを使うようで業務用のミドルウエアが動いている専用機に入ると思わぬクラッシュを起こしたりする。

その点、VNCは軽いしWindowsの基本的APIに大きな負荷をかけないので安心なのだが、現在私の業務で使用している専用機ソフトとコンフリクトしているという問題があって使用できなくなっていた。

毎度毎度ヒヤヒヤしながらリモートデスクトップを開くのはとても心臓に悪い。

BrynhildrはリモートデスクトップやVNCとも違う第三極としてWindows環境用のリモートアプリとして登場した。

基本的な機能はVNCとほぼ同様だ。

コントロールされる側のWindowsにサーバーモードでBrynhildrを起動する。

サーバー側の設定項目は基本的にはパスワードだけだ。

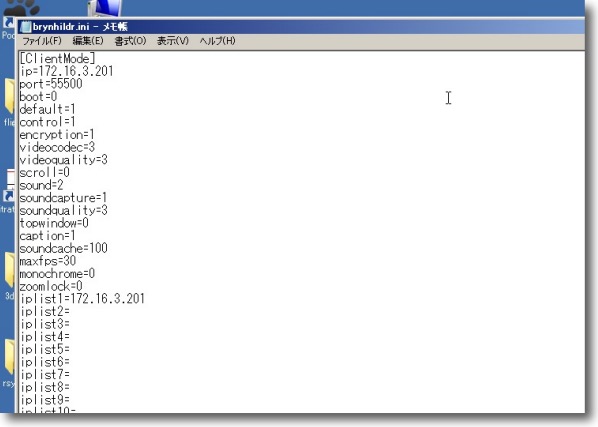

コントロールする側のWindows機でBrynhildrをクライアントモードで起動する。

接続に必要なのは相手側のIPアドレスとパスワードだけだ。

以上の簡単なセットアップで接続できる。

メリットとしてはリモートデスクトップやVNCと競合しないこと。

システムに余計なライブラリなどをインストールしないので、業務用機などのシビアな環境で使用しやすい。

画面の解像度なども自由に選択できる

デメリットとしてはVNCが使えない環境ではこのBrynhildrも使えないこと。

個人的にはVNCのコンフリクト回避のために導入したのだが、VNCと同じようなソフトと競合しているので目的には合わなかった。

個人的にはMac版がないというのもデメリットかな。

使える環境はWindows同士だけで、MacやLinuxはサポートしていない。

VNCと同じようなAPIを使用しているようだが、ポート番号を合わせてもVNCとは互換性はない。

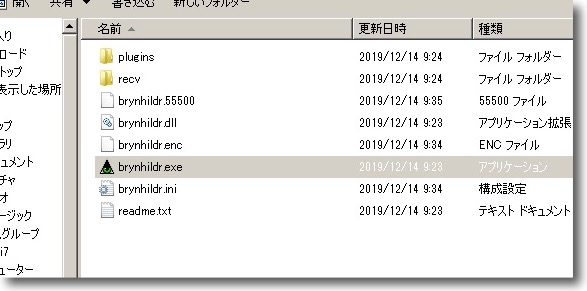

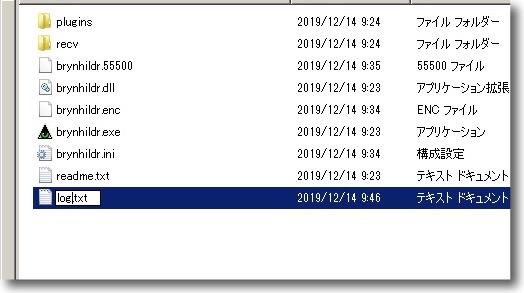

zipを解凍したフォルダの中にexeやdll、iniなど必要なものは全部入っているので

アンインストールしたいときはこのフォルダごと削除すればいい

起動はこのexeをクリック

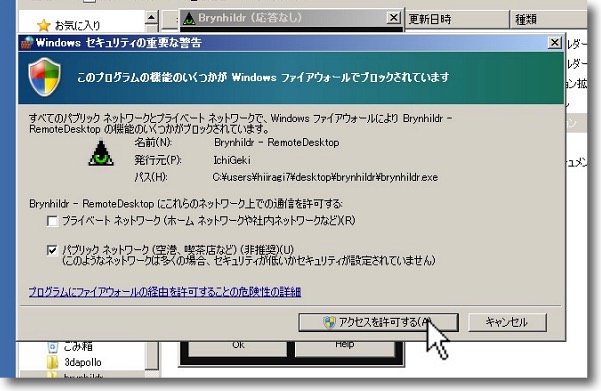

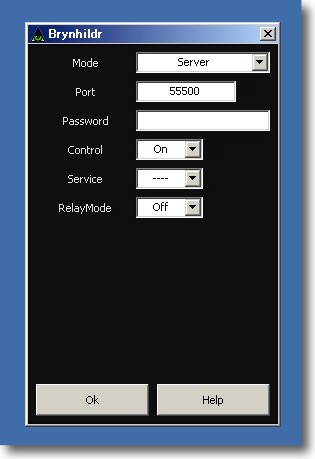

最初にコントロールされる側にサーバーモードでBrynhildrを起動するが

ファイアウォールを設定しているとポートの使用を許可するか聞いてくる

覚えがないときはこれは許可してはいけないがこの場合許可しないとBrynhildrが使用できない

モードでサーバーを選んでパスワードを設定する

サーバー側の設定はこれだけだ

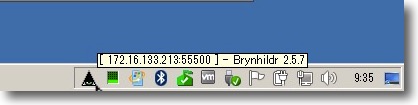

OKを押すと右下のタスクトレイにサーバーアイコンが見えるようになる

サービスモードで起動すると追加の機能が使えるが通常はこのアプリケーションモードで十分

コントロールする側のWindowsでBrynhildrを起動してモードでClientを選択

相手側のIPアドレスとパスワードを入力すれば接続を開始する

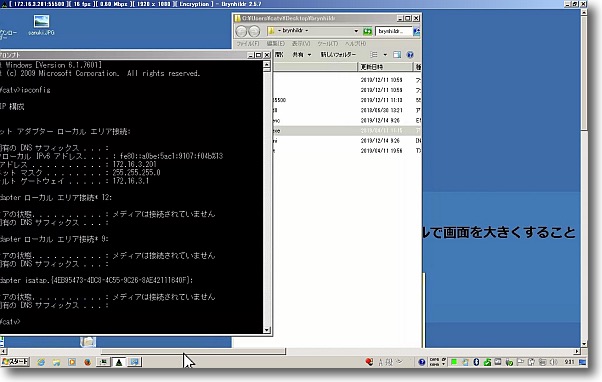

こうしてあっさり繋がった

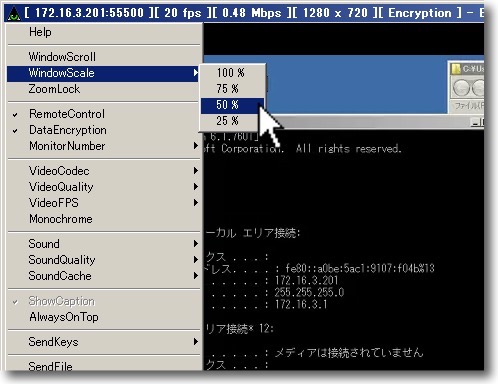

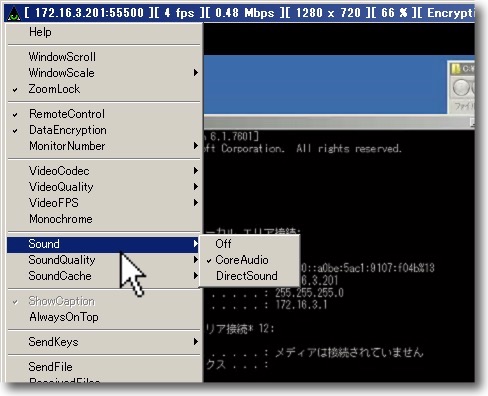

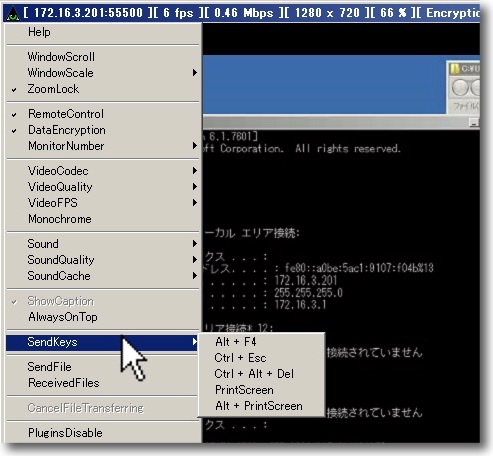

右上のメニューからプルダウンで色々細かい機能切り替えができる

WindowsScaleは相手サイズの何%で表示するかというウインドウのサイズ

ウインドウのサイズ関係なしに実スケールにしてスクロールで

ウインドウを表示するのはWindowsScroll

ウインドウスクロールをオンにした状態

サーバーとクライアントの画面解像度が極端に違う場合

フルスクリーンで表示しても相手の文字が小さすぎて読めないことがある

そのときにこの機能は便利

サウンドのオンオフ、クオリティもここでコントロールできる

Windowsの死命を制するショートカットキーもここから送信できる

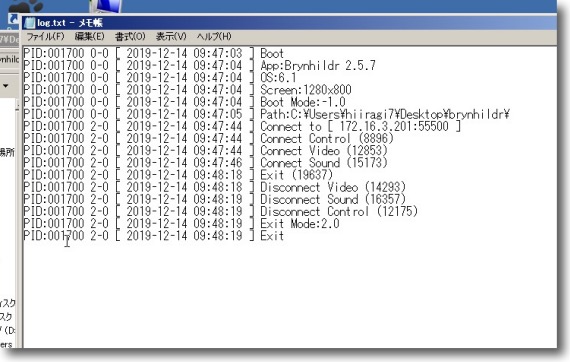

フォルダ内に「log.txt」というテキストファイルを追加すればログが取れる

これで接続履歴などが残るのでセキュリティ的に気になるときには設置しておくのがオススメ

リモート越しのクリップボードの共有は設定なしにできているようだが

フォルダ内のiniファイルに設定を追加するとリモート間でファイルのやり取りもドロップでできる

anchor

お馴染みの「あなたのアカウントが停止されマシた。リンク先でパスワードを確認してください」というフィッシングがだんだん手が込んできてる

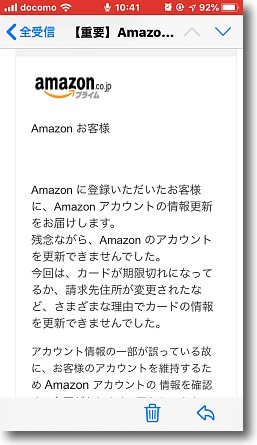

口絵のメールが来た。

毎度お馴染みの「あなたのアカウントが停止された」「アカウントが不正アクセスされた」「停止されているのでアクティベートしてください」という手口のフィッシング詐欺メールだ。

お馴染みの手口なんだけど、偽装の仕方がだんだん手が込んできている。

これまでは「Amazonのアカウントが停止されている」という内容で、

Amazon.co.jp

というアカウント名で送信されたメールも、メールアドレスを見ると「Google.com」になっていたり「youtube.com」になっていたり

「んなわけねえだろ!ブヮァーカァwww」

と笑ってられるような偽装だったが、ちゃんと「amazon.co.jp」のドメインのアカウントを偽装していたり、リンク先のパスワードリセットの偽装ページのURLがちゃんとhttpsだったりする。

最近どこぞの「セキュリティの専門家」が

「httpsを使用する、ブラウザに鍵のアイコンが表示されるページは信用できるページ」

とかのたまって炎上していたが、そういう手合いはきっちりだまされるような手口になってきている。

口絵の「Amazonのアカウントが停止されました」というhtmlメールが来た

もちろんAmazonプライムのロゴマーク入りだからもうビジュアルでは識別できない

日本語も機械翻訳のような変な日本語ではなくきちんとした日本人っぽい文章

メールアドレスを確認するとちゃんとAmazon.co,jpとなっている

メールアドレスはどうせ偽装だろうけどこうなるともうスマホからは

ホンモノかニセモノかの判断が困難になってくる

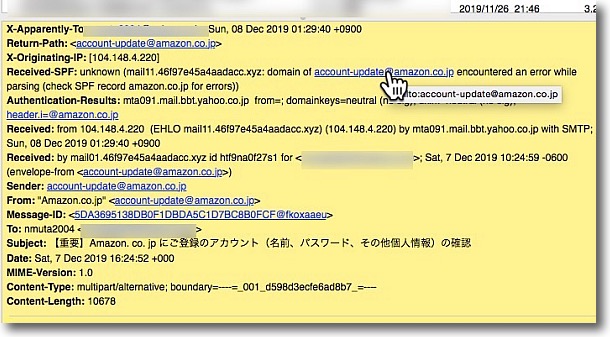

MacでGyazMailを起動して問題のメールのヘッダーをフル表示すると

差出人のメールアドレスはちゃんとamazon.co.jpになっているが

pursing errorが出ているのでホンモノではない

ただ今までのように「not allowed」という表示を出すような

ドメインの追跡を妨害する細工はされている

きちんとヘッダを見ないと差出人のアドレスがホンモノかどうか判別は難しい

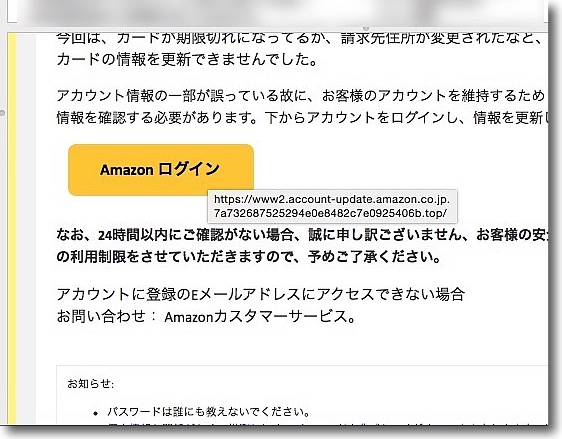

さらにパスワードをリセットせよと誘導されるフィッシングサイトのドメインも

amazon.co.jpドメインになっているかのような偽装がされている

よく見ると.co.jpの後にスラッシュがないので本当のドメインは.topの前の部分なんだけど

ぼんやり見ていると見間違えかねないしさらにhttpsのスキームになっているのにも注目

つい最近も

「SSLを使っているサイトは安全」

「URLにhttpsとついていればサイトがSSLで暗号化されている」

とかフィッシングサイトに引っかからない心得をテレビで解説していた、自称「セキュリティの専門家」が居たけど、ああいういい加減な解説を鵜呑みにするとこの手の偽装にはきっちりはまることになる。

以前も会社でセキュリティ担当をやった時に、「専門家」なる人たちの話をいろいろ聞いたが、ああいう人たちは本当に玉石混交なのだなと実感した。

ニセ専門家の中には本当にレベルが低い人がいて、なのにもっともらしいことを言うから注意が必要だ。

そしてフィッシングやっている連中もきちんとそういう解説を見て、これを騙す方法を対策してフィッシングメールを繰り出してくるからやはり引っかからないようにするには勉強が必要だ。

Previous

Index

Next

|