anchor

OS10.5.7は相変わらず動きがもっさりしているのだが・・・

先日アップデートをかけたOS、Leopardは相変わらず動きがもっさりしている。

特に大容量のストレージを繋いだ時とか、少し席を離れて戻ってきた時とか延々とレインボーボールを回転させて、まるでフリーズしたように次の動作に入ってくれない。

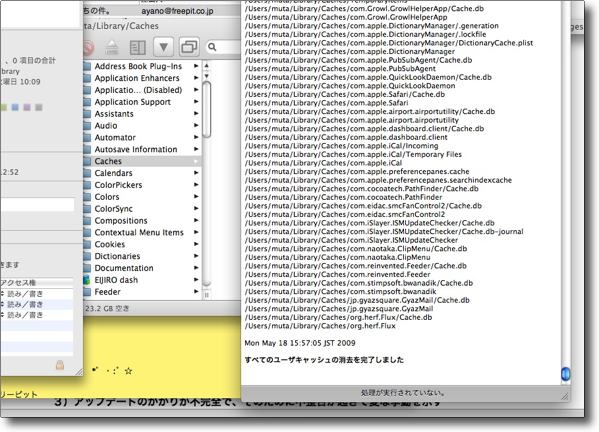

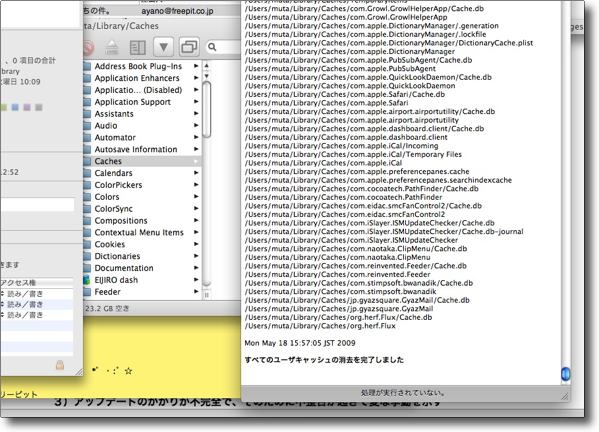

その動きを良く見ていると、やはりスゴい量でキャッシュを貯め込んでいるのがわかる。

小一時間起動していただけで、MainMenuからキャッシュクリーンをやってみると延々とログを吐き出す。

これはこのアップデートの前にはなかったことだ。

キャッシュは元々システムの動作の高速化のために行われる機能だが、なんとなくこの量がシステムに負担をかけている気がする。

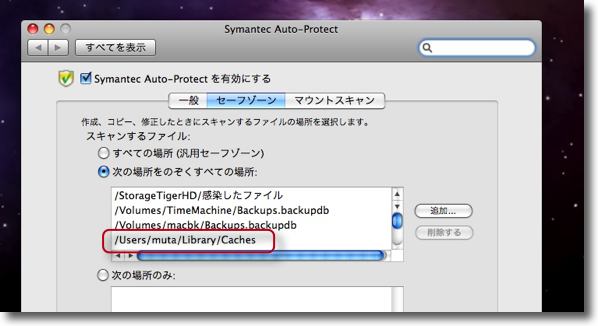

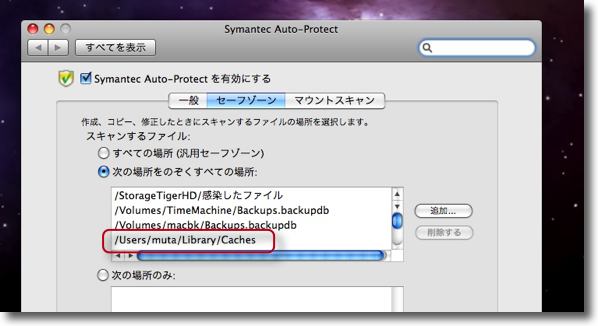

そこで対策になるかどうかわからないが、Symantec AntiVirusのAuto-Protectの除外領域にこの

"~/Library/Caches"

を加えた。

本来はキャッシュも監視領域に入れたい気がするが、キャッシュから危ないファイルが見つかったことはほぼ無いことから、ここを外すことにした。

同じく監視をかけているClamXavは除外領域の設定が無いのでそのままだが、片方だけでもこのキャッシュから解放されればかなり軽くなると思われる。

最近システムが重いのはやっぱりウイルス対策ソフトが原因と思われ、これらは昔と比べると随分軽くなったといってもやっぱり重い。

OS10.5.7のアップデータをかけてから"~/Library/Caches"の

キャッシュが盛大に生成されるようになってしまった

その結果システムの動きは異常に重くなってふたを開けたら延々虹色ボールを回したり

それで一旦ログアウトしよとするとまたまた虹色ボールのオンパレードで延々待たされて

結局ログアウトを勝手にキャンセルされたりイライラする動きをするようになってしまった

そこでSymantec AntiVirusのAuto-Protectの除外項目に

このキャッシュを登録して様子を見ることにした

効果があるかないかはわからないがなんとなくシマンテックや

clamがこの虹色ボールの原因のような気がしたもので

anchor

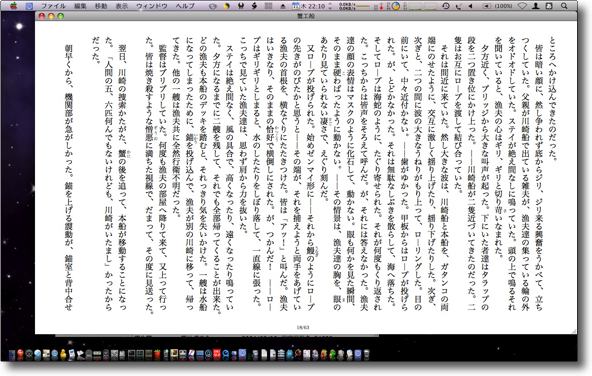

Aozoreader(Freeware)

OS10.5Leopard対応

OS10.5Leopard対応

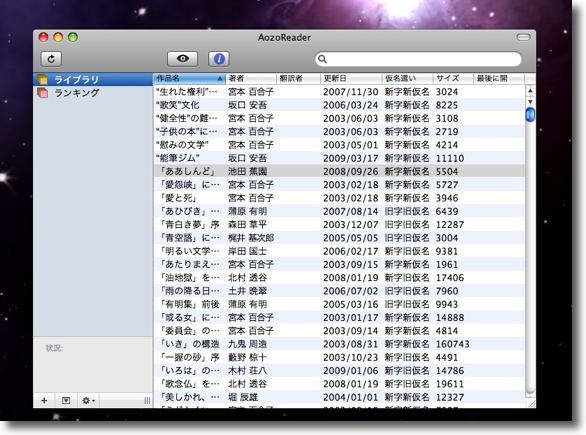

青空文庫のシンプルな検索、プレビューアプリ。

インターネット電子図書館を標榜する青空文庫は、版権が切れた日本を代表する文学作品などを、インターネット上で無料で自由に閲覧することができる、フェアユースなオンライン図書館だ。

ここにはボランティアによってhtml化された日本文学の作品がどんどんアップされている。

今では資料的価値が高いものもあり、こうした日本の文化資産がネットで自由に利用できるというところに、ネットと文化の関係に思いいたさざるを得ないほどの成果がある。

それはいいのだが、このネット文庫のチョットした弱点は、作品を探したり、検索したりがちょっとメンドクサイということかもしれない。

本屋で立ち読みをするように、ちょこっと「売れ筋図書」のコーナーの背表紙を眺めて、気になる本を手に取って、その中味をチラチラ見てみるということをしたい。

何でもかんでも手当り次第にダウンロードするのではなく、立ち読みして気に入ったものだけ買うように、プレビューで読む気になったものだけダウンロードしたいというのがこのアプリの趣旨か。

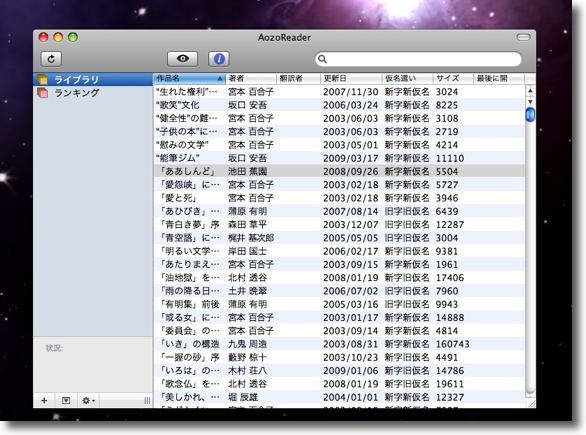

起動すれば新着本、最近の人気ランキングの上位の本のタイトルを見ることができる。

他にもiTunesのスマートリストと同じような方法で、別の条件でソートして、違う探し方のリストも新たに設定できる。

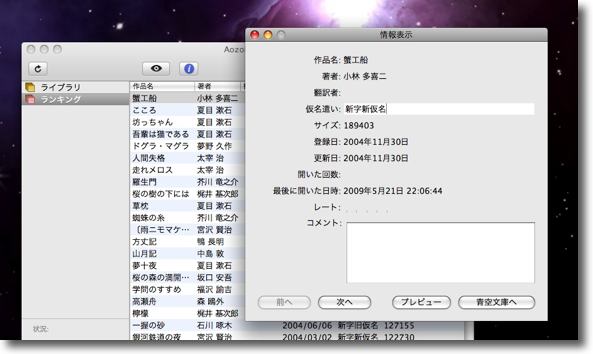

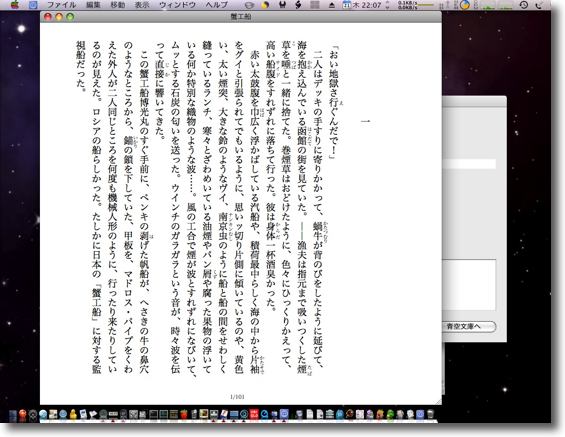

その上で、気になるタイトルの本の情報を見て、プレビューボタンをクリックすれば、日本文学にふさわしい縦書きのスタイルでプレビュー画面を見ることができる。

しかもちゃんとルビも表示される。

これ自体がビュアーとしても充分な機能を持っている。

青空文庫をさらに楽しむ強力なツールになりそうだ。

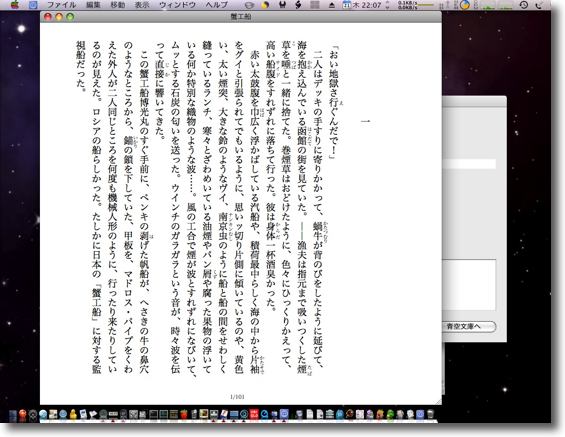

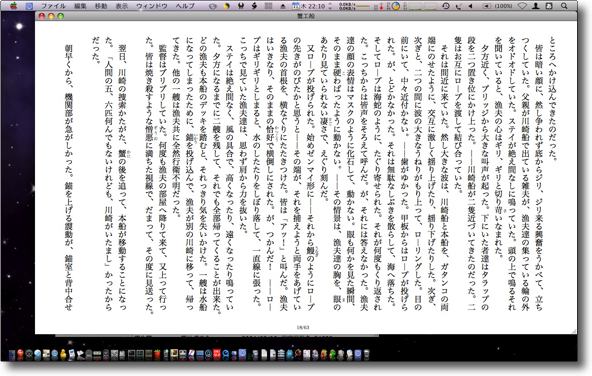

Aozoreaderのライブラリには新着図書のタイトルがずらっと並ぶ

最近は宮本百合子がやたら多いのが気になった

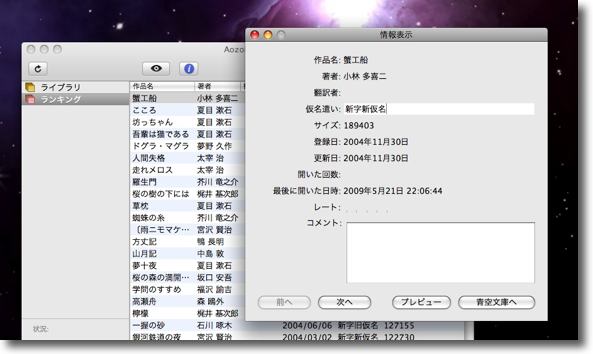

ランキングはズバリ人気ランキング上位が表示される

最上位に小林多喜二の「蟹工船」がランクされているのが気になった

その「蟹工船」の情報を見ると新字新かなで書かれた作品だということがわかる

さらにプレビューボタンをクリックしてみると・・・

このように出だしからパラパラ立ち読みするように読むことができる

ちゃんと縦書き書式でルビまでふられているところに注目

またちゃんとページの続きで読みたい時には緑ボタンでウインドウを拡大する

リーダー、ビュアーとしても充分な機能を持っているし動作も軽い

ただしこの「蟹工船」は昔真剣に読んでみて3ページめで読むのが

イヤになってしまった極悪の社会主義クソリアリズム文学で

こういうものをもてはやす今の時代はやはり悪い時代なのだなと思わざるを得ない

このアプリの機能とは全く関係ないが・・・

anchor

GENOウイルスに注意!〜webサイトを見るだけで感染、自前ブログなどを持っていると他人にまで被害を拡げてしまう最悪シナリオのウイルス

この一ヶ月、仕事に追いまくられていて新作ウイルスの流行に疎くなっていたのだが、その間にも新種のウイルスはどんどん生まれて、汚染を拡げている。

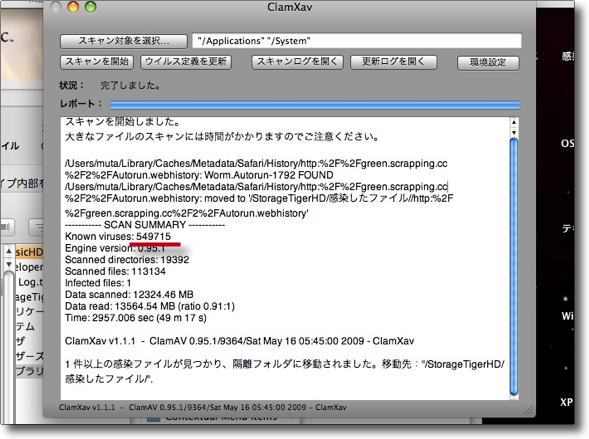

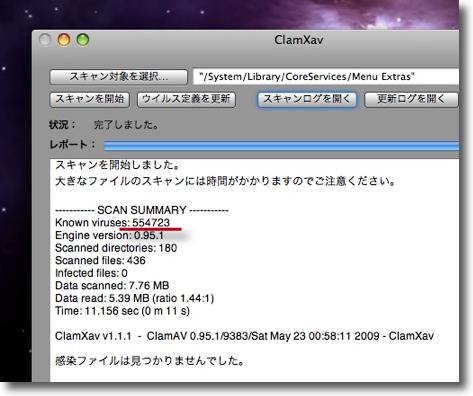

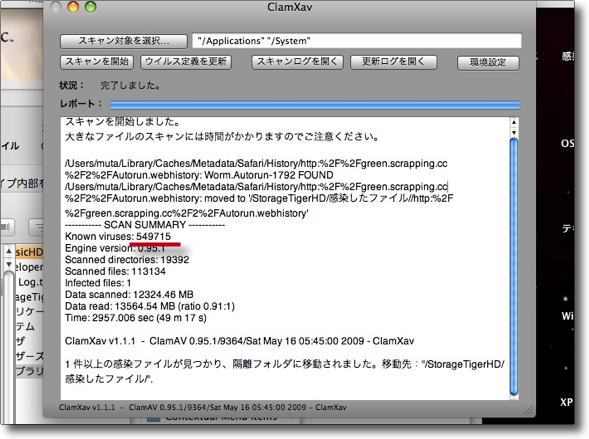

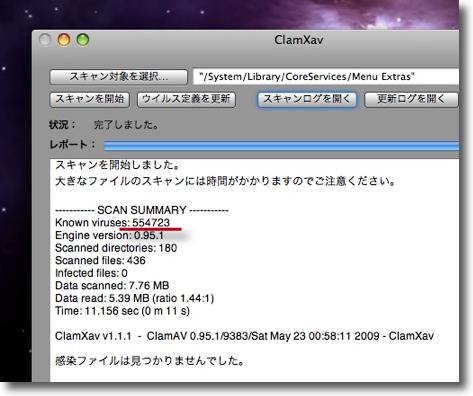

ClamXavのウイルス定義ファイルが認識しているウイルスの数

5月16日段階で54万9715種類のウイルスを登録している

それが5月23日には55万4723種類と一週間ほどでおよそ5千種類も増えている

ウイルスの種類はまさに等比級数的にというか爆発的に激増しているということだ

10個や20個ぐらいチェックが洩れたって別に不思議でも何でもない

キャプチャーのClamXavのウイルス定義ファイルの登録済みのウイルスの数の爆発的な増加ぶりからいえるとは、

1)ウイルス対策ソフトのウイルス定義ファイルの更新は毎日、できれば朝昼晩と一日3回やるぐらいでもやり過ぎではない

2)それだけやっても一週間に5000種類の新規登録がある

(4月には3週間で5000種類くらいだったから、まさに爆発的に増加率も上がってきている)

ということは、10個や20個は新種ウイルスの登録漏れがあったって、別に驚くに値しないということだ

ウイルスの情報を常に収集して、ウイルス対策ソフト以外の対策も怠らないこと

この2点はWindowsユーザだけでなくMacユーザも是非心に留めておいてほしい。

それで今回の爆発的ウイルスの増加はこれが原因なのかどうかは定かではないが、Autorun騒ぎに続いて今度はwebのサイトを閲覧するだけで感染し、感染するとシステムにバックドアを仕掛けられたりボット化されて踏み台にされたり、しかも汚染者が自前のホームページなんか持っていたりするとそこから今度は他人にウイルスをまき散らす媒介になってしまうという恐ろしいウイルスがこの4月あたりからパンデミックを起こしているという話だ。

全体的には、各種対策も出てきてピークは過ぎたという情報もあるが、かなりの部分のユーザはまだ対策をやっていないと思うので、乗り遅れ気味を承知で情報を上げておく。

それでもこのウイルスもかなりな勢いで亜種が現れてきており、最初の頃に有効だった簡易な感染テストでも引っかからない新種もあるなど、例によって悪質化、巧妙化が進んでいる。

このウイルスは通称で

「GENOウイルス」

と呼ばれているが

Troj/JSRedir-R

などいろいろな名前が与えられている。

また感染者のリダイレクト先のホスト名から

gumblar

という名前も使われている。

要約すると

1)webページを閲覧するだけで、AdobeのAdobe Readerの脆弱性(修正パッチはすでに配布開始)を突いて、マルウエアを勝手にダウンロードさせて感染させる

2)感染者は勝手にマルウエア配布サイトにリダイレクトされて、そこから攻撃を受けることになる

3)攻撃を受けると感染PCがボット化されて、ボットネットに組み入れられ、遠隔操作されるなどで別の悪意ある攻撃の踏み台にされる

4)FTPのアカウント、パスワードなどを監視され、それを抜かれると今度は感染者が運営しているサイトにマルウエアが仕込まれて、そのサイト、ブログなどがウイルス配布サイトになってしまう

5)このウイルスはWindows上でしか活動しないが、Adobe Readerの脆弱性を利用していることから、他のプラットフォームもキャリアになる可能性はあること

6)初期の頃ではPCで使われている代表的なウイルス対策ソフトのほとんどは、これを検出することができなかったために感染に気がつかないというケースが続出している

7)感染が確認されたら通常の方法でのリカバリーは非常に困難で、必要なデータを検疫しながらバックアップして初期化する以外に方法はない(Windowsの場合)

8)初期の頃はAdobe Reader、Adobe Flashなどの脆弱性を攻撃していたが、チャットプログラム、ビデオツール、ダウンロードマネージャなどに攻撃の範囲を拡げる可能性があり、Adobeのパッチを当てるだけで安心ともいえなくなっている

9)感染サイトはいわゆるアングラ系だけでなく、企業のホームページや公的機関のサイトもかなりやられており、その一部に対応が不完全なものもある

ここまでの話をまとめると大体こんなことらしい。

参考

GENOウイルスに同人サイト連鎖感染 拡大防止へ協力の輪広がる - ITmedia News

UnderForge of Lack ? Blog Archive ? Gumblar ?とおもったら

引用

『ホームページに不正に埋め込まれたJavaScriptやIFRAMEが不正に SWFやPDFを開かせます。

アップデートを行っていないユーザの脆弱性で、Flash Player や Adobe Acrobat Readerがクラッシュしてしまいます。

クラッシュ時の脆弱性を悪用し、マルウェア(PE型:xxxxx.exe)をそのブラウザのユーザ権限で実行させられます。

実行されたマルウェアは、内部にトロイを埋め込みます。

埋め込まれたトロイプログラムは、感染したPCのインターネットアクセスを監視、特に FTPアクセスを監視して ID/Passwordを盗んでいる可能性があります。

不正に入手したID/Passを使って、ホストへ(おそらく自動巡回で)不正侵入、改ざんコードを埋め込まれます

感染すると、アカウントを盗まれたり、ネット犯罪者のためのボットネットの一部にされるといった実害があります。』

こちらに

感染したサイト一覧

がある。

So-netセキュリティもかなり詳細にこの問題をトレースしている。

正規サイト改ざん:ここまで広がった国内でのサイト汚染、訪問歴確認を

以下はSo-netがトレースしている感染したサイト。

こういう話が出ると

「どうせやられてるのはエロサイトや、アングラ系サイトの常連だけだろ。

オレは怪しいサイトには行かないから大丈夫だよ」

とたかをくくっている人がいるが、今回の感染サイトを見ると結構一般の企業や公的機関のサイトもやられていることがわかる。

こういうところに脆弱性を解決しないまま行ったら感染している可能性があるので、自分の訪問履歴もチェックしておくことをお勧めする。

■zlkon.lv

GENO、

ジューシーロック、

楽天市場「ジュエリーボックスバービー」、

日本クレストロン、

ブランジスタ「puppine」、

ナクソス・ジャパン、

WDSC、

薬事日報、

NHT紀尾井町クリニック、

ホビコン公式サイト、

全日本民主医療機関連合会、

国土交通省中部地方整備局、

千葉県旅館ホテル生活衛生同業組合(04/24〜04/26)、

千葉市中央区の「鮨割烹みどり」(04/24〜04/26)

■gumblar.cn

東京都港区の「アークデザインインターナショナル」(05/03以前〜05/09)、

ホースマンクラブ、

BIG-server.com、

ウェルネス、

長岡京市体育協会(05/04〜05/05)、

静岡県御殿場市のヘア/エステサロン「ビューティーウェンズデー」(05/04〜05/16)、

東京都港区の芸能事務所「エス・プログレス」(05/04以前〜閉鎖)、

岐阜県高山市のペンション「ふらいingぱん(05/06以前〜05/09、05/15〜05/17)、

岡山県倉敷市のヘアサロン「ジョイ」(05/09〜05/20)、

兵庫県姫路市の介護リフォーム業「前後前」(05/09〜05/21)、

東京都練馬区の中古車販売「TAX」(05/10〜05/11)、

東京都渋谷区のアパレル商社「デイトナ・インターナショナル」(05/10〜05/15)、

リボンマジック公式サイト(05/12〜05/18)、

ティアラモード公式サイト(05/12〜05/18)、

兵庫県宝塚市のゲーム開発「まどか」、

(05/12〜05/18)関電セキュリティ・オブ・ソサイエティ(05/12以前〜05/18)、

小林製薬、

東京都武蔵野市のヘアサロン「FIRST」(05/13以前〜修正日不明)、

東京都新宿区のアウトドアスポーツショップ「エイアンドエフ」(05/13〜05/17)、

富山県砺波市のアミューズメント業「ジャストドゥイット」(05/13以前〜05/19)、

滋賀県草津市のヘアサロン「レビュー」(05/14〜※感染中※)、

熊本市のヘアサロン「ニフティ」(05/14〜05/18)、

アイマジック、

ミュージック・オン・ティーヴィ、

兵庫県西宮市のモーターアクセサリー店「ケイ・エム・エー」(05/15〜※修正漏れの残骸あり※)、

長野県伊那市のTシャツ卸売専門店「問屋街」(05/15以前〜修正日不明)、

商標登録ホットライン

■martuz.cn

岡山県倉敷市のヘアーサロン「ジョイ」(05/15〜05/20)、

兵庫県姫路市の介護リフォーム業「前後前」(05/15〜05/21)、

大阪府豊中市のランプ専門メーカー「セン特殊光源」(05/15、05/20〜05/21)、

東京都府中市と世田谷区のヘアサロン「ベリーズ」(05/16〜※感染中※)、

東京都練馬区の24時間洗車「カーウォッシュ・オーシャン」(05/16〜05/18)、

石川県金沢市の菓子店「烏骨鶏」(05/16〜05/19)、

東京都新宿区の成美堂出版(05/16〜05/18)、

福岡県大牟田市の通販サイト「りぶメール」(05/16〜05/18)、

滋賀県大津市のヘアサロン「ティアラ」(05/16〜※感染中※)、

ライブハウスあさがやドラム、滋賀県草津市のヘアサロン「レビュー」(05/17〜※感染中※)、

トヤマデータセンター(富山県富山市)運営の「地域情報ナビimpulse」(05/17以前〜05/21)、

飛騨市観光協会(05/21以前〜※メンテナンス中※)、

京都市中京区のブランド/ブライダルショップ「C&C」(05/21以前〜修正日不明)、

兵庫県宝塚市のゲーム開発「まどか」(改ざん日不明〜05/18)

こちらにはGENOウイルスの振る舞いと対策について書かれている。

参考

G DATA〜GENOウイルス」対策について2009.5.20

引用

『●GENOウイルスとは

GENOウイルスは、広くは「トロイの木馬型ウイルス」に属し、PDFやFlashにおける脆弱性を利用した、ドライブバイダウンロードと呼ばれるものの一種です。ウェブブラウザを通じて攻撃者がユーザーに悪意あるエクスプロイトコードをリダイレクトさせ、ウイルスを仕込んだサイトへと誘導させるもので、特に何かをクリックしたり、ダウンロードしたりしなくても、ただブラウザを起動し、あるウェブサイトを開いただけで仕組まれます。以下の、3段階があります。

(1)Google検索結果の操作

GENOウイルスがパソコンに侵入すると、マルウェアはインターネットブラウザに潜んで、検索エンジンGoogleの検索結果を操ります。GENOウイルスによって操作された検索結果は、攻撃者がコントロールしているウェブサイトを表示させます。このサイトをクリックすると、犯罪者たちの作成したウェブサイトに誘導され、更に別の罠を仕掛けられます。

(2)FTPアカウントの窃取

このウイルスには、検索結果を操作するだけでなく、FTPのログイン情報を盗む内容が含まれています。攻撃者の目的は、FTPアカウントを使ってウェブサーバにアクセスし、さらにマルウェアを多く配布できるように仕掛けることです。ウェブサイトの内容をアップデートするときや、感染の可能性を疑って確認しようとするときに、FTPを通してウェブサーバにつながるのを狙って、マルウェアは悪意のあるスクリプトコードを仕掛けるのです。その後、感染したウェブサイトを訪問する人たちも、同様に感染しパンデミックを引き起こします。

(3)被害PCのボット化

さらにまた、GENOウイルスは、バックドアを感染したシステム上にインストールし、攻撃者がシステムを遠隔操作できるようにし、将来的にはボットネットの一部として使われるおそれがあります。ボット化すると、犯罪に加担するのみならず、パソコンに負荷をかけられてしまいます。

中略

特に慎重を要するのは、この悪意のある罠は、決して一面的ではないということです。感染したシステムの特定のパラメータに基づいて亜種が生み出されているため、たえず最新の状態にすることが重要です。当初GENOウイルスがさらなる悪性コードをダウンロードしていた中国のドメイン「gumblar.cn」「martuz.cn」は、もはや利用されておりません。それでも、感染している間にインストールされたバックドアのために、終息する見込みは、まだ見えてはいません。』

わかりやすいまとめサイト、リンク集

通称「GENOウイルス」・同人サイト向け対策まとめ - トップページ

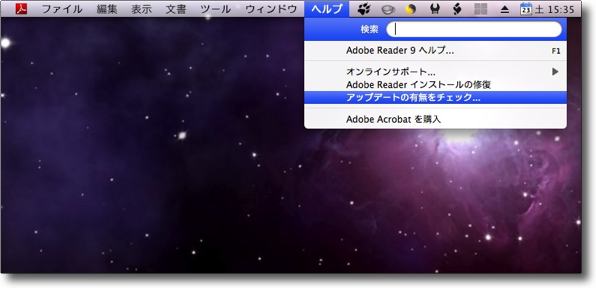

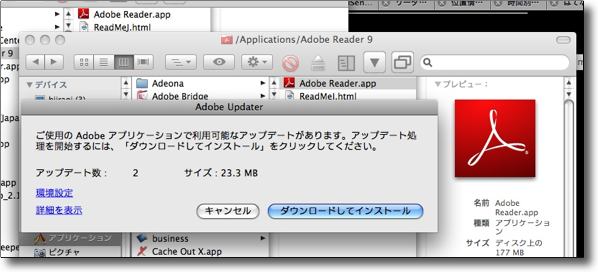

そもそものきっかけになったAdobe Readerのアップデートの方法

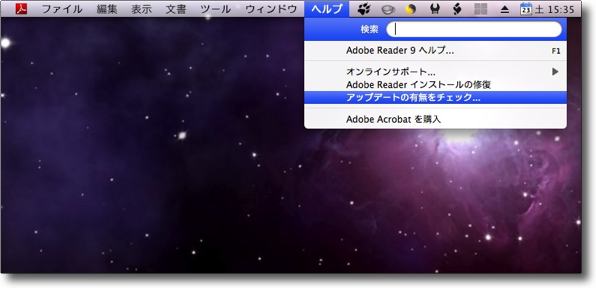

Macの場合ヘルプからアップデートを確認できる

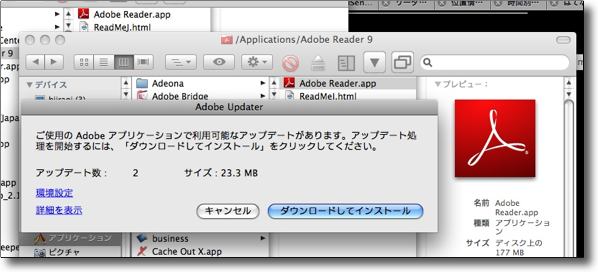

アップデータがあればこういう表示が出るのでアップデートしてインストールする

Adobe ReaderのMacの最新版は9.1.1ということになる

アプリの情報は9.1.0のままだがAbout画面が9.1.1になればよい

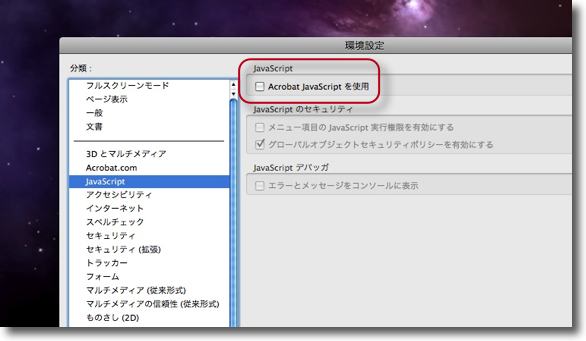

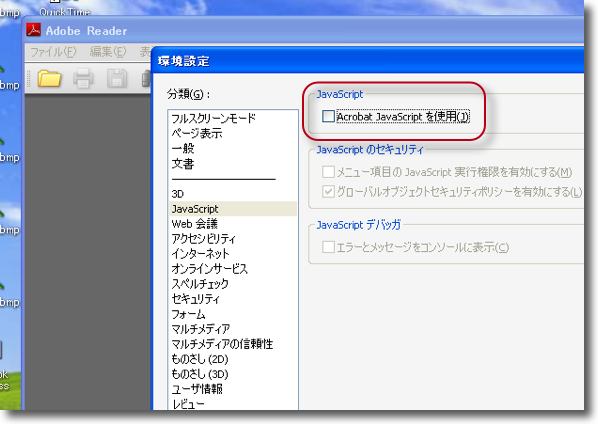

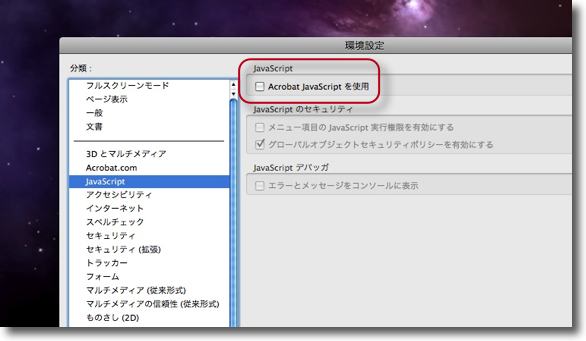

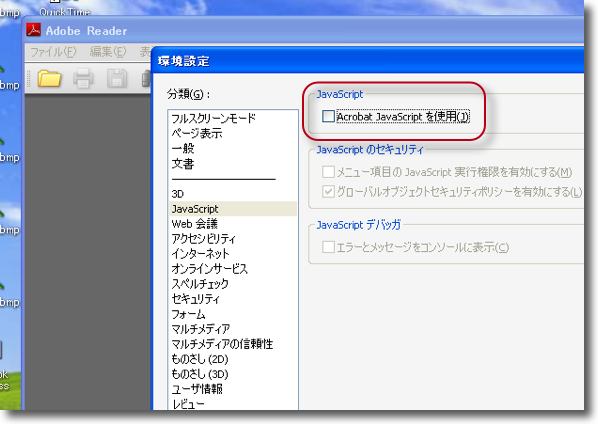

またJavaScriptを実行した時の脆弱性を攻撃されているのが当初のパターンだから

設定から「JavaScript」に入ってここのチェックを外すことである程度の安全は確保できる

ただしこれも絶対の安全策ではないかもしれない

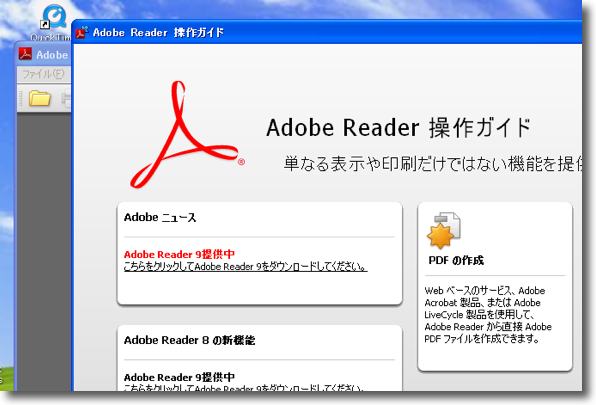

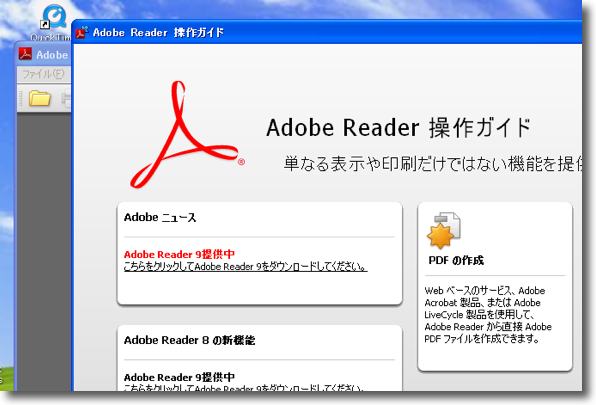

Windowsの場合「操作ガイド」からも最新バージョンをダウンロードできる

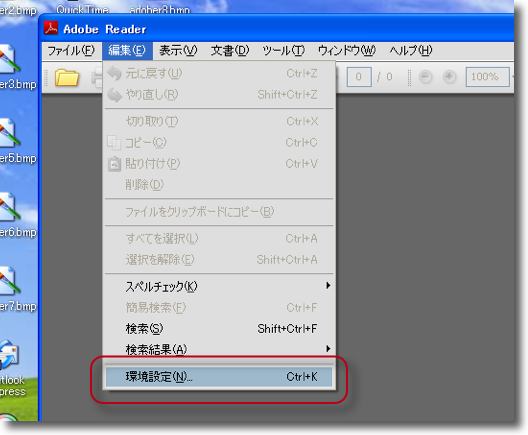

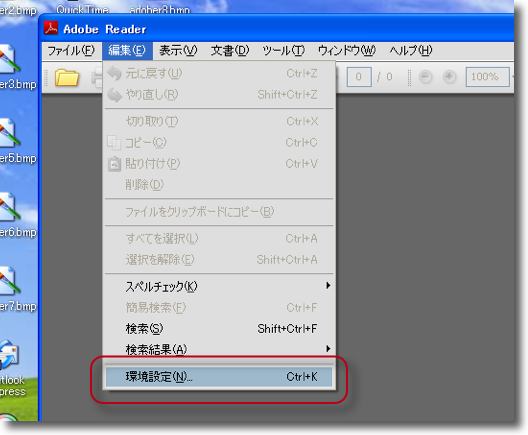

またcontrol+Kキーあるいはここから設定に入ることでJavaScriptの設定変更ができる

Windows版もJavaScriptの同じところのチェックを外すこと

これで安全とも限らないがやっておいた方が良いと思う

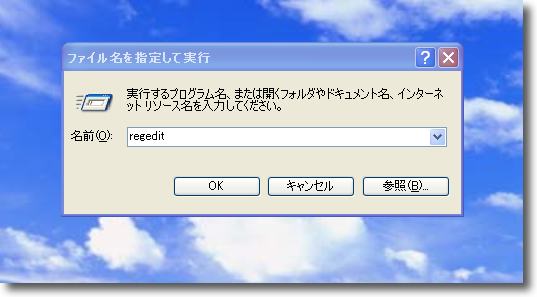

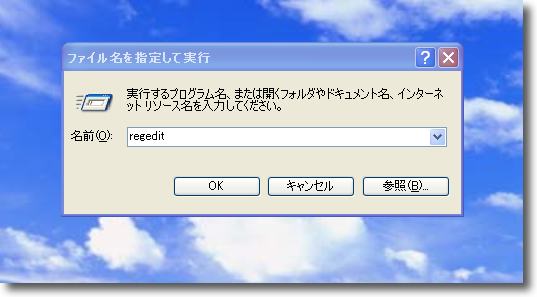

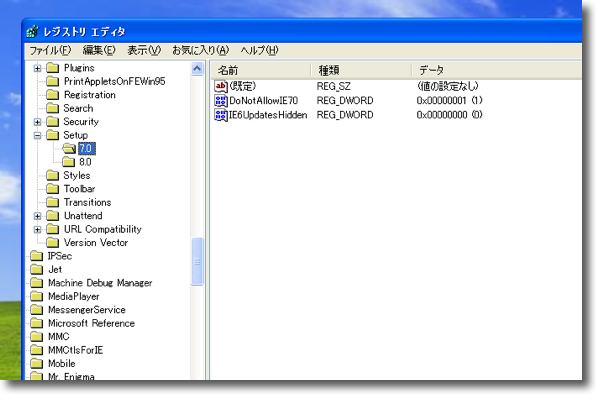

WindowsがGENOウイルスに感染していないかテストする方法はいくつかある

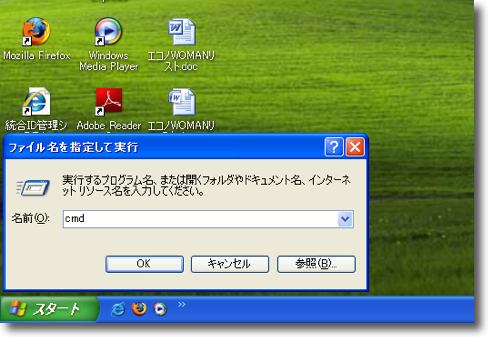

まずスタートメニューの「ファイル名を指定して実行」を選択

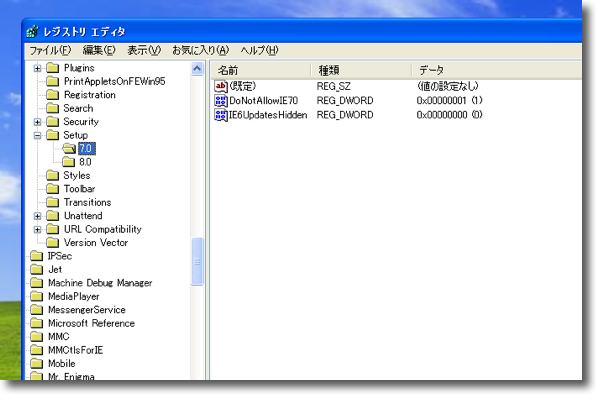

ここに「regedit」という文字列を入力して検索する

すると「レジストリエディタ」が起動すれば感染は一応シロ

ただし最新の亜種は感染していてもこのチェックをパスするらしい

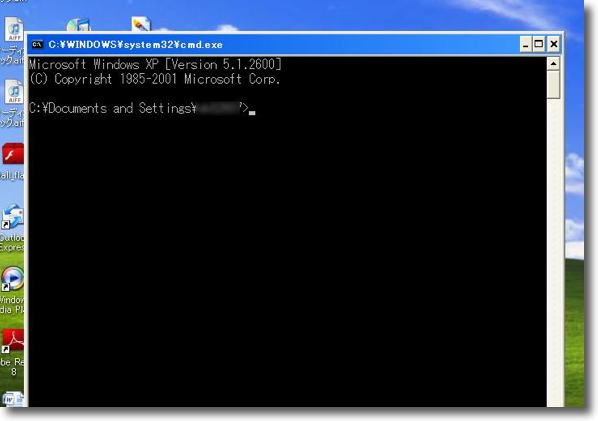

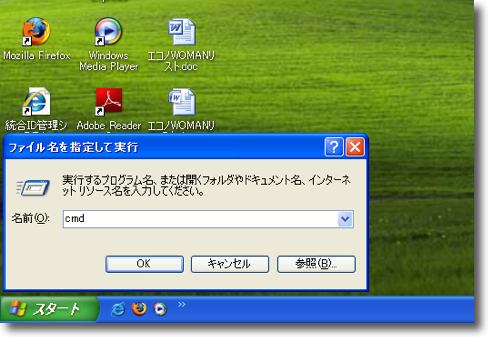

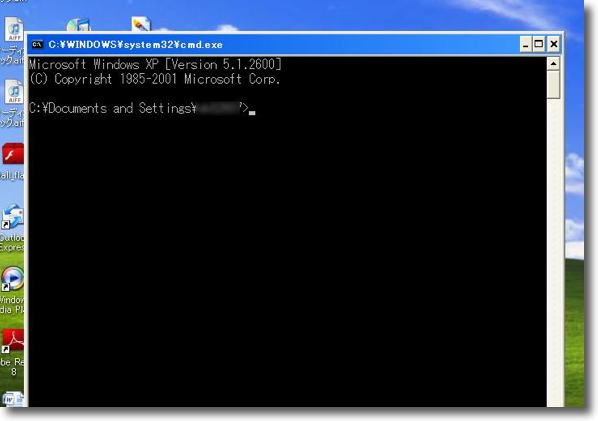

次に同じく「ファイル名を指定して実行」で「cmd」という文字列を入力する

するとcmd.exeつまりMS-DOSのキャラクターコマンドを実行するコマンドプロンプトが起動する

最初の頃のウイルスはこの動きを阻害していたそうだが新しい亜種はこれもクリアするらしい

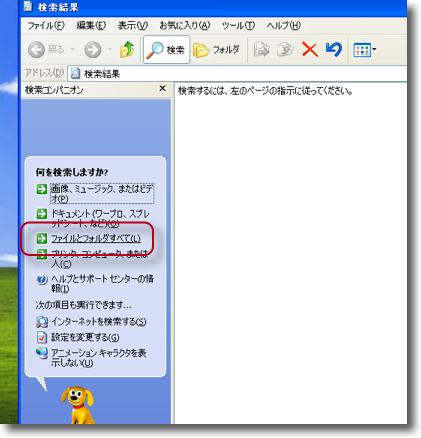

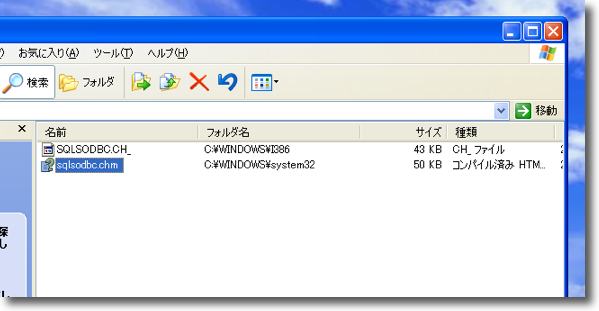

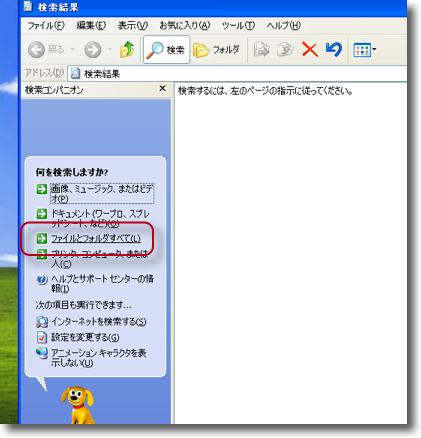

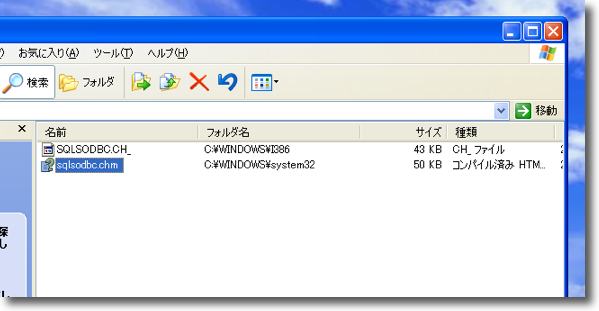

そこで今度はスタートメニューから「検索」に入る

「ファイルとフォルダのすべて」を検索する

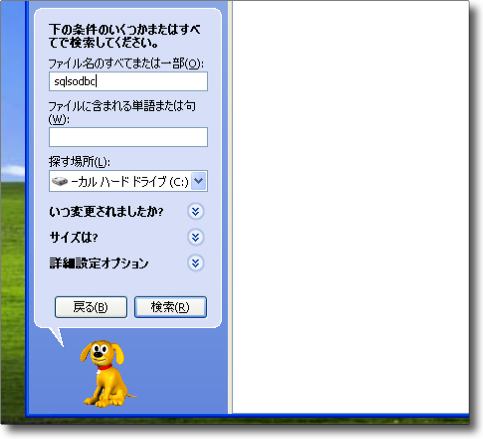

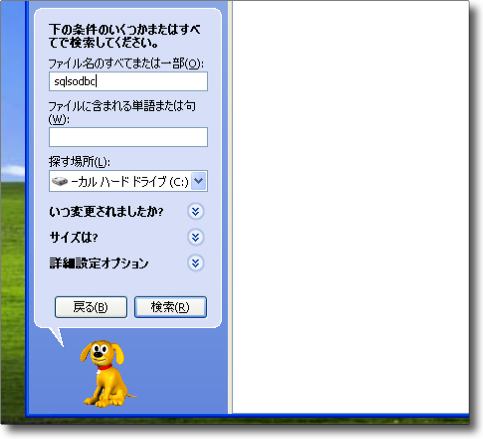

ここに「sqlsodbc」という文字列を入力してsqlsodbc.chmを表示する

このファイルサイズが「50K」あるいは「50,727バイト」であれば感染無し

1000〜2500バイトという小さなものに書き換えられていたら感染を疑えとのこと

さらに正確を期したい場合はMD5のハッシュ値をチェックする

これのハッシュ値は『F639AFDE02547603A3D3930EE4BF8C12』とのこと

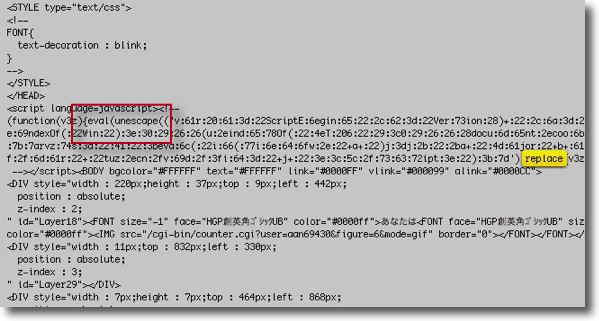

また自分が運営するebサイトが感染していないか確認するには

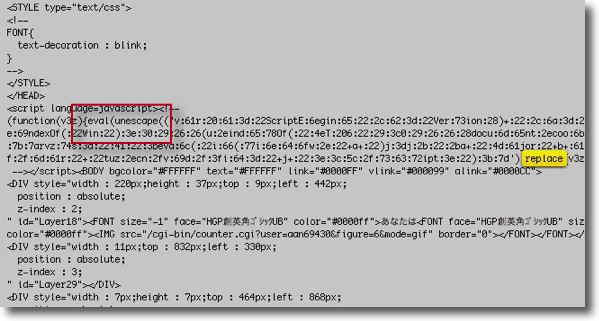

このような文字列が含まれていないかを確認する

『unescape、eval、base64』のような文字列を含み

さらに『replace』のような文字列を含むと感染している疑いが濃いという

キャプチャーは実際に感染しているというサイトのソースコードを見たもの

anchor

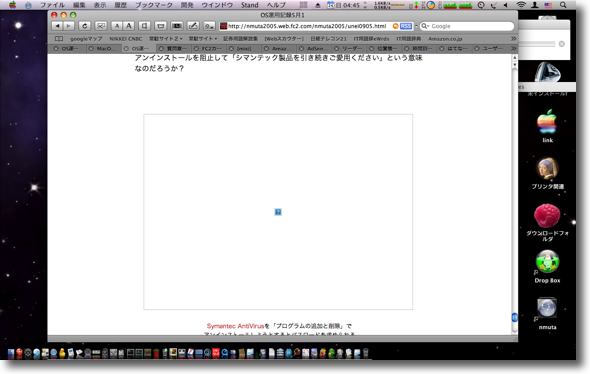

FC2のミラーサイトがずっと壊れている件について

登録いただいた方のみに公開している

FC2の非公開サイト、

http://nmuta2005.web.fc2.com/nmuta2005/

がここしばらく壊れている。

原因はFTPソフトの不調で、しかも新しい職場がプロキシでFTPが完全にはねられてしまうので、会社で内職するわけにもいかず、自宅に帰っても寝る時間も満足に無いどころか、

「この1ヶ月で一体何日家に帰れただろうか?」

というような状態なので、気がついていても直す時間が無かった。

今でも一部壊れたままだ。

この週末になんとかします。

本編サイトのmacserver版の方は大丈夫だと思うのだが、なんせ表示確認をしている暇がないので、どこが壊れているページがあることに気がついた皆さんは、遠慮なくお知らせいただくと嬉しい。

可能な限り直していきます。

記事を利用される方にはご迷惑をおかけしています。

以上管理人からのお詫びとお知らせでした。

FC2のミラーサイトがずっとこんな調子でご迷惑をかけしております

できるだけ早く直していきますんで

Previous

Index

Next

|