anchor

ライフハッカーによるとMacユーザーが今最もやられているマルウエアが「Shlayer」なのだそうだ〜っていろいろミスリードじゃないか?

最近になってMacユーザーのかなり多くがマルウエア「Shlayer」にやられてこれが猛威を振るっているという記事を見かけた。

Twitterなどであちこちリンクを見かけたが詳細はこちら。

Macに危害を及ぼすマルウェア「Shlayer」が流行中。その対策法は? | ライフハッカー[日本版]

このライフハッカーの記事を見て「なんだかなぁ」と思ったのは、こういうセキュリティに関する記事は相変わらずミスリードが多いということ。

「Shlayerそのものは数年前に登場したマルウェアですが、偽のFlash Playerをダウンロードさせて悪意あるソフトをインストールするマルウェアは昔からありました。最も古いマルウェア攻撃と言っても過言ではないくらいです。」

という一節でShlayerが確認されたのは「数年前」とか大雑把な書き方をしているが、確認の記事がintegoから出たのは2018年なので一昨年のことだ。

詳細はこちら。

偽のFlash Playerインストーラーを装い、感染したMacに追加のマルウェアやアドウェアをダウンロードする「OSX-Shlayer」が確認される

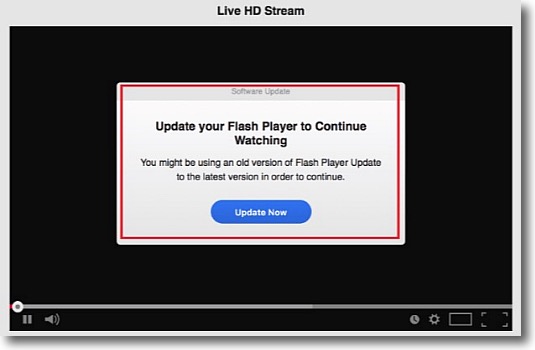

ShlayerはどういうマルウエアかというとAdobeのFlashPlayerのインストーラーを偽装して、PUA…いわゆるユーザーが望まないアプリをダウンロード・インストールさせるマルウエア。

DownLoaderというマルウエアに分類される。

PUAというと最近はMacKeeperが

「あなたのMacは感染しています」

というポップアップをしつこく表示することで一部のセキュリティフォーラムからPUA認定されて話題になっていた。

大体は「Microsoft Officeのライセンスフリー版」とか自称してインストーラーをダウンロードさせて、「インストールする」ボタンを押すと偽セキュリティソフトやライセンス契約をしつこく強要する常駐ソフトをダウンロードしてインストールさせるという動きをする。

ウイルスと違うのは自律的に繁殖したり別の端末に感染する機能はなく、すべてユーザーが「インストール/OK」ボタンをクリックすることで繁殖、感染する。

ライフハッカーの解説のアカンところは

「2020年の今、Flash Playerをインストール・更新・使用してオンラインコンテンツにアクセスする理由はほとんどありません。もっとも、スポーツイベントの違法ストリーミング放送や、流出映画を見たいなら別の話ですが。」

とか書いちゃってミスリードしていることだ。

このソフトは違法ストリーミングサイトや違法映画ダウンロードサイトだけで配布されているわけではない。

こういうことを書くから「俺は違法サイトは一切見ないので安全だ」とかいう誤解を招くことになる。

このマルウエアが流行しているという情報のネタ元はどうやらこちらのカスペルスキーのサイトらしい。

Macユーザーの10人に1人が「雑で時代遅れなマルウェア」に攻撃され続けており被害は拡大していることが明らかに - GIGAZINE

こちらの解説では

「アフィリエイト広告を介してインストールページを表示し、あたかもムービーの再生に必要なソフトウェアの様に偽って、インストールを促したり…Wikipediaのリンク先に紛れていたりすることもあります。」

となっている。

この偽インストーラーの配布もとは何も違法サイトやエッチなサイトだけでなく、普通のサイトでアフィリエイトに紛れ込ませて突然ポップアップを表示したりするということは、別に違法なサイトでなくてもポップアップが出てくるということだ。

信頼できるサイトのアフィリエイトに紛れ込ませて「FlashPlayerが必要です」というポップアップを表示するアフィがあって

「このサイトのコンテンツにはFlashPlayerが必要なのか」

と何気なくOKボタンをクリックすると感染するということが問題なのだ。

AdobeのFlashPlayerやJava runtime Environmentなどのアップデートが全く関係ないタイミングで突然ポップアップを出して

「アップデートをしてください/OK」

という表示を出すことが問題なんだと思う。

いつも関係ないタイミングで突然出るから、ブラウザでWebを見ているときに「アップデートしてください」という表示が出るとついつい押してしまうかもしれない。

真面目な動画をREFしているサイトの表示中に「FlashPrayerが必要です」というポップアップが出ると思わずクリックしてしまうかもしれない。

こういうところが問題なので「違法サイトを見ていないなら問題ない」なんてことは全くない。

ライフハッカーのライターは何が問題なのか全くわかっていない。

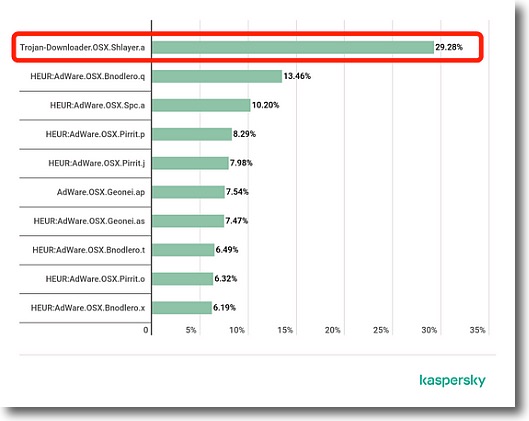

これが今になってなぜ「流行中」みたいな記事になるかというと上記のカスペルスキーのサイトの「被害件数の割合」の集計が根拠になっている。

問題のカスペルスキーのMacマルウエア被害の比率

Macのマルウエア被害の3分の1が「Sslayerの被害」という内容だが

この統計の母数がわからないし%で表示されているので何件被害があったのかがわからない

これでは「Macユーザー10人に聞きました」というアンケートの結果かもしれず

データの信憑性は全く検証できない

AdobeのFlashPlayerは「バグの塊」とスティーブ・ジョブズに決めつけられたが

「MacこそFlashPlayerのサポートの努力を怠っている」とAdobeが批判して

喧嘩になっていたのが記憶に新しい

FlashPlayerはそれ自体が実行環境になっているためにセキュリティホールに

なりやすいという問題もあるしこのアップデートのポップアップが突然出てくるために

詐欺マルウエアの餌食になりやすいという問題がある

こういうポップアップをそっくりにコピーしてマルウエアに表示させるのは簡単だから

ライフハッカーの記事は「違法サイトにアクセスしなければ関係ない」みたいなことを

書いているが実際はたまたま動画を置いている真面目なサイトを閲覧中に

アフィリエイトに紛れ込ませてこういうポップアップを出させれば

「表示にFlashPlayerが必要なんだ」と思ってクリックしてしまうかもしれない

最近はアフィに紛れ込ませてマルウエアのダウンロードサイトに誘導する手口も

増えているので「違法サイトにアクセスしなければ安全」なんて解説全くのナンセンス

にしても、マルウエアを特定したのがインテゴでこれが流行しているというミスリード記事のソースがカスペルスキーで…ってこの界隈はなんでこうもいかがわしいのかな。

これであとトレンドマイクロが揃えば数えで満貫だけど…今のところトレンドマイクロはこの「流行」にまったく触れていないみたいだが。

2020年2月9日