anchor

AppleIDの乗っ取り攻撃を受けた〜パスワードリセットで撃退したと思ったら今度は登録メールアドレスの乗っ取り攻撃を受けた〜なんとか撃退できたっぽいけど不覚をとったかな

表題の通り

AppleIDを乗っ取られかけた

ことの次第は昨日夕方移動中に、急にiPhoneが

「iCloudのパスワードを再入力せよ」

「iMessageのパスワードを再入力せよ」

「FaceTimeのパスワードを再入力せよ」

というポップアップを出し始め、パスワードを何回入力してもこのポプアップが消えなくなったのが発端。

パスワードの設定が壊れたのかと思い、3回以上入力してしまったのでiPhoneからパスワードリセットをかけた。

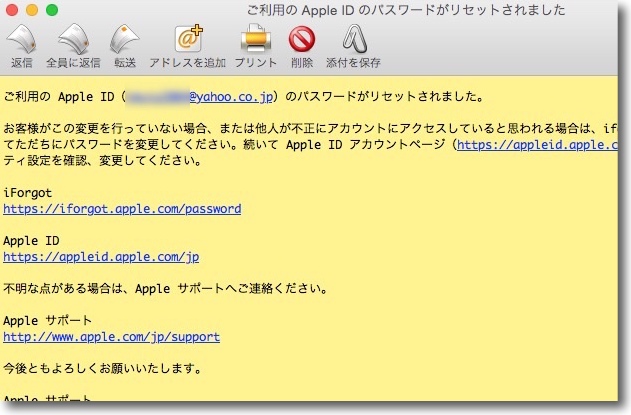

それで復旧したのだが、メールの履歴を見るとすでに私よりも前に一回パスワードリセットリクエストとリセット完了メールが届いているのに気がついた。

認証設定が壊れたとかのソフトの不具合ではなく、明確に私以外の誰かによってAppleIDのパスワードがリセットされたということだ。

ただリセットだけでIDを乗っ取ることができるわけではないので、単なる嫌がらせかもしれないと思い直したり…

と、そうこうしているうちにその2時間後と明け方にまたiPhoneがパスワードを再入力せよと言い始め、メールクライアントにはリセットリクエストが来たため明確な意図を持ってやっていると判断した。

パスワードは更に強固なものにして前々からやらなければと思っていた2段階認証の設定を実施することにした。

キャプチャを撮るのを忘れていたのだがiPhoneがiCloud関連のパスワードを

入力せよとしつこくポップアップを出すので確認したところやはり

MacのiTunes StoreやApp Storeもログインできなくなっていた

履歴を見たところ私がパスワードリセットをかける数分前に

別の何者かによってAppleIDのパスワードリセットがすでにかけられていた

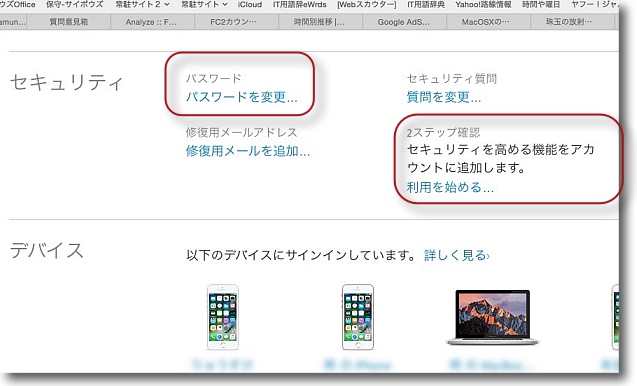

そこで相手のパスワードを無効にするためにパスワードの変更と二段階認証の設定をかけた

パスワードリセットはこちらのサイトから

またログインできたら

こちらのID管理ページからパスワードの変更と二段階認証の設定ができる

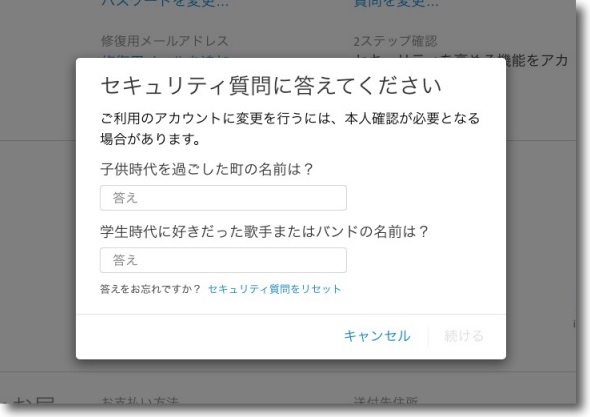

セキュリティの質問は結局正解が答えられないため役に立ったためしがない

しかしやはりこれも設定が求められる

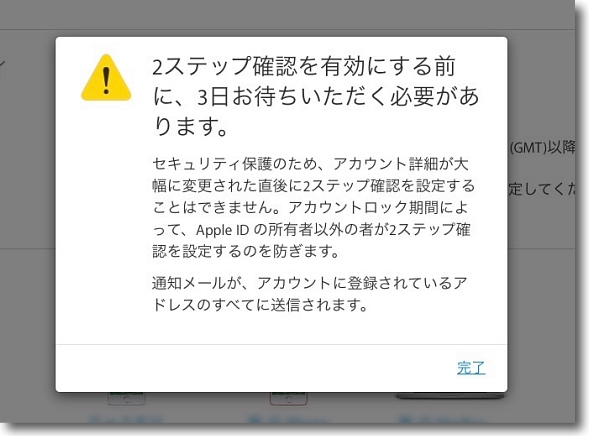

今回何度か立て続けにIDの変更を行ったために3日間のブロックアウトが

かかって二段階認証の設定は待たされることになってしまった

今回のようなことを防ぐために是非ともこの設定はやっておきたい…

と前々から思っていたのだが伸ばし伸ばしにしているうちに自分が被害者になってしまうとは…

AppleIDを盗まれたとは思えないのだが攻撃を受けたのは事実なので

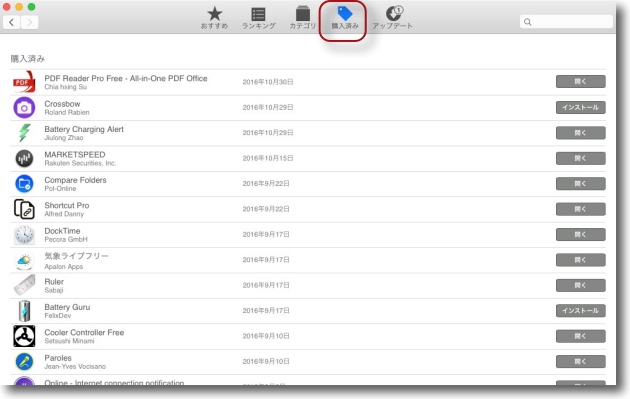

App StoreやiTunes Storeの購入履歴のページ、クレジットカードの購入履歴などを一応すべて確認した

特におかしな履歴は残っていなかったがここで高額な請求が

発生していることに気がつくというパターンもあり得そうだ

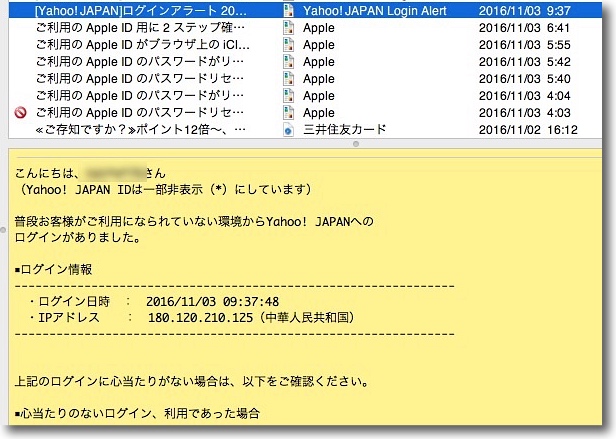

これで一旦は落ち着くかと思われたが、今度はなんとこのAppleIDのアカウント名に使っていたメールサービスから「普段使われていない環境からログインがあった」という通知メールが来て驚愕。

どうやらこれが本筋の攻撃のようで、メールのパスワードが破られてしまいそのログインをした上でまたAppleIDをリセットして本格的にIDを乗っ取って悪用するというのが目的だったようだ。

今朝方今度はAppleIDに使っているメールアドレスに

「普段使われていない環境からログイン」の通知が来た

IPアドレスには燦然と「中華人民共和国」の国名が…

もちろん間髪を入れずにすぐにメールサービスにログインしてパスワードを変更した

どうやらこれが攻撃の本筋だったらしい

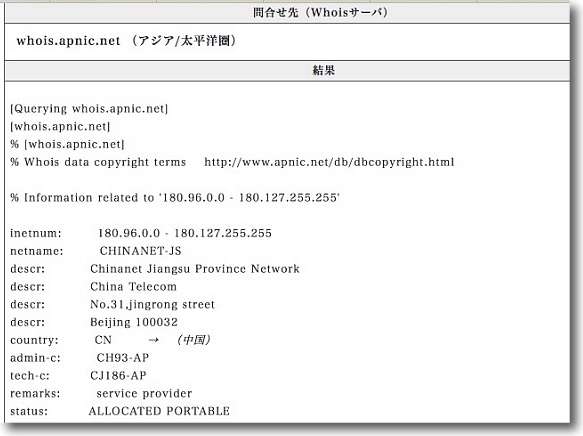

ちなみに相手のIPをwhoisしたところ中国のチャイナネット江蘇省ネットワークのプロバイダ名

プロバイダネットワークなのでプロクシかどうかまではわからないが

あまり隠していないので個人からのアクセスかも

中国からのアクセスはほぼ確実なので、嫌がらせとかではなく明確なID乗っ取りの意図があったことも明確だ。

認証に使っていたyahoo.mailもパスワードを強度を上げて変更したことは言うまでもない。

一応しばらく様子を見ていたが、その後おかしなログインはないので多分クリアできたと思う。

今回の幾つかの問題点は、以下の通り

1)AppleIDに二段階認証を設定していなかった

今回の最大の私のポカはこれだと思う。

認証用のメールのセキュリティがスカスカだろうが、本丸のAppleIDが他人から操作されないようにしておけば問題ない。

ところが「近いうちにやっておかなければ…」と思いながら先延ばしにしていた私が一番悪い。

この設定ができるまではしばらくすべてのアカウントを厳重監視しないといけない。

2)AppleIDのリセット通知メールにyahoo.mailを使っていた

その次に重大なポカはyahoo.mailなんかでAppleIDを作ってしまったという問題だと思う。

yahoo.mailの何が問題かというとまずログオンしたらタイムアウトしないというセキュリティの低さが最大の問題だ。

一度ログオンに成功したら、そのままブラウザを閉じないで潜伏接続して時間が経ってから悪さすれば気がついて対策する頃にはいろいろ悪さできてしまう。

Gmailにせよ他のメールサービスは大体数分ないし数十分何も操作しないでおいておくとロックアウトされてしまうがyahooにはそういう仕組みがない。

過去にも個人情報を漏洩してくれた実績もあるし、Yahooはとても信頼度は低い。

実はITMSサービスが始まった頃に、お試し気分で安直に作ってしまったIDとパスワードなのでこれが将来そんなに重要なアカウントになるとは思っていなかった。

何曲か買ってみてやっぱり気に入らないなら削除してしまえばいいやと思っていた。

ここのところ気になっていたけども、気になったらその時がセキュリティの更新時だということか。

3)パスワードの堅牢性が低かった

これも上記と同じ理由で、お試しなんだから絶対に忘れないパスワードということで割と安直なパスワードを設定していた。

さすがにパスワードの使い回しをするようなことはしていないが、特にメールのパスワードを破るのに成功した時点で、AppleIDをリセットして乗っ取ったメールから認証してAppleIDもいただきという流れだったのだろう。

今回悪用されなかったのは相手のクラッカーが割と手際が悪かったというラッキーな理由だけで、そうでなければやられていたと思う。

もちろん、AppleID、メールパスワード共に強度を上げて推測不可能な桁数に変更した。

この際yahoo.mailをやめて例えばGMailなどの別のメールをAppleIDのアカウント認証に変えようかと思ったが、そこはちょっと慎重になった。

AppleIDはもうiTunes Storeのログイン鍵だけでなく、AppleTVやその他色々な認証に使っているし、その認証の通知メールに他のメールを使って…といろいろ複雑な関係になっているので、簡単に変えるわけにもいかない。

とりあえずリセットされたらGMailや幾つか他のメールにも通知してすぐにわかるようには設定変更したが。

さらに不安は払拭しておこうと思い、AppleIDやメールだけでなく過去にお試しも含めて登録したことがある認証情報をすべて確認して変更できるところは変更した。

ここで思い出すのはパスワード定期変更オジサンの

「パスワードを90日ごとだろうが、定期変更することによってセキュリティが確保される可能性は全くゼロではない」

のたわごと。

こうして現実に攻撃を受けてパスワードを変更する羽目になると、メールクライアントやらスマホやらタブレットやら色々なデバイスの設定も一斉に変更しないといけないし、関連する認証サービスも設定変更と結構な手間で

「毎月変えればよろし」

とか簡単に言ってくれるな…というより本当に現実を知らない学者の戯言だと思う。

それより二段階認証などでパスワード認証を堅牢に守るほうがはるかに現実的だ。

パスワードの定期変更にまだ現実味があったのは、パスワードなんてメール設定の時ぐらいしか使わなかったような20年前の話だと思う。

今は色々なサービスの色々なクライアント、デバイスの認証が複雑に関わりあっているので90日ごとだろうが180日ごとだろうが定期変更は膨大な手間だ。

そして90日のような長い変更期間はほぼ意味がない。

定期変更を推奨するならワンタイムパスワードだ。

定期変更を推奨するからセキュリティは逆にモラルハザードで劣化するんだと思う。

今回は本当にそれを実感した。

2016年11月3日

anchor

AppleIDを乗っ取られかけた件で二段階認証を導入してセキュリティは確保されたが、登録メールのYahooメールがロックされてしまった…時間が解決してくれたのさ…

前回こちらの記事で取り上げたが、ちょっとした私の油断のせいでAppleIDをリセットされてしまう&Yahooメールのパスワードを辞書攻撃か何かで破られてしまった…という問題が起きたことを書いた。

AppleIDの乗っ取り攻撃を受けた〜パスワードリセットで撃退したと思ったら今度は登録メールアドレスの乗っ取り攻撃を受けた〜なんとか撃退できたっぽいけど不覚をとったかな

AppleIDはやはりアカウント名としてメインの登録メールアドレスが露出しているのが問題だ。

乗っ取りの手順としては

1)まずアカウント登録メールのパスワードを辞書攻撃ないしは総当り攻撃で破っておく

2)ログオンできたらAppleIDを「パスワードを忘れたら」の項目から入ってリセットをかける。

3)リセットがかかったら登録メールに数秒で通知が来るので、通知をみたら間髪入れずにAppleIDを自分の作ったパスワードに勝手に変更してしまう…

4)これで本当のユーザを締め出してしまい、その間にカード情報を盗んだり、勝手に買い物をして高額ライセンス商品をどしどし購入してしまう…

5)本来のユーザが秘密の質問か何かでIDをもう一度リセットできる頃には、もうやりたい放題やって逃走…

この手順で乗っ取り悪用が可能だ。

Torなどのプロキシ経由で接続すれば、被害届を出しても乗っ取り犯の特定は困難だろうから泣き寝入りということになると思う。

今回私のケースでは、手を突っ込んできた中国人(なのか中国サーバーの愛用者なのか)が割と間抜けだったのでIDの悪用はなかったが、こういうことがないようにセキュリティの強化を図った。

1)YahooメールをAppleIDの登録から外すのが最大の対策だが、これはなぜか外せなかった

というより他のメールアドレスが登録に追加できなかったため削除できなかった

2)AppleID、Yahooメール共にパスワードの堅牢性を上げた

総当り、辞書攻撃共に困難な桁数・英数大文字小文字も混ぜた組み合わせでパスワードを作り直した

3)検証した結果YahooメールはやはりWebから接続に成功するとブラウザを閉じない限り永久にタイムアウトで強制ログオフされない仕様のようなので、何回かパスワードを変更してWebからの接続も排除した

4)AppleIDは第三者が勝手にリセットできないように二段階認証をかけた

1)は上記の通り他のメールアドレスで今でもアクティブなものを全部試したが「このアドレスは追加できません」というメッセージでAppleからはねられてしまった。

なぜなのかわからない。

フリーメールはGMailも含めて排除する方針なのかもしれない。

かといって会社のメールや携帯のキャリアメールを使う気にはなれなかったので、ここは諦めることにした。

ひょっとしたら今アクティブな個人メールは、みんな昔AppleID、ディベロッパーIDなどで使ってしまったのかもしれない。

同じメールアドレスを重複して登録はできないということなので、それに引っかかったのかも。

何年も前にお試しで作ったかもしれないが、もうそんなこと覚えていないし…アカウントを作ってパスワードを設定したらすべて一箇所にメモするかパスワードマネージャーで管理しろということなのかもしれないがさすがに10数年前の私にはそこまでの意識はなかったかも…

2)は桁数・文字種ともに大幅に増量したので総当りは不可能だと思う。

ただAppleIDの方はともかくYahooIDの方は何回リトライしてもロックがかかったりしないので、機械的に総当りは可能かもしれない。

そこでYahooに関しては重要な個人情報の送り先はすべて別のメールに振り分けた。ただAppleIDのリセット情報だけはYahooメールにも行ってしまう。

そこで3)の対策でYahooのパスワードを数回変更して現在ログインしている不正規ユーザをロックオフした。

そして4)のAppleIDの二段階認証で第三者が勝手にリセットボタンに触れないようにした。

AppleIDの認証法として「秘密の質問」という手もあるが、これは過去の経験からうまくいったためしがない。

秘密の質問を設定してメモしてもパスワードと同じように紛失するし、メモがあってもそのあとアカウント設定の仕様が変わって秘密の質問も変わっているとか答えをローマ字で書くのか日本語で書くのか忘れているとかで認証が蹴られたりと、結局うまくいかない。

二段階認証なら別のルートからワンタイムパスコードを毎回送る仕組みだから、漏洩しても影響がないし忘れることもない。

欠点としてはもう一つのデバイスをiPhoneにしたので、iPhoneが壊れた時には復元コードから復元しないといけないとか認証が煩わしくなることかな…滅多にないことだから気にしないことにしたが…

二段階認証とはとどのつまりパスワードを入力したら

その都度発行されるPIN番号を次に入力しないとログインもリセットもできないという仕組み

PIN番号は登録メールではなく指定のデバイスに直接送られるので

この時すでにメールアドレスを乗っ取られていてもこれを破ることはできない

これで他人に勝手にIDをリセットされてしまうリスクは回避できる

これでセキュリティは確保されたかに見えたが別の問題が起きた

YahooメールがiPhone、Mac、自宅スパムフィルタサーバ共に

ロックオフされてしまい定期受信ができなくなってしまった

Webでログインすればしばらくはメールクライアントでも受信はできるが

しばらくするとまた認証失敗が出てブラウザ以外では

自動ログインができない状態になってしまった

問題のYahooメールだが何度かパスワードを変更したり、メールクライアントの設定にしくじってログオンに失敗したりしていたらロックオフを食らってしまった。

MacもiPhoneもSafariなどを起動してWebでログインすると、しばらくはメールクライアントでも受信できる。

これでロックオフが解除されたかと思ったら20〜30分後にはまた認証失敗で受信できなくなてしまう。

Webで再ログインし続けるしか受信方法がなくなってしまった。

IMAPメールがダメなのかと思いPOPメール設定も試してみたが、何をやっても同じ。

回線の種類も関係ないようだ。

自宅のサーバーも同じようにロックオフされて、解除してもしばらくしたらエラーを出している。

これはYahooのメールサービスの仕様らしく、ログオンのタイムアウトはないがパスワードの変更を何回かやるとクライアントやデバイスからの接続認証に制限をかける仕組みのようだ。

この問題が発覚して本日で10日目。

やっとロックオフが解除されたのをGyazMailのPOP設定で確認してIMAPメールも復活させた。

iPhoneも復活したのでこれで問題は概ね解決できたと思う…Yahooメールをアカウントから排除できなかった点を除けば…

2016年11月19日