anchor

最近インターネットが急に遅くなった〜フィッシングサイトに誘導されるトロイの木馬OSX.RSPlug.A Trojan Horseに注意(追記あり)

こちらのアップルディスカッションボードの

Very Slow Internet On OSX 10.5.5 / Works Fine on XP

という記事を見ていて気がついたのだが、OSX.RSPlug.A Trojan Horseがまだ蔓延しているようだ。

元記事は

「最近OSXのインターネット接続がやたら遅くなった。同じモデムにつないでいるWindowsxXPには全く異常がない、これはLeopardのバグか?」

というトピで、実はアップデータのバグではなくOSX.RSPlug.A Trojan Horseというトロイの木馬に感染していたのではないかという話だ。

この「OSX.RSPlug.A Trojan Horse」というトロイの木馬は1年くらい前にMacOSXを狙ったトロイの木馬として初登場し、ついにMacもネット攻撃のターゲットにされ始めたと話題になったもの。

これに感染するとDNSの偽情報をかまされて、一部のセッションをeBay、PayPal、あるいは銀行の偽サイトに誘導されフィッシングの餌食にされるというもの。

(詳細はセキュリティアラート「OSX.RSPlug.A Trojan Horse(トロイの木馬)が

悪意あるDNSセーバへ転送するためにローカルDNS設定を変更」を参照のこと)

この感染経路は、主に動画サイトなど。

そういうサイトで動画を見ようとクリックすると

「Quicktime Playerはこのムービーを再生できなかった

このムービーを再生するにはこのコーデックに対応したプラグインが必要である」

という表示が出て

「このコーデックをダウンロードするか? Y/N」

というような表示が出る。

Yesをクリックすると何かをダウンロードするが、なにも起こらず結局件のムービーも見ることができない。

(大抵はエロ系のムービーだと思われるが、その辺もウラをかいてくる可能性はあるので「エロサイトには逝かないからオレは安全さww」とかいうたかのくくり方はNGだ)

この問題はSafariの「安全なファイルをダウンロードした後で開く」という例のトチ狂った設定のおかげで自動的に感染してしまうという問題も関係していたりで、この問題はもういい加減にしてもらいたい・・・というかこの機能は便利だと思ったことは一度もないので、Safariやその他のブラウザから廃止してもらいたいと真剣に思っている。

もっともこの機能オフってあっても何も考えないでダウンロードファイルをクリックするユーザがいれば同じことなのだが・・・

それやこれやでこれに感染すると、上記のようにインターネットの接続が急に遅くなったりというような症状が出るらしい。

このトロイの木馬は昨年登場以来「MacOSX初の脅威」と騒がれながらも、その後あまり話題になっていなかったので終息したのかと思っていた。

しかしこのアップルディスカッションボードの記事は最新のもので、このトロイの木馬を削除したところ症状が治ったと書き込んでいる人が何人かいるところを見ると、今でもけこう出回っているらしい。

その診断法と対処法はこちらの

Mac OS X がターゲットの新しいトロイの木馬 OSX.RSPlug.A Trojan Horse

というエントリに詳細に書かれている。

リンク切れになったときのために念のために抄録しておくので、詳細はリンク先で確認してほしい。

まず感染しているかどうかの診断法はOS10.4以下の場合は

sudo crontab -l

というコマンドをTerminalに打つ。

何も設定していなければ何も出てこないが、

* * * * * "/Library/Internet Plug-Ins/plugins.settings">/dev/null 2>&1

という文字列を表示したら要注意だ。

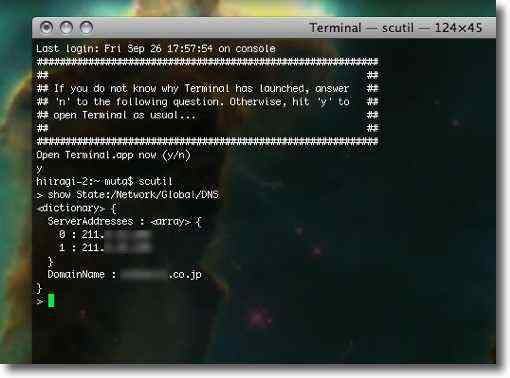

この場合

scutil

というコマンドを打ってみる。

>

という記号が出て続きのタスクを要求されるので

show State:/Network/Global/DNS

と打ってみよう。

それで表示される文字列は以下の通り。

ここに見慣れないIPアドレスがネームサーバとして登録され、

そのIPアドレスが怪しいものであるなら感染している確率はかなり高い

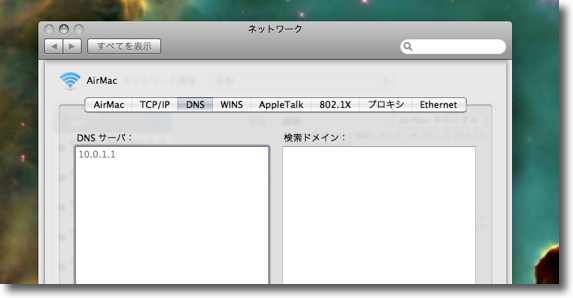

またOS10.5Leopard以降ではこの診断はGUIで可能だ。

システム環境設定ペインの「ネットワーク」に入って現在つないでいるネットワークインターフェイスを選ぶ。その「詳細」ボタンをクリックすると詳細設定に入るので「DNS」というタブを選ぶ。

ここには通常参照するDNSサーバのIPアドレスと、ドメインネームが表示されている。

ここにグレーアウトした見知らぬIPアドレスなどが表示されていたら、要注意ということになる。

「システム環境設定ペイン」/「ネットワーク」/「現在つないでいるネットワーク」/

「詳細」/「DNS」と入っていくとDNSサーバのアドレスが見える

これはAirMacがDNSサーバなので10.0.1.1が割り当てられている

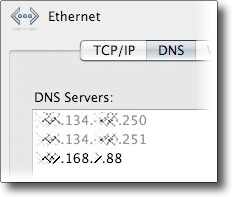

ここに見慣れないグレーアウトしたIPアドレスが見えて、しかもそのアドレスが

問題あるサイトのそれだとしたらDNSに問題を抱えたかもしれない

この対処法はまず

/Library/Internet Plug-Ins/plugins.settings

を削除すること。

これは特別にコマンドを使わなくても、Finderで削除すればいい。

一応念のために

~/Library/Internet Plug-Ins/

System/Library/Internet Plug-Ins/

にもplugins.settingsというファイルがないか確認すること。

さらにこのファイルを毎分読み込みにいく設定を

sudo crontab -r

のコマンドで削除する。

(これは全削除なので他に残したい設定があるなら引数-eを使い該当行を削除)

anchor

DNSChanger Removal Tool(Freeware)

OS10.4Tiger対応

OS10.4Tiger対応

OS10.5Leopard対応

OS10.5Leopard対応

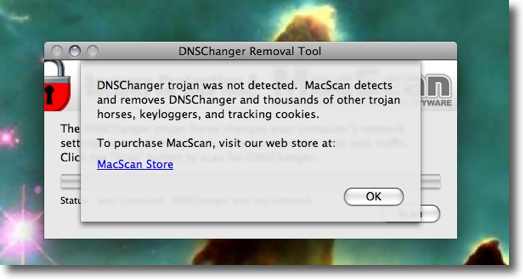

さらに上記のトロイの木馬「OSX.RSPlug.A Trojan Horse」の感染の診断、削除までをワンクリックで実行するアプリもフリーウエアで配布されている。

詳細はキャプチャーで。

効果のほどだが、このアプリの出自を見て私はちょっと疑問に感じてしまったのだが、件のアップルディスカッションボードでは、このアプリを使って「症状が改善した」という書き込みが何人かあるので効果はあるのかもしれない。

問題のトロイの木馬を仕込んでいるサイトを知らないので、実際の効果を確認できないのだが一応持っておいてもいいと思う。

DNSChanger Removal Toolの起動画面はこの通りシンプルな操作感

ただし配付元が「MacScan」というところでちょっとイヤな予感がした

本体のMacScanアプリは私は「効果無し」と断定してアンインストールしてしまった

これはADBに何人かが「症状が改善した」と書いているので効果はあるかもしれない

異常がなければ一応このように「何も見つからない」という表示が出る

<追記>

いつもお世話になっているE-WAさんのサイトで

ClamXav を OSX.RSPlug.A Trojan Horse に対応させるComments

というエントリも発見。

この方法を使えばClamXavでもDNS Changerの防疫ができるようだ。最新のclamのデータベースがOSX.RSPlug.A Trojan Horseに対応しているかどうかは私は知らないが、私と同じようにMacScanに不安を感じていて、clamデータベースが対応しているかどうか確信が持てない人は試してみてもいいと思う。

方法は

1 シグネチャファイル(直リンク)をダウンロードする。

2 ダウンロードしたファイルの名前が"OsXHexSigs.db"であることを確認する。Safari でダウンロードした場合は末尾に".txt"がついてしまうので、削除する。

3 Finder の移動メニューから「フォルダへ移動…」を選択し、"/usr/local/clamxav/share/clamav/"と入力する。

4 /usr/local/clamxav/share/clamav/ 下へ OsXHexSigs.db をコピーする。

5 システムを再起動する(本当は clamd のみ再起動で OK だが、念のため)。

と簡単だ。

<さらに追記>

BBSに「SakiPapa」さんから情報をいただいた。

clamのデータベースはすでにDNS Changerに対応してるそうだ。

それを確認する方法も書き込んでいただいた。

BBSはやがて消えるので、こちらにも転載しておく。

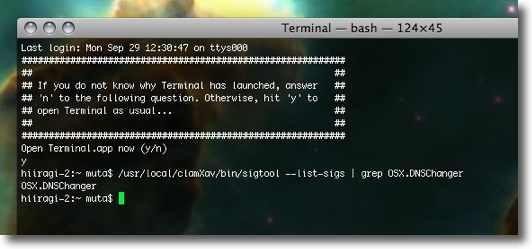

Terminalを起動して

/usr/local/clamXav/bin/sigtool --list-sigs

と打ってenter。

これでclamが対応しているウイルス、マルウエアのリストが表示される。

このリストは膨大な量になりここから目的のトロイの木馬の名前を見つけるのはなかなか根気のいる作業だ。

(clamのデータベースにはMac、UNIX対象のウイルスだけでなくWindowsのみでしか感染しないウイルスも含まれるため膨大な量になる)

そこで

grep

という文字列が一致した行のみ表示するコマンドと合わせる。

コマンドは

/usr/local/clamXav/bin/sigtool --list-sigs | grep OSX.DNSChanger

と打つと

OSX.DNSChanger

という答えが返ってくる。

clamはOSX.DNSChangerに対応しているということだ。心強い話だ。

これでClamXavでもOSX.DNSChangerの駆除だけはできるということになる。

これを発見したら、駆除は所定の手順でやって、後は上記のように毎分そのファイルを読みにいく設定を解除すればいい。

「SakiPapa」様、情報ありがとうございました。

clamのデータベースは件のOSX.DNSChangerに対応している

/usr/local/clamXav/bin/sigtool --list-sigsというコマンドで

それを確認できるがスゴい量のマルウエアのリストが出てくるので探すのが大変・・・

そこで/usr/local/clamXav/bin/sigtool --list-sigs | grep OSX.DNSChanger

というコマンドでDNSChangerだけを表示させる

この通り対応済みとのこと