anchor

ワームAutorunが大噴出!〜この際徹底スキャンした結果出てきた出てきた!

先日高速化して動作が安定したと紹介したClamXavであれやこれやスキャンして大変な結果になった。

Autorun.infがあちこちから出てきた。

使ったのはこれ。

anchor

ClamXav1.1.1(Freeware)

OS10.4Tiger対応

OS10.4Tiger対応

OS10.5Leopard対応

OS10.5Leopard対応

このアプリはスキャン速度が飛躍的に向上したのであちこちかけてみた。

事の起こりはこういうこと。

会社の新システムが稼働前にウイルスに冒されてダウンしてしまった。

日本一厳しいセキュリティポリシーの元スタートする筈だったセキュアなシステムが、スタート前からぐだぐだという大失態だ。

徹底的にスキャンしたところ業者はAutorun系のワームが発見されたという。

発見されたブツから推測してUSBが疑われた。

そこでUSBメモリ禁止令が出ただけでなく、現状のオフィスで使っているパソコン、ストレージも検疫することになった。

それで今回は私もいつもはあまりやらないストレージのスキャンまで徹底的にやってみることにした。

私はMacユーザだし、基本的にはUSBメモリもMac同士でファイルをやり取りするのに使っているので、何も出ないだろうという予想していた。

さすがにMacの内蔵ディスクからは、テスト用のサンプル以外は何も検出しなかったが、自分の手持ちのUSBメモリをスキャンしたところ、話題の

Autorun.inf

が検出された。

これはちょっとショックだった。

Macユーザの油断だと言われれば言葉もない。

確かにWindowsユーザともファイルをやり取りすることもあるから可能性を考えるべきだったが、この2ヶ月ほどほとんど使っていない、しかもいつWindowsに差したか思い出せないようなUSBメモリからも検出されたのが驚きだった。

そこでさらに徹底的にスキャンすることにした。

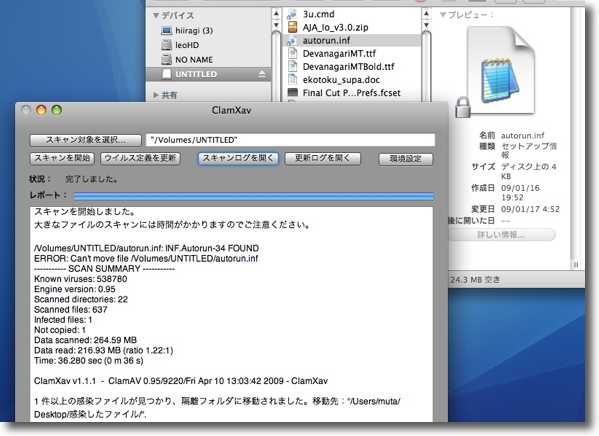

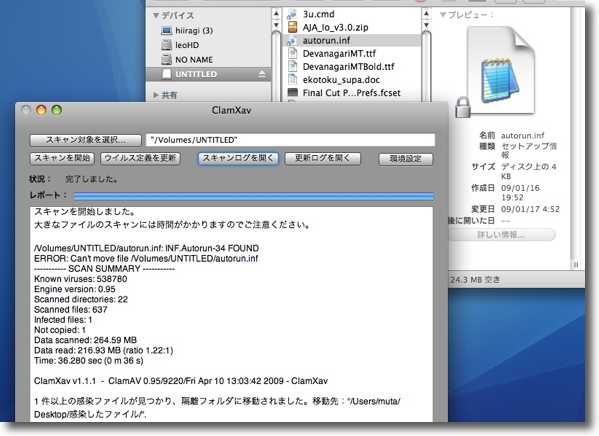

ClamXavのスキャン結果

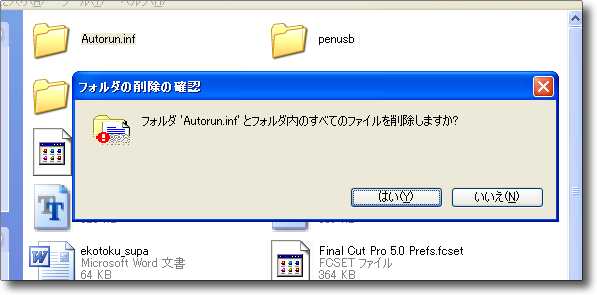

USBメモリの第1階層から「Autorun.inf」というマルウエアが発見された

これが今話題のUSBを媒介に自動的に自分の複製をどんどんコピーするワームの姿

Windowsセットアップスクリプトの形式をとっている

捕獲した「Autorun.inf」をサンプル置き場に隔離した

ClamXavはスキャンした「汚染ファイル」の拡張子の後ろに

.001という文字列を追加して無力化している

拡張子が変更されてしまえばWindows環境に移してもマルウエアとしての活動はできない

勿論Mac環境では無力化しなくても何も起こらない

これが最近のClamXavの新機能らしい

ところでもうひとつ問題が起きた。

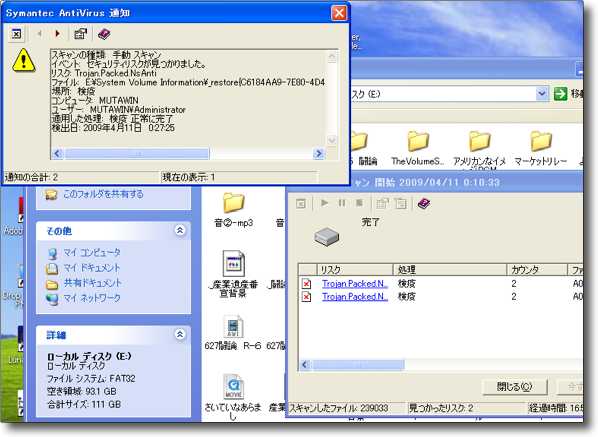

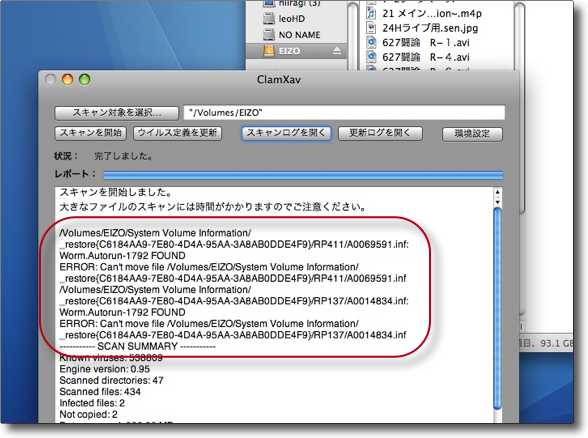

これはFAT32でフォーマットされた外付けハードディスクのスキャン結果で、WindowsにインストールされたシマンテックのNortonアンチウイルスでスキャンしてAutorunはクリアになったにもかかわらず、同じディスクをMacOSXのClamXavでスキャンしたところ、Autorunが出てきたというケース。

こういうことがあると、世間で広くその効果が信じられているNortonアンチウイルスの実効性にも疑問がわいてくる。

Autorunは一般に思われているよりもはるかに広くあまねく、そこら中に感染しているのではないかという気がしてきた。

しかもこのAutorunのあった場所が実に巧妙というか、駆除しにくい場所にあってWindowsでこれを完全に駆除するのは、よほどの手練でないと無理なのではないかという気がした。

FAT32でフォーマットされたWindows用の外付けハードディスクを

WindowsXPのNortonアンチウイルスでスキャンした

TrojanPackedNという比較的危険度が低いトロイの木馬を隔離した

これでNortonアンチウイルス的にはこのディスクは安全な筈だった

ところが同じディスクをMacOSXのClamXavで

スキャンしたところAutorunが2件発見された

Nortonアンチウイルスで安全と出たから安全というわけではないという実例を突きつけられた

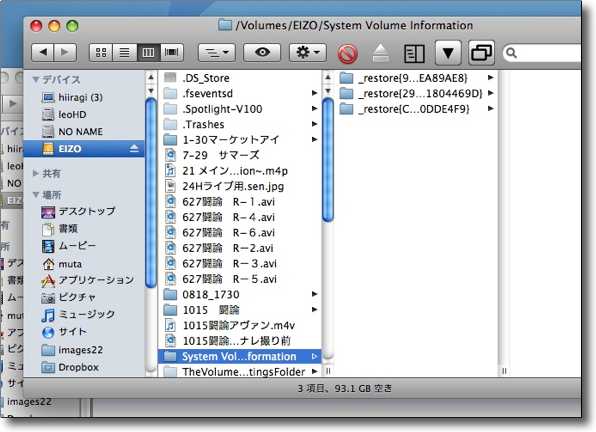

そのマルウエアの置いてある場所は

"/Volumes/(外付けHDDの名前)/System Volume Information/_Resource(任意の番号)/"

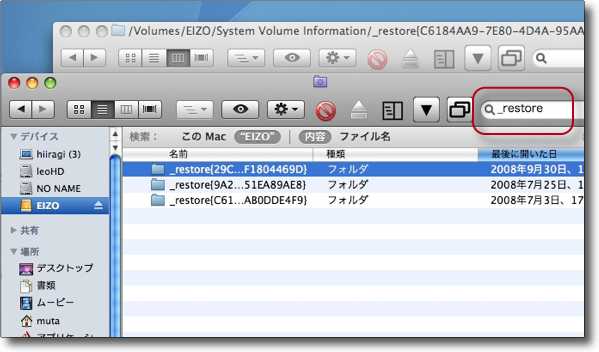

となっていてWindowsは勿論、MacのFinderからも表示することができない領域にある

しかもFinderを「不可視ファイルを表示」する設定にしてもこのディレクトリは表示できない

ここを開く方法は検索窓に「_Resource」と打ってディスク内の検索をかける

この「_Resource」はWindows独特の障害回復のためのデータ領域で

ここにコピーを潜ませて削除しても何度でもワームを復元するという悪質な機能を実現している

上記検索結果の「_Resource」を軒並み開いてClamXavが

指摘したファイル名と一致するファイルを目視で探していく

ファイル名も当然偽装していて自分から「Auntorun.inf」なんて

名乗ったりしてくれないので削除はなかなか面倒だ

これはWindowsの中級者程度ではクリアできないのではないだろうか

Windowsの中級者程度ではクリアできないのではないかと書いたが、実際ウチの会社の新システムも完全に初期化して再インストールということになってしまった。

上級者でも手を焼く問題らしい。

たまたまMacから見れば見えるので、何とかなるということだ。

Windowsを安全に使うためにMacで検疫するという本末転倒なことを真面目に検討しないといけない状況なのかもしれない。

それとやはりNortonアンチウイルスでこれを発見できなかったというのが衝撃だ。

実際にははるかにこのワームはそこら中に蔓延しているのではないかという気がしている。

「ノートン入れているから俺のWindowsとUSBメモリは感染していないよ」

と言っている皆さんのパソコンはかなり感染していると疑われる。

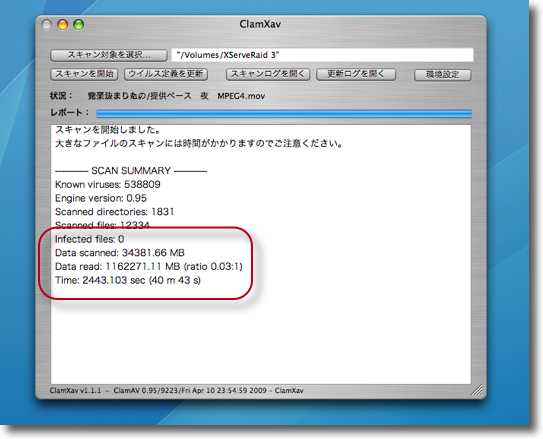

ところでClamXavで2テラバイトのXServeのストレージをスキャンした

以前だと気が遠くなるような時間がかかっていたが

ファイル容量1.4テラを40分でスキャンした

これは実用的な速度になってきたというべきだ

anchor

ワームAutorunが大噴出!〜そこでAutorunの感染対策をすることにした(追記あり)

<前回までのあらすじ>

会社のシステムがダウンして、それ見たことかと勝ち誇っていたMac論者だったが、個人所有のUSBメモリからもAutorun.infが出てきてかなりへこんでしまう。

そこで少なくとも自分は媒介者にならないために、手持ちのWindowsで認識できるUSBメモリ、外付けハードディスクはすべてAutorun対策をすることに・・・

出ぇ〜た〜〜っ ヽ(`Д´)ノ

ところで私のMacBookではBootCamp環境にWindowsXPをインストールしているので、ここには以前も取り上げたがAutorun対策をしていた。

今回手持ちのUSBメモリ、ストレージが感染していたにもかかわらずこのWindowsが感染していなかったのは、この対策のおかげと思われる。

ウイルス騒ぎって子供の頃の颱風みたいにちょっとワクワク・・・(不謹慎)〜autorun.infまたはW32.Gammima.AGM/対策

「颱風騒ぎのよう」などと不謹慎なことを書くから今回は罰が当たったのだと反省することしきりだが、今回はこちらのサイトを参考に外付けハードディスクとUSBメモリにも対策を施すことにした。

「Autorun.inf」ウイルスの予防注射 | Windows XPとVistaの裏技

一応リンクが切れた時のために転載しておく。詳細はリンク先を参照されたし。

手順は以下の通り。

1)まずストレージをMacから徹底的に検疫しておく。

WindowsのNortonアンチウイルスでは検疫漏れがあることは前回紹介した通りなので、必ずMacからもやっておく。(そうしないと以下のWindowsも感染する可能性がある)

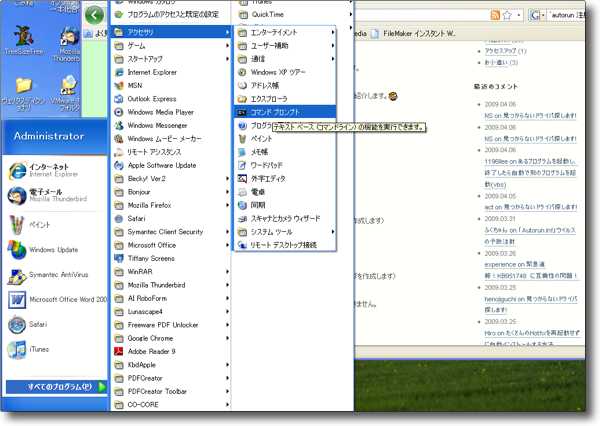

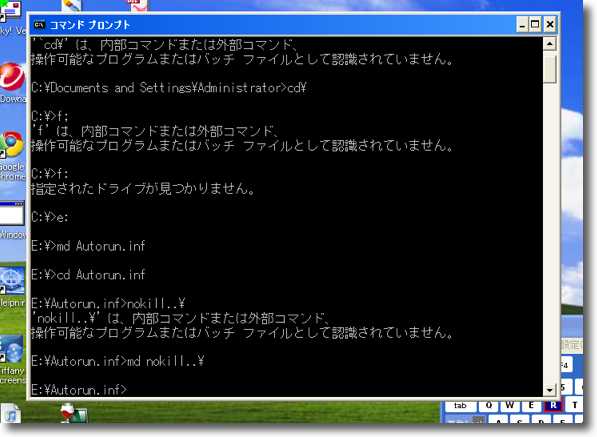

2)Windowsを起動して「すべてのプログラム」/「アクセサリ」の中の「コマンドプロンプト」を起動する

3)そして以下のコマンドを入力。

cd\ と入力Enter。

e: と入力Enter。(USBメモリなどのドライブレター、私の場合はeドライブだったのでeだが各自の環境によって違う)

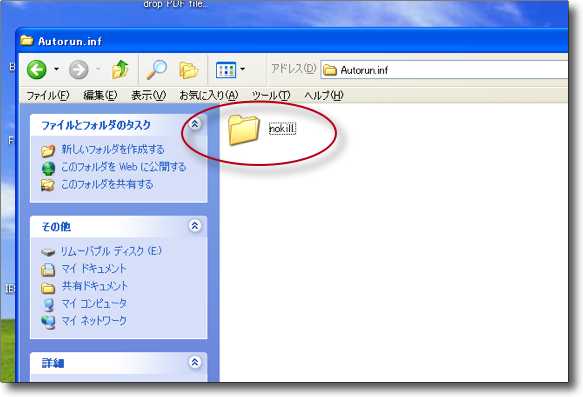

md Autorun.inf と入力Enter。(ここでは「Autorun.inf」という名前のフォルダを作成)

cd Autorun.inf と入力Enter。(ここでは「Autorun.inf」フォルダに移動)

md nokill..\ (nokillドットドット円)と入力Enter。(ここでは「nokill」というフォルダを作成)

以上でWindows環境では上書きできない「Autorun.inf」という名称のフォルダがストレージ、メモリの第一階層にできる。

これでワームが何らかの環境で入って来ようとしても自分の分身をここに置くことができないので予防になる。

ただし、「ワームが従来と同じ振る舞いをするのならば」という条件がつく。

最近の亜種の増え方を見ていると、意味があるのかないのかよくわからないが可能性がある名前のフォルダは全部作っておいた方が良いように思う。

そのリストは以下の通り

「autorun.inf」

「2j.cmd」

「3u.cmd」

「ampfrb.cmd」

「hbs.exe」

「s2.com」

「w.com」

「q83iwmgf.bat」

「8e9gmih.bat」

「dt8.bat」

「em0x.exe」

「ju.bat」

「nm3osq.bat」

「88p9u9j.cmd」

「rdg.cmd」

「s9.cmd」

「ukmggpy.cmd」

「w.com」

「ju.bat」

「nm3osq.bat」

「r88p9u9j.cmd」

「rdg.cmd」

「s9.cmd」

「ukmggpy.cmd」

「xj8guf.bat

「f.exe」

これは大変だ!

Windowsのコマンドプロンプトを起動する

場所は「すべてのプログラム」/「アクセサリ」/「コマンドプロンプト」

MSのCUIはWindowsになってからは初体験だ

こんな感じでDOSっぽいシェル画面が現れる

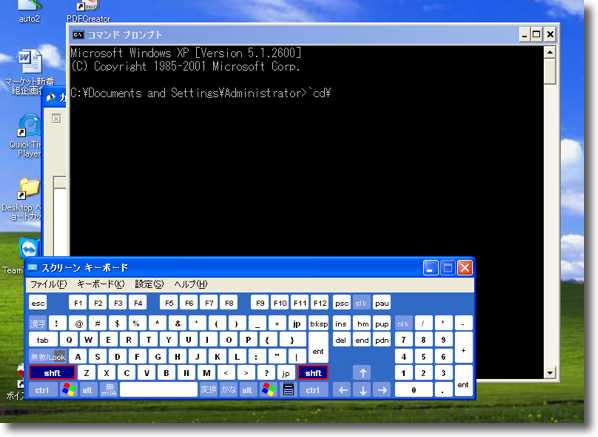

いきなり最初のcd\コマンドでつまづく

Macのキーボードではなぜか「\」マークが入力できないのだ

そこでスクリーンキーボードを起動してマウスで入力した

かなりミスしたりしながらもなんとか入力を進めていく

今回Windowsのシェルは初体験なのだが実際使ってみると

UNIXのコマンドにかなり似ている

これは知らなんだ

最初のコマンドでeドライブ(USBメモリ)に入って

「autorun.inf」という名称のフォルダを作る

次のコマンドでその中に「nokill.」という名称のフォルダを作る

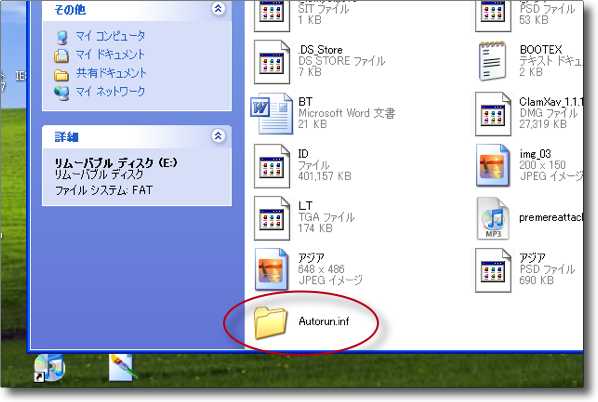

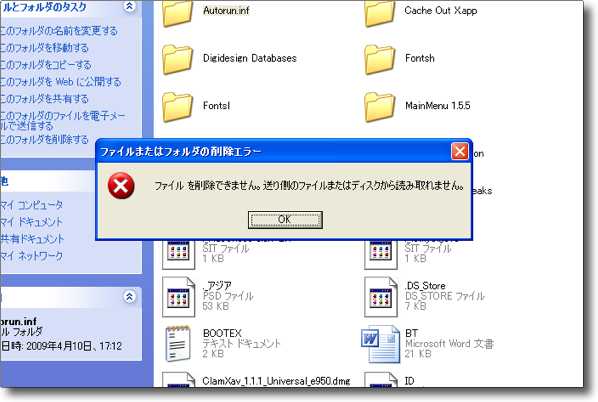

これでこの「autorun.inf」というフォルダはWindowsのGUIからは削除できなくなる

実際に削除してみたが「削除できません」のアラートで停まってしまう

これでワームはここにこの名称のファイルを上書きできなくなる

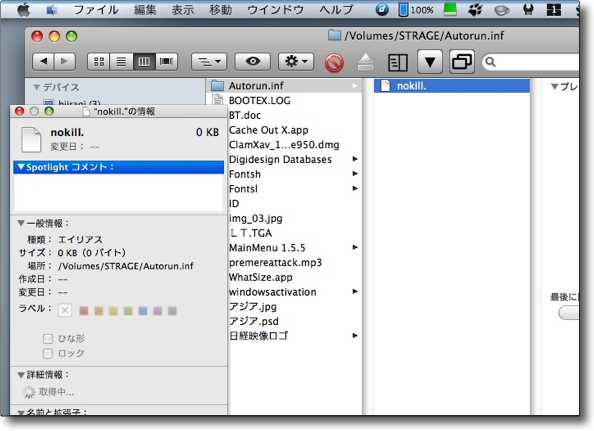

この「nokill.」というディレクトリはMacのGUIで見ると

容量OKBの正体不明なファイルに見える

しかも「情報を見る」を開くと本体が消えてしまう

FAT32のファイルシステムに依存した独特のファイル形式らしい

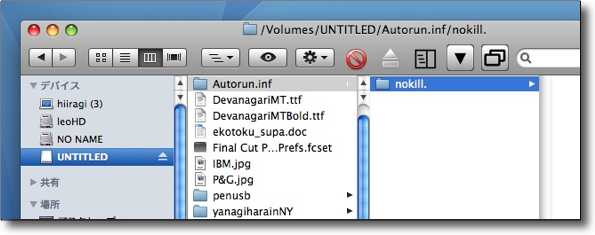

ちょっといたずら心で同じ手順をMacのGUIでやってみてWindows環境でどうなるか試してみた

これは簡単に削除できてしまうので予防注射にはならない

やはりWindowsのコマンドプロンプトを使ってやらないとダメだということだ

ところで上記のリストの数だけこの作業を繰り返すのは相当大変だ

時間が有る時にじっくり取りかかりたい

<参考文献>

jp-22186 --Windows Me/XP の「_restore」フォルダから何度もウイルスを発見してしまう-- | Windows Me/XP の「_restore」フォルダから何度もウイルスを発見してしまう [jp-22186]

できない、困って→問題解決- USBメモリに「q83iwmgf.bat」「autorun.inf」が一瞬現れて消えるウィルスに注意(追加:8e9gmih.bat、o0s.cmd)/kavo・mmvoの駆除・予防・復旧

享楽的書き散らしブログ 具体的にはゲームとか動画とか- ウイルス…だと….

WebDiary--autorun.infウィルスキタ━━━━(゚∀゚)━━━━ !!!!!(revo.exe AhnRpta.exe hbs.exe)

<追記>

この予防注射だが、Macから「Autorun.inf」という名称の空のフォルダを作っていれてやるだけでもある程度の効果はあるようだ。

ワームが同じ名称のファイルを上書きしようとすると、

「Autorun.infを上書きしてもいいか?」

というアラートが出て一応動作は止まるみたいだ。

ただ勝手に上書きされるスクリプトができないとも言い切れないので安全を期すならやはり上記の方法の方がベターだと思われる。

さらにAutorunに対するピンポイントな対応策だが、Windowsのオートラン機能を停止するという対策もあるらしい。

しかしこれもMSが公表したやり方は、不完全とUSCertが警告したニュースが流れるなど、混乱しているしUSCertなどが推奨する方法は、これまたWindows初心者の私には、簡単に「やってみる」と言えないような内容だった。

ちゃんと理解したらまたここにも追記する。

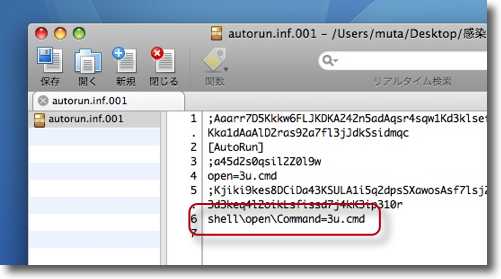

「Autorun.inf」という検出したファイルをテキストエディタで開いてみた

このshell¥open¥Command=3u.cmdという文字列が

「ボリュームを開いたら3u.cmdというスクリプトを実行せよ」という意味らしい

そうならば本来はUSBメモリなどをさすだけでは感染しない筈だが

「いつもこの設定で開く」を一度選んでしまうとあとは差すだけで自動実行が満開だ

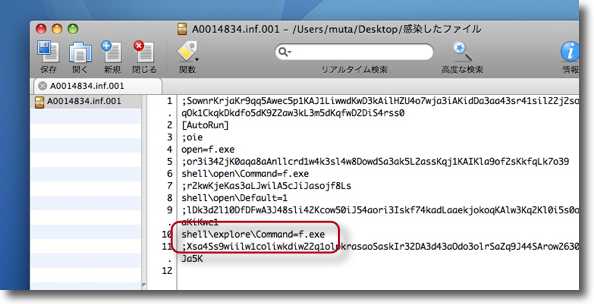

先日検出した不可視のデータ再生領域に潜んでいたヤツは

「f.exe」というコマンドを開けと書いてある

こういう地雷がそこここに埋められるというのがこのワームの特徴だ

こうしたことから、このWindowsの自動実行の機能自体を停めてしまうという安全対策もある。

その参考ページは以下の通り。

Semplice-autorun.inf - ウイルス対策とUSB接続機器の安全な利用法