anchor

Gmailが乗っ取られるハッキングが急増している〜Twitterもターゲットか?

ここのところ、メール関連でいろいろ不審なことが起こっている。

お知り合いから以下の内容のメールが来た。

「私から下記メールが届いた方は、

何者かが送った不審メールですので、

絶対にクリックせずに捨ててください。

なお、gmailのパスワードを変更しました。

>メール送り主のメールアドレスを含むヘッダ

バイアグラ関連の英語の通販サイトのURLリンク」

どうやらこの方のGmailアカウントが誰かに乗っ取られて、このアカウントからオンラインのアドレス帳にあるアドレスに無作為に上記のバイアグラメールが送られてきたらしい。

私の方でもつとにそういう内容のスパムメールを受け取っている。

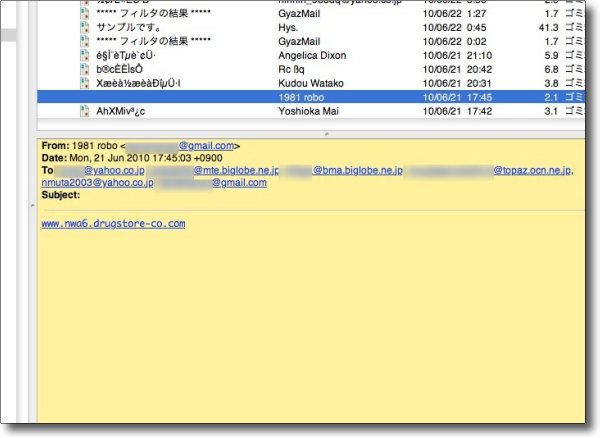

これが最近やたら飛び交っているバイアグラメール

差出人はスパマーなのか単にアカウントを乗っ取られて

踏み台にされている人なのかは不明

私を含み何人かのアドレスに同報メールで送信されている

差出人はGmailが多いというより被害者はほぼ全員そのような感じだ

このように単にバイアグラサイトのリンクだけが本文のメールを送りつけてくるものを私は受け取っていたが、Twitterのお知り合いの話ではウイルスファイルを添付したものも飛び交っていると言う。

それでそのサンプルを送ってもらった。

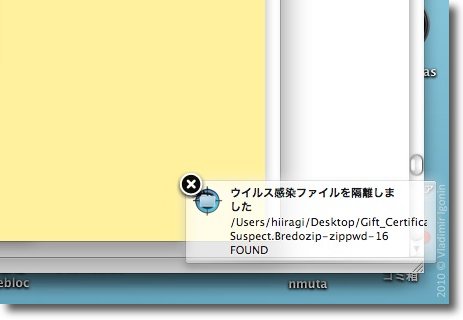

早速検査したところ、しっかりクロ判定。

Virustotalで調べてみると、約半数のウイルス対策ソフトが、このファイルを有害なトロイと認定しているが、このファイルは自律的に感染する能力はなく、人間が媒介し自分で起動しない限り感染も起きない。

ただし一度活動を始めるとシステムのレジストリを一部書き換えて、しつこく起動時にバックグラウンドで常駐する(しかもプロセス名を偽装する)たちが悪いトロイらしい。

また確実かどうか分からないが、Windowsの復元領域に忍び込み、一度対策ソフトで削除してもまた再起動すると復活するという動作もするらしい。

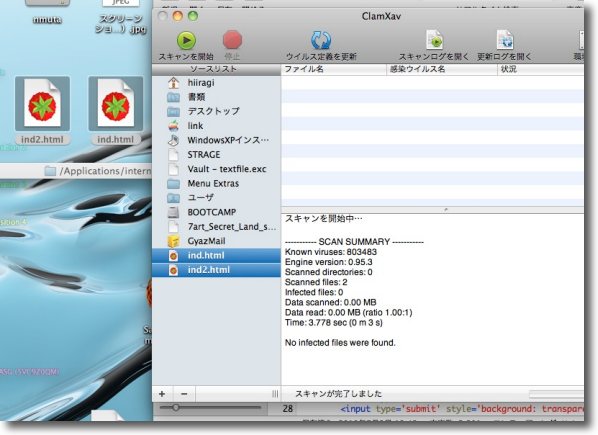

Twitter上のお知り合いから送ってもらったウイルスサンプルを

スキャンしたところClamXavはクロ判定を下した

ClamAVでの名前は「Suspect.Bredozip-zippwd-16」

このファイルをVirustotalで調べてみると

過半数のウイルス対策ソフトはこれをマルウエアと認定している

ただしこのトロイの木馬はWindowsにしか感染しない。

問題のGmailアカウント乗っ取りを報告してきた人はMacユーザだ。

他の事例もMacを使っている人が多いようだ。

このトロイは無関係だと考えるべきだ。

どうもこいつが犯人なのではなく、こいつはただ単に騒ぎに便乗してるヤツが放流しているのか、踏み台にされている人がたまたま感染していた別のウイルスに相乗りされたのか、そんなところらしい。

ググってみてこういう記事を見つけた。

Gmailに集団ハッキングか? 他人のアカウントを悪用 - ITmedia エンタープライズ

「スパムメールは、ハッキングしたGmailアカウントのアドレス帳データを悪用する。メールの件名は空白で、本文には医薬品販売サイトへのリンクのみが記載されているという。「送信済みメール」のフォルダ、または「ゴミ箱」のフォルダには、アカウントから送信されたスパムメールのコピーが残る。」

ということだ。攻撃の手口は

「攻撃側はモバイルインタフェース経由で他人のアカウントに侵入。ボットを利用している可能性が高い。」

と言うことだが

「現時点で、被害に遭ったアカウントの数や共通する手口などは明らかになっていない。集団によるハッキング攻撃なのか、Gmailにバグがあるのかなどの原因も分からないという。Googleは沈黙を保っている。」

ということらしい。

結局どういう手口かが分からないから、対策のしようがないのだが簡易な認証を悪用されている気がするので、

「ログインを維持する」

設定をオフにするとか、時々ブラウザでログインして

「送信済みフォルダ」

の中身をチェックして、身に覚えがないメールを送信した後が残っていないかをチェックするということしか対処しようがない。

これと似た手口なのがこちらの記事。

Twitterでアカウント乗っ取り詐欺が横行、「Lol」に要注意 - ITmedia エンタープライズ

こちらはTwitterのアカウントを乗っ取る手口で

『「Lol. this is me??」「lol, this is funny」「Lol. this you??」などの文面にリンクを添えたつぶやきが使われている。「Lol」は「lot of laugh」の略で、「すごく笑える」の意味。ユーザーが愉快な内容を期待してリンクをクリックすると、Twitterのログインページに見せかけたページにつながるが、このページは中国にある不正サイトでホスティングされている。』

とのこと。

Gmail攻撃は4月ぐらいから見られているらしいが、このTwitterフィッシングは2月ぐらいから、現れている。

一見無関係のように見えるが

「この手口で乗っ取ったアカウントを使ってさらなるスパムやマルウェアの配布に利用するためのボットネットを構成しており、既に偽バイアグラなどの医薬品を宣伝するスパムの送信に使われている」

という乗っ取った後の手口が酷似していて、同一グループかもしれない。

ホストが中国というのもそれっぽい。

Googleにログインしたまま、あちこちのWEBのサービスにやたらログインしたり、Twitterのサービスに入ったり、パスワード入力は止めようということかな。

いろいろ窮屈なことだ。

2010年6月23日

anchor

Gmailが乗っ取られるハッキングが急増している2〜原因は相変わらず不明だがパスワードの変更だけでは不十分かも

先日「Gmailが乗っ取られるハッキングが急増している」という記事を取り上げたところ、あちこちから反響をいただいた。

結構やられている人は多いようだ。

こちらがその典型的な例。

Googleアカウント乗っ取られた | Way2Go

問題はそうなった理由なのだが、どうもよくわからない。

この問題を扱ったサイトは、原因をパスワードクラックと決めつけてその対策を書いておられるところが多い。

が、パスワードクラックに対して「時々パスワードの変更を」なんていう対策は意味があるだろうか。

時々というのはどれくらいの頻度なのか?

それよりもどういう手口でパスワードをクラックされたかが分からないと、小手先のパスワードの変更は意味がないのではないだろうか。

絶対に使ってはいけないパスワードとは - ライフハッカー[日本版]

こういう使ってはいけないパスワードというのは参考になると思う。

もしクラッカーが総当たり攻撃をするなら、スクリプトを走らせる前にいくつか試してみるパスワードというのがある。

それがまさにファーストネームだったり「1234」なんていう文字列だったり、「password」なんていう文字列だったりするので、こういうことに気をつけるのは意味があると思う。

でも今回乗っ取りを経験している人の中には結構強度が高いパスワードを使用していた人も含まれる。

そうだとするとやはり総当たり攻撃を仕掛けているのかとも思うが、その割には被害者の数が多いような気がする。

こんなにみんなやられるということは何か共通点があるのではないかと、皆さんにいろいろ質問してみるのだが、Twitterの脆弱性を悪用されたとか、そういう共通点が浮かんでこない。

でもやはりMac+Gmailという組み合わせが多いのは気になるところだ。

何かのマルウエアか特定のサイトのフィッシング、トロイの木馬の可能性が否定できない。

もしもやられた時にGoogleアカウントを素早く復旧できるためにいくつかの方法がある。

経験者は語る、Googleアカウントのハッキング被害から学んだ10のこと - ライフハッカー[日本版]

Googleアカウントに予備メールアドレスを設定しましょ | juggly.cn

予備メールアドレスの設定は早速私もやった。

不便だが接続を維持する設定も解除したりGoogleバズも解除した方が良いかもしれない。

Twitterとの関連性は不明のままだが、登録メールとパスワードはGmailとは別のものにしておくに越したことはないと思う。

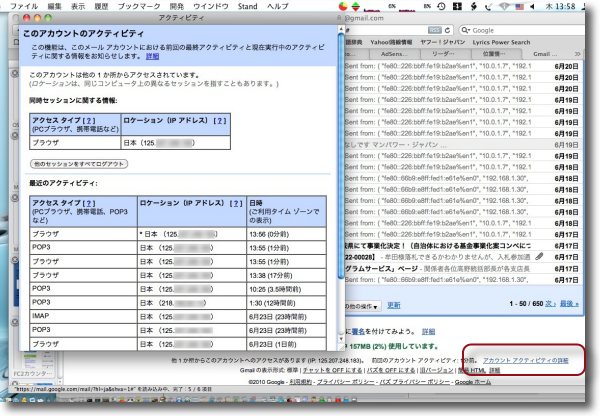

時々ブラウザでGmailに接続して送信履歴等をチェックすることもお勧めする

また下のここをクリックすると最近ログインしたIPアドレスの履歴を見ることができる

ここでどう見ても自分のIPとは違うものがまぎれていたらやられている

2010年6月25日

anchor

Twitterアカウント乗っ取りの仕組みがなんとなく分かった&たぶんGMailも・・・

最近TwitterやGMail等で、本人には出した覚えがない英文のメッセージがフォローしているアカウントやアドレス帳に登録された人に送られてくる「アカウント乗っ取り&踏み台スパム」が流行している。

私の知り合いの何人かもやられている。

これがどういう仕組みでやられているのか分からなかった。

Windowsユーザばかりがやられているのなら、またそういうワームかトロイが流行しているのかとも思えるのだが、私の周辺でやられているのはMacユーザが多い。

中にはMacオンリーでWindowsを全く使わないという人もやられている。

それでひょっとしてMacをターゲットにした新種のワームかトロイが出現したのかと心配していたが、どうやらそうではなくプラットフォームに関係なくやられる可能性がある方法を使っているのではないか思うようになった。

これは昨年Twitter界隈で流行したOAuthの脆弱性かそれに準じた認証の弱点がターゲットにされているのではないかということだ。

昨年の春から夏にかけて他人のアカウント名を乗っ取って、そのフォローリストの人達に「バイアグラメール」のDMを送りつけるスパムが流行した。

お友達から「◯◯ファーマシーで人生が変わる」というような内容の英文DMが届き、そのメッセージの短縮URLのリンクを踏むとオートフィルで自動的にリンク先のOAuthを認証してしまい、そこでアカウントのアクセス権を抜かれて今度は自分のアカウントからスパムが飛び交ってしまうという流れだった。

ちょっと疑問なのは昨年の騒ぎで、OAuthの脆弱性は解消されたので一時期OAuthのサポートを中断していたTwitterもこれを再開したし、GMailやYahoo!Mailもこれをサポートしているという流れだったと記憶していたのだが、去年と同じ手口でまたやられているということはこの問題は解決していないということなのだろうか?

もしそうならGMailのアカウント乗っ取りが起きているのもこれと同じ流れの問題なのじゃないかと納得できるし、WindowsユーザだけでなくMacユーザも関係なしに同じようにやられているというのも宜なるかなと思う。

それにあまり話題になっていないが、GMailだけでなくYahoo!Mailなど、ほかのOAuthをサポートしているメールもアカウントを乗っ取られているかもしれない。

私はこのOAuthについては仕組みをあまり深くは知らないし、これが原因と断定できるわけでもない。

でもなんとなく問題のスパムリンクをみて納得してしまったので、これは専門家の分析を期待したい。

一応参考にしたリンクなど。

「OAuth」とは 日本のユーザー襲った"Twitterスパム"の正体 (1-2) - ITmedia News

OAuth、xAuthの問題点 - The ruin of ruinz - Techmemo

GMail、Yahoo MailがOAuthへ対応。時代遅れのメールは復活できるか? - Publickey

APIアクセス権を委譲するプロトコル、OAuthを知る - @IT

またこういう動きもあって、もしこの認証の穴がこれが原因だとすると7/1以降はこの問題は解決するということになる。

TwitterのBASIC認証廃止、企業ユーザーが知っておくべきこと -ITmedia エンタープライズ

しかし解決しない場合は、やはりOAuthあたりがやられているんじゃないかというメルクマールになるわけで、ここらも注目したい。

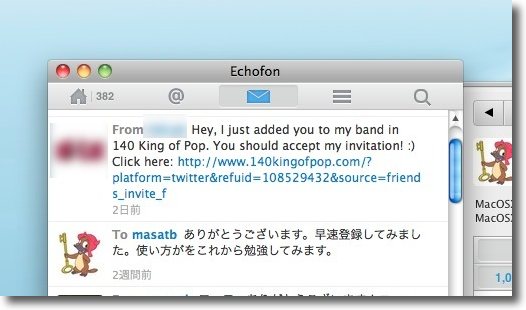

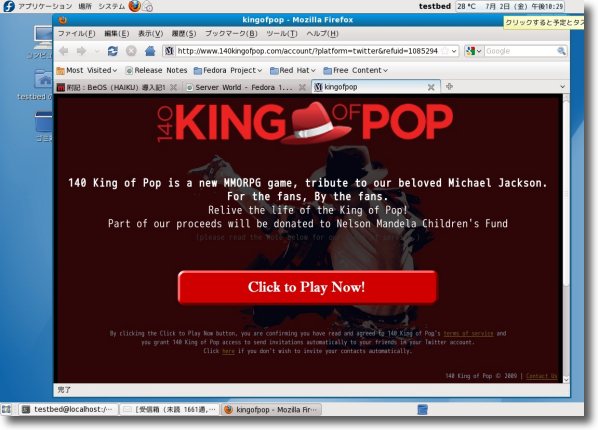

そもそものきっかけはこのフォロワーから来たダイレクトメッセージ

このアカウントの方のツイートの流れとはかけ離れたSPAMチックな文面が怪しい

このリンクを踏むと危険だと内なるゴーストがささやく

そこでこのテキストをVMWare Fusion上で起動したFedoraに持ってきた

ここの環境では一度もTwitterを使ったことがない

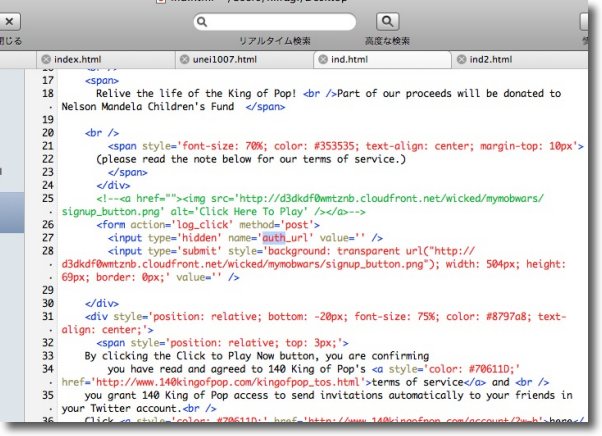

Firefoxで開いてみた様子がこのキャプチャー

この「Play Now!」ボタンをクリックすると良いことがあるらしい

最初はこのサイトを表示するだけで何かマルウエアを注入する仕組みでもあるのかと思ったが

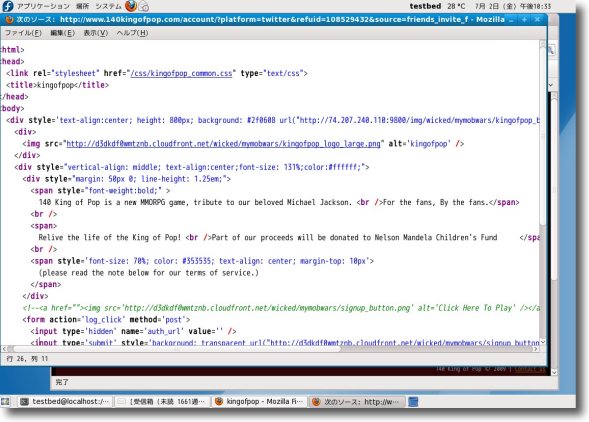

ソースを見る感じでは特に怪しい要素もなく参照しているのはpngとかcssとか普通のものだけ

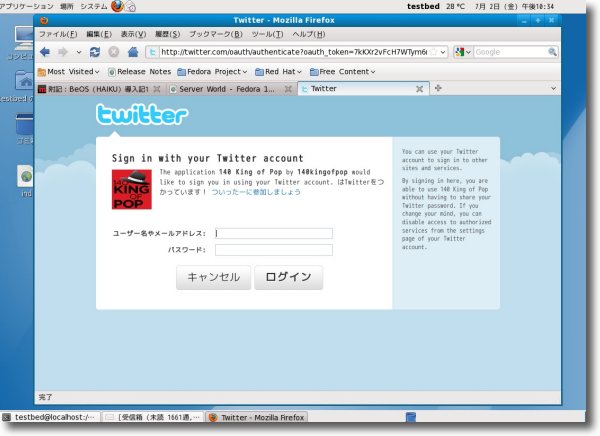

例のボタンをクリックするとTwitterのアカウント名とパスワードを要求される

この環境ではTwitterを使ったことがないからこれ以上進まないが

もしオートフィルで「Allow」ボタン一発、あるいはそれも無しに

次に進んでしまう仕組みができればこの時点で乗っ取り完了ということになる

この手のサービスでパスワードまで要求されるのは変だが

APIにアクセス権を渡す簡易認証の場合そういうリスクを見落とすかもしれない

認証に失敗したURLウインドウにはoauthの文字列が・・・

ここでなんとなくピンと来た

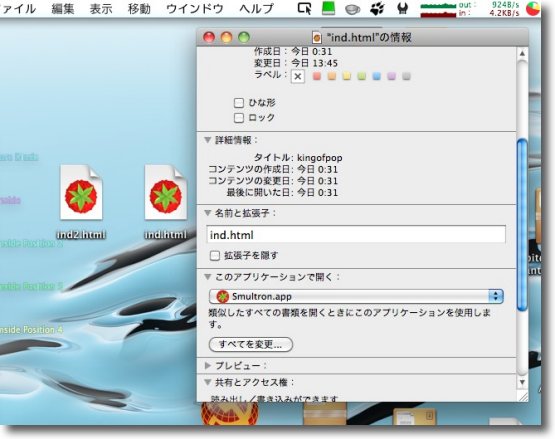

一応念のために例のソースコードをMacに持ってきて詳細に見てみることにした

間違ってSafariで開いてしまうと一発でやられそうなので

クリエータを愛用のテキストエディタに変更しておく

念には念を入れてClamXavでスキャンしてみる

ウイルス認定はシロ

やっぱりソースコード自体には怪しいところを見つけられないが

ここで認証を要求して向こう側でそれを利用するからくりがあるのかもしれない

例えばAPIスタイルで自動的にフォローリストの上から何人かに

自動的にDMを送るスクリプトみたいになっているとか

それだけでこの仕組みは完成しそうな気がする

以上リンクを踏んでみたが、これは仮想マシンの上のLinuxで開いたから安全だと確信できるのでやった。

この環境ではTwitterやGMailも使ったことがない。

このLinuxは共有も開いていなしMacの環境と隔離されている。

セキュリティ界隈でよく聞くSandboxという技術もこういう状態をもっとコンパクトにやっているような感じなのだろう。

そういう前提があるからリンクを開いているので、皆さんはやたらマネをしてはいけない。

それで、なんとなく断定的でなく推量であるところが申し訳ないのだが、推量が当たっているとするとGMailの件もMacユーザがやられている件も納得がいく。

それでこれの対応策なのだが、お知り合いのアカウントから「このサイトに行け!人生が変わる!!」「あなたの欲しいものがここにある!!!」みたいな内容の英文メッセージがDMであるいはGMailで突然来たら、一応相手に

「こういう内容のメッセージを私に送ったか?」

と返信を出して確認することはできる。

でももしこれが日本語のメッセージを送ってくるような手口にエスカレートした場合、そこでクリックを留まれるかどうかというのはちょっと自信がない。

例のバイアグラメールは発信元が中国ではないかと思われるし、もしそうなら彼らは日本語バージョンだって用意してくるかもしれない。

こうなるとオレオレ詐欺みたいなもので、フォロワーのいつもの口調と違っていれば気がつくが、同じような文体だとつい引っかかってしまうということもあるかもしれない。

メールやTwitterのリンクをやたらクリックするなというのは簡単だが、それだとこのインフラを使う面白みが半減しそうな気がするし、どうしたら良いんでしょうね?

2010年7月3日