2009 年 11 月 11 日anchor フィッシングメール2連発〜お気をつけなされ、ご同輩今日、なかなか巧妙なフィッシングメールをいきなり2連発受け取った。 これまでにもフィッシングメールは稀に来ることもあったが、大概は しかし今回のはなかなか良くできていて、一瞬私も引っかかりそうになった。 一つ目のメールは連作になっている。 「あなたのアカウントに制限をかけた。 というようなことが書かれている。

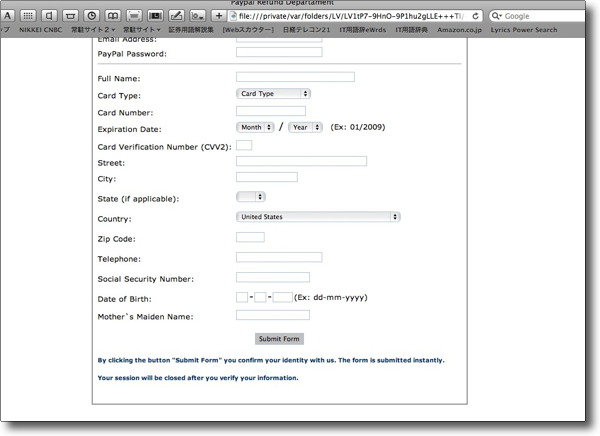

添付されたhtmlをブラウザで開くとアカウント情報の確認フォームになっていて 登録情報を書き込んで送信するようになっている メールにつけてきたフォームにアカウント情報を記入させるのはなんとなく変だなと思い、何も記入しないで「Submit」ボタンをクリックしたところPayPalのトップページのログインページとおぼしきサイトに跳んだ。 それでも何か変だと思い、ログインしなかった。 ところが数分するとまた別の さらに数分後、上記と全く同じメールがもう一通来た。 ここでちょっと混乱してしまった。 これはヤヴァいのではないか? ということで、メールに書かれているキャンセルの場合のリンクをクリックしてみた。

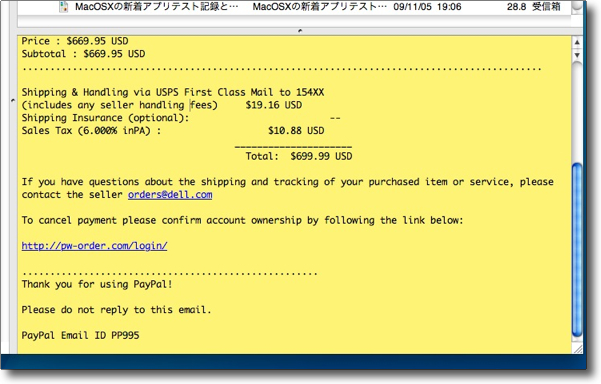

2通目にきた文面はこんな感じで「本体価格、サービス込みで699ドルのご請求」となっている 問い合わせ先としてDellのメールとキャンセル専用のリンクが書かれている それでキャンセル専用のリンクをクリックしてみると

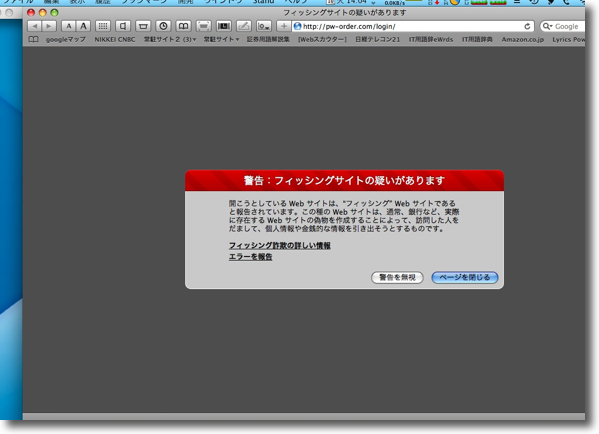

この通り「クリックしたのはフィッシングサイトの疑い濃厚だよ、 気をつけていきなよ」というアラート それを押して「無視する」で行ってみると・・・

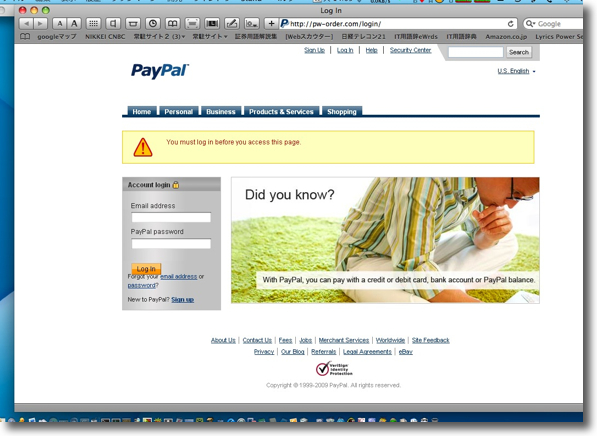

このとおり最初のメールと同じPayPalのログインページに・・・ でもよく見るとURLがpaypal.comではなく例の怪しいURLになっている こちらのブックマークから行ってみると正しいPayPalのログインページは勿論paypal.comにある しかしよく見るとヴェリサインの認証ロゴまで貼ってあったりして本物みたいによくできている こういう見かけがいかに当てにならないかということだ

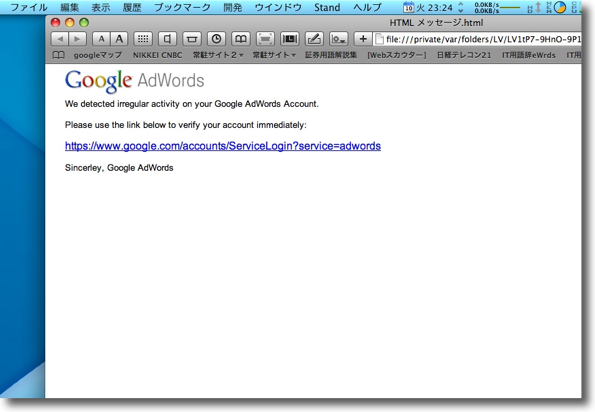

ちなみにこちらが本物のPayPalのログインページ 本物はCGI生成のページのようで言語を選択すると日本語サイトになったりする そしてURLはちゃんとpaypal.comとなっているがサイトの作りはそっくりにマネされている ということで、リンクに跳んでみるとこれがフィッシングメールだということがはっきりしてしまった。 なんせ身に覚えのない請求書をもらうことほど、気分が悪いことはないのだから。 PayPalには通報しときますた(・∀・) もうひとつ先ほど受け取ったのがこういうメール。 完全なhtmlメールになっていて、私の場合htmlメールという時点で通常は開かないで削除してしまうのだが、このメールは こちらはたちが悪いことに差出人のメールアドレスも

Googleからきたhtmlメールはこんな体裁で 「あなたのGoogle AdWordアカウントで異常な活動を察知した 以下のリンクにすぐ行って確認してもらいたい」というような内容になっている

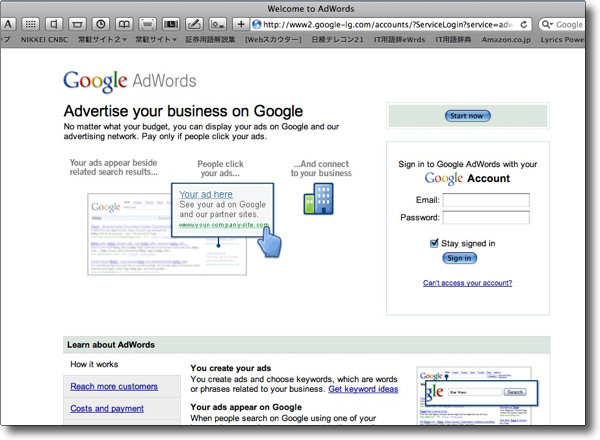

そのリンクを踏むとまたこの表示┐(´∀`)┌ヤレヤレ

敢えて無視してリンクを踏むとGoogleのログインページそっくりのサイトに誘導される よく見るとURLはwww2.google-lg.comという紛らわしいもの フォームにコピペする癖がついていてうっかり Enterキーなんか叩こうものならヽ(^o^)/オワタとなる これなんかもGoogle Adsenseなどを自分のブログに貼っていて「何か規約違反でもやらかしたかな?」と思ったりするとつい引っかかってしまうかもしれない。 anchor  MicroWar(Freeware) MacでPCを撃墜しつつ1984年からのMacとWindowsの歴史を学ぶというイベーダーゲーム。 要するにルールはインベーダーゲームそのものなのだが、宇宙人と円盤ではなくMacをカーソルキーで移動してPCを撃墜するのがミソ。 私がMacを使い始めた頃はOS8だったが、こういうゲームはたくさんあった。 ところが今ではそういうゲームはすっかり見かけなくなってしまった。 昔のゲームのサイトに行ってももう8年ほどバージョンアップしていなくて、クラシック環境でないと起動できないとかそんなのばっかりだ。 多分Macユーザの精神性もこのOSXが出てからの9年ほどでかなり変わったのだという気がする。 昔はWindowsを毛嫌いしてWindowsユーザを「ドザ」とか呼んで蔑んでいた人もいたが(自分もそのうちの一人だったということを否定しないが・・・)今では自分自身がWindowsユーザになってしまったからユーザに向かって「ドザ」とか罵るのは虚しい響きしか感じない。 ビル・ゲイツをハエたたきで叩いていた時代には本当に嫌悪を感じて叩いていたが、今では 70年代を体験した世代がインベーダーゲームのような低機能グラフィックのゲームに郷愁を感じるように、Macユーザもそろそろ必死になってビル・ゲイツやMicrosoftを叩いていた時代に郷愁を感じ始めているのかもしれない。 「あの頃はWindows3.0とか嬉しそうに使っている奴らをよくバカにしてケンカしていたよなぁ・・・あの頃が懐かしい」 ゲームは一面クリアするごとに年代が現代に近づいていく。

MicroWarに触れてみる もうメニュー画面からして昭和のイメージ満開だ

ルールはまんまインベーダーゲームだ 残忍なPCインダストリー世界を侵略するウインテルをMacで撃破するのがその使命 PCが落とす「バグ弾」を避けながら上空を通過する「飛行船」(?)が 落とすハッピーMacを疲労と自砲のMacのパフォーマンスが上がる

PCが残り少なくなると動きが速くなって捕まえにくくなるのも昔のインベーダーゲームのまま

一面クリアするごとに年代が進みPCもMacも進んでいく このMacは既にダメージを受けてモニターにヒビが入っている (要するにプレイヤーが下手だからだ)

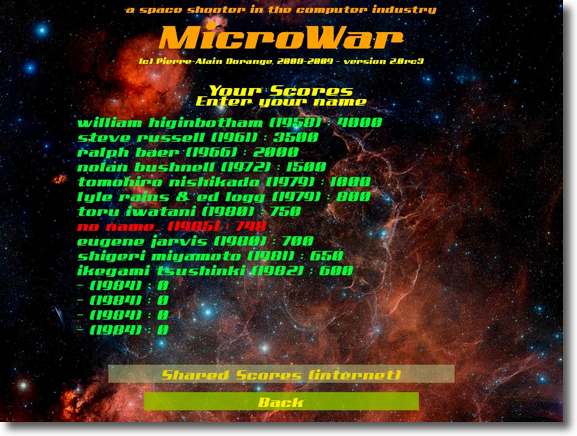

プレイヤーがあまりにも下手なために先の年代の画面を見ることができなかったが クリアが進んでいけばPCもMacも進化していく(に違いない) 最後にポイントランキングが出るのもアーケードゲームの定番 (昔はここに名前が入ると写真に残しておきたいと思うほど熱中していた) 2009 年 11 月 12 日anchor BeOSのオープンソース版OSの「HAIKU」にチャレンジ Haiku あちこちでちょっと前からつとに話題になっているが、あのBeOS互換のOpenBeOSのオペレーションシステム「HAIKU」がアルファ版ではあるが配布を開始した。 BeOSとMacOSの関係については あらましを押さえておくとアップルコンピュータの最初の黄金期に幹部になったジャン・ルイ・ガセーはMacOSのルックアンドフィールにも少なからず影響を与えた人だが、90年代にAppleを退社してBeという会社を設立、ここでBeOSというオペレーションシステムを開発した。 このBeOSというオペレーションシステムはどういうOSだったかというと そこでOS8後継OSとしてCoplandの開発に失敗したアメリオCEO時代のアップルコンピュータは、ガセーのBeOSを買収してMacOSの後継OSに採用しようと交渉に入ったいきさつは、上記リンク先の記事で書いた。 アップルコンピュータは貧すりゃ鈍すというか、当時はガセーに声をかけてBeOSをMacの後継OSにしたいといいながら、マイクロソフトのビル・ゲーツにも声をかけてWindows2000以降のWindowsOSの基幹部分に採用されているNTカーネルのライセンス使用を打診したりしている。 でも当時の流れからいえば、マイクロソフトのNTカーネルやスティーブ・ジョブズのNextSTEPよりもBeOSの方がMacには親和性が高いように見えるし、この特徴からしたらアップルコンピュータが採用するのはBeOSが妥当なのではないかと思われた。 なんせMacOS以外でモトローラのPowerPCのチップでネイティブに起動できるOSといったら当時はこれしかなかった。 でも結局アップルコンピュータはBeOSを採用しなかった。 BeOSは未完のOSだったようだし、ハードウエアのBeBOXはジョブズの会社のNextCUBEと同じように商業的には完全に失敗していた。 そのあとの商業的な後継者は一体誰なのかというところで若干混乱があって、BeOSはあまりポジティブな話題にはならなくなったが、オープンソースのOSとして8年かけて復活し始めている。 このOSが手に入ってしかもX86環境やVMWareなどの上で動くということなので試さないわけにはいかない。 とりあえずVMWare Fusionでこの第三極になったかもしれないOSの起動は意外に簡単にできた。 今のところ遊びだが、触っていて楽しいOSではある。

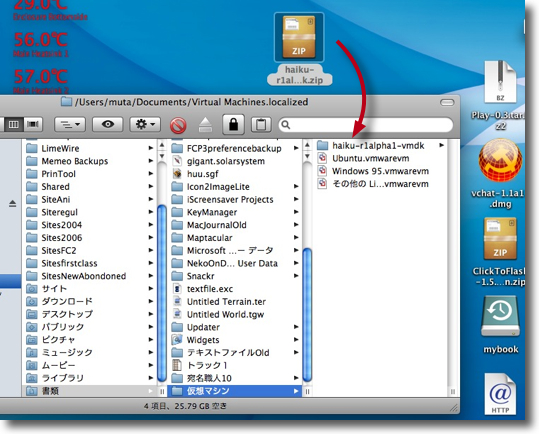

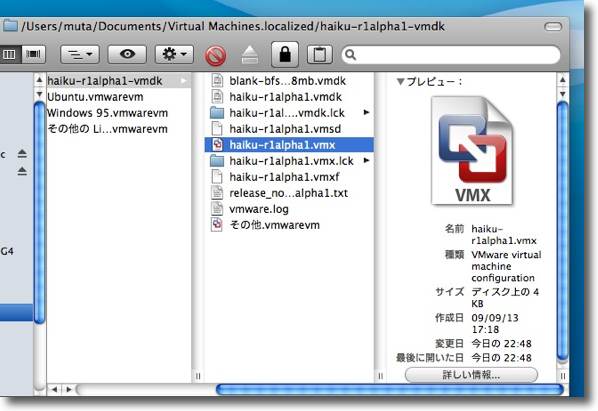

HAIKUプロジェクトサイトから今回ダウンロードしてきたのはVMWareのイメージファイル 解凍して適当な場所に置いておくが私の場合は~/Documents/仮想マシンの中に置いた

VMWare Fusionで新規のゲストOSの設定を始めるのは「新規」ボタン 新規仮想マシンアシスタントで「ディスクを使用せずに続行」ボタンをクリックする

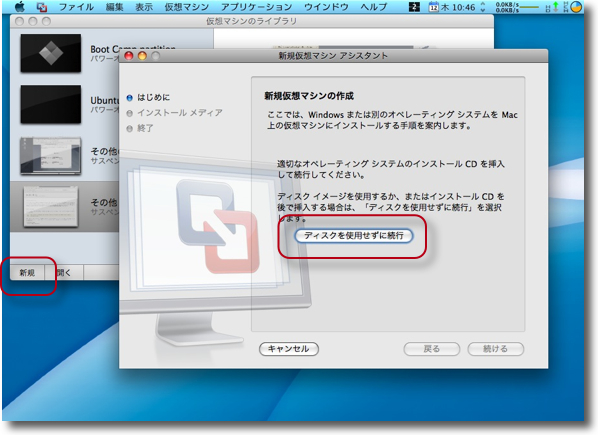

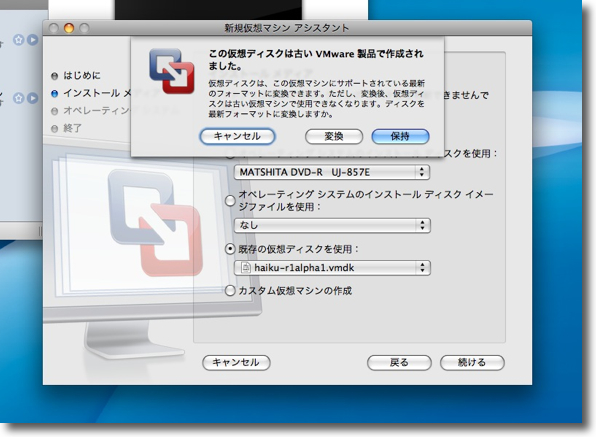

今回落としてきたのは既にVMWare Fusionで生成されたディスクイメージなので 3つ目の「既存の仮想ディスクを使用」をクリック

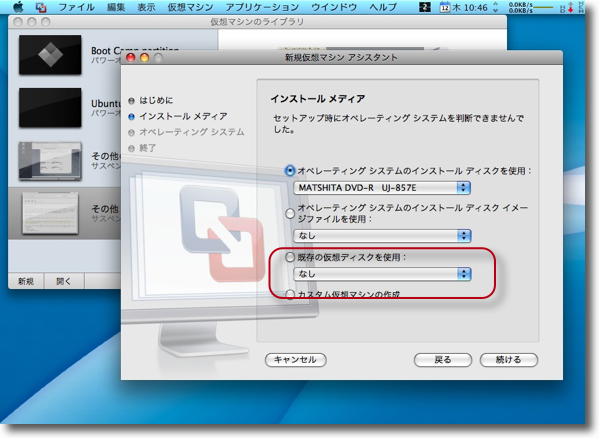

すると仮想ディスクはどこにあるか場所を聞いてくるので指定してやる 今回は「haiku-r1alpha1.vmdk」というディスクイメージを選択

このディスクイメージは古いバージョンのVMWare Fusionで生成されたものなので 現行バージョン対応のディスクイメージに変換するか聞いてくる 勿論変換ボタンをクリック

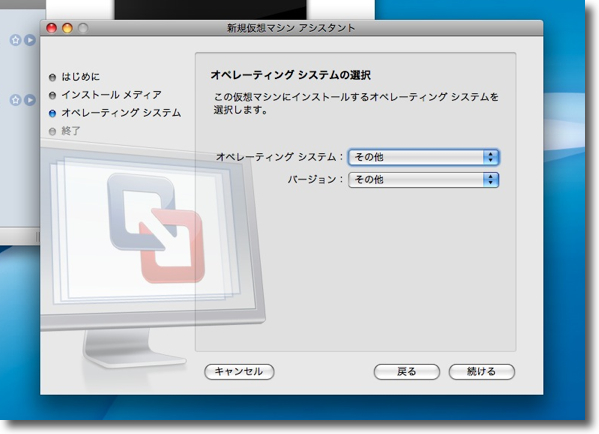

ゲストOSの種類を選択する BeOSはWindowsグループやUNIX・Linuxグループ、MacOSにも属さない全く独自のOS だから選択も「その他」ということになる

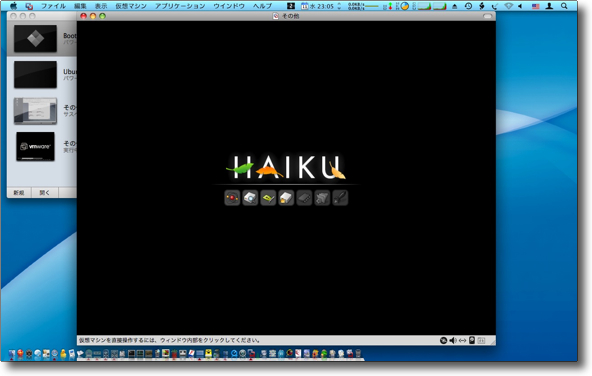

以上で新規仮想マシンを起動するといきなり起動画面が現れる これがMacのアイコンパレードに相当するようなスプラッシュ画面らしい

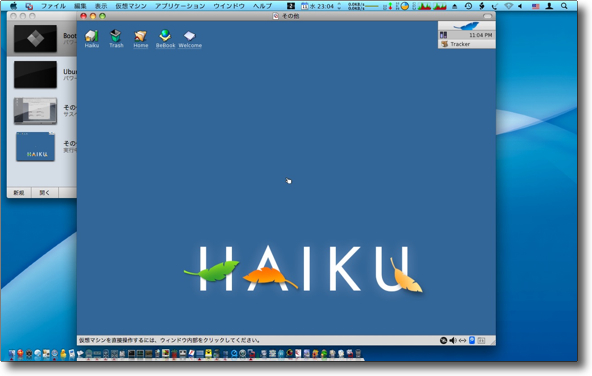

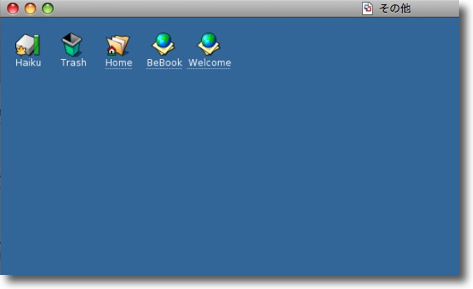

起動にかかる時間数十秒という速さでデスクトップが現れた このキビキビ感に当時のMacユーザは期待を感じてしまったのだろう デスクトップの雰囲気はgnomeよりももっとシンプルな感じで デスクトップアイコンとメニューバーしかない

アイコンが左上から横に並んでいくのがWindowsともMacとも違うというところを主張している

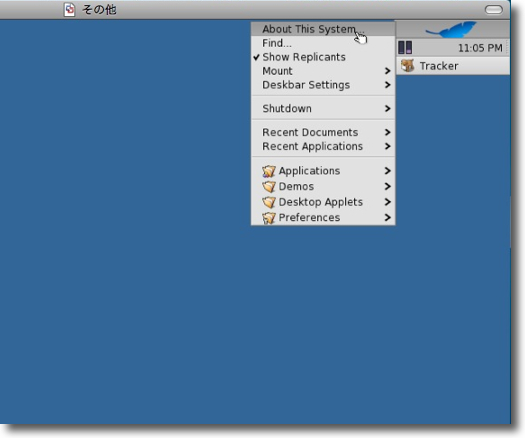

大抵の操作はこのメニューからかTrackerメニューから入る CPUメータが2本立っているのが当時のユーザが見たら驚きかもしれない

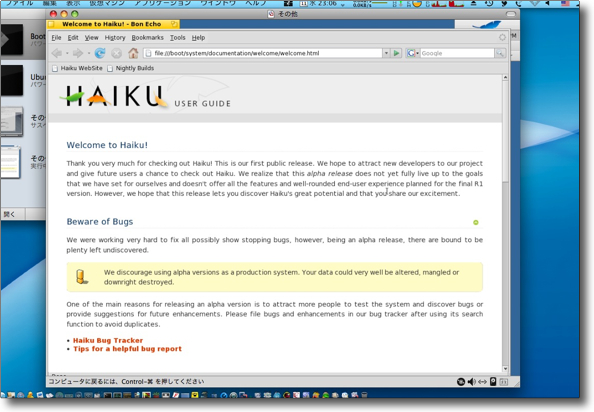

ブラウザはMozilla準拠のBezillaがバンドルされている ネットワークの設定がまだうまくいていないのでローカルファイルしか 開けないがこれも軽快な動作をしている

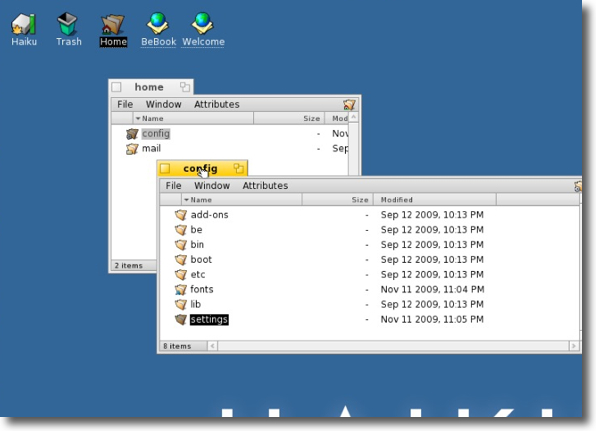

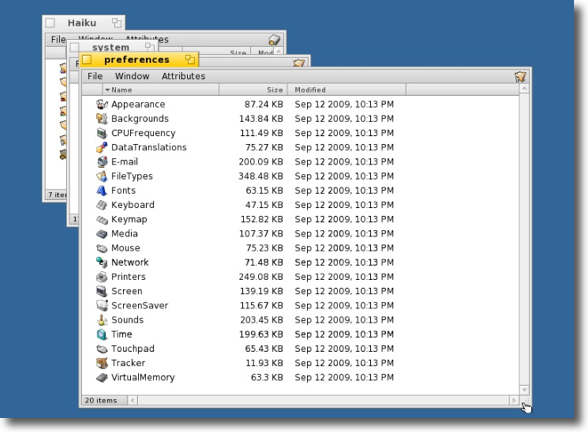

MacでいうところのFinderにあたるTrackerは操作感が昔のMacOSに似ていて アイコンをクリックするごとにどんどん新しいウインドウが開いていく ウインドウの重なりぐあいで今居る階層の深さを知る感じか ウインドウ上の黄色いタブの右のボタンがサイズ変更で左のボタンが「閉じる」ボタンだ

とりあえずOSXでいうところのシステム環境設定、Windowsでいうところの コントロールパネルに当たるところを見つけたところで今日は力つきた 全く新しいOSに馴染んでいくのはなかなか大変だが楽しみでもある ちなみにこのHAIKUという気になる名前は「俳句」から来ているようだし BeOS時代の専用ハードのチップの名前はKASUMIで フランス人らしい日本趣味でネーミングがされているらしい そのおかげかどうか日本語対応もしているようなので近日中にその設定にもトライする 2009 年 11 月 13 日anchor BeOSのオープンソース版OSの「HAIKU」に日本語を覚えさせてみる

先日も導入したことをちょっと触れたHAIKUのことだ。 デフォルトのディスクイメージのままでは日本語が使えなくて、英数のみの入力なのだがどこかの解説を信じて先日「日本語も用意されている」と書いてしまった。 日本語を使うにあたって実は何もインストールしなくても、必要なものはすべてディスクイメージの中にある。 まず右上の羽根マークの「デスクバー」(BeOSではこのメニューバーのようなものをこう呼ぶのだそうだ)から

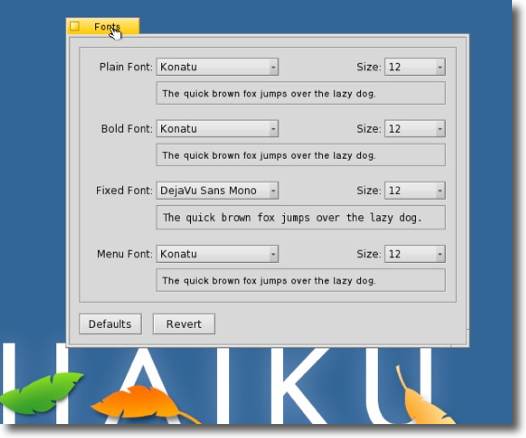

/Preferences/Fonts

フォントの設定でフォントをKonatuに変更する やっぱり由来は「小夏」なんだろうか Fixed Fontは変更できないがそれ以外をKonatu Regularに変更

キーボードマッピングも日本語配列に対応するものに変更する Preference/Keymap(Keyboardではない)に入ってSystemは「Japanese」を選ぶ この時に右のボタンでWindows/Linuxモードを選んでおくと ショートカットキーの組み合わせが使いやすくなる 例えばBeOSのデフォのコピーはalt+C、ペーストはalt+Vだが これをcontrolキーとの組み合わせにかえる でもMacユーザはaltキー(optionキー)の方が使いやすいかもしれない という感じで下準備ができたら日本語IMのCannaをインストールする。 ところでこのパスの書き方がUNIXに似ていることに気がついただろうか。 ひょっとしたらBeOSが採用されていてもMacOSXは最終的には今と似たような形になっていたかもしれない。

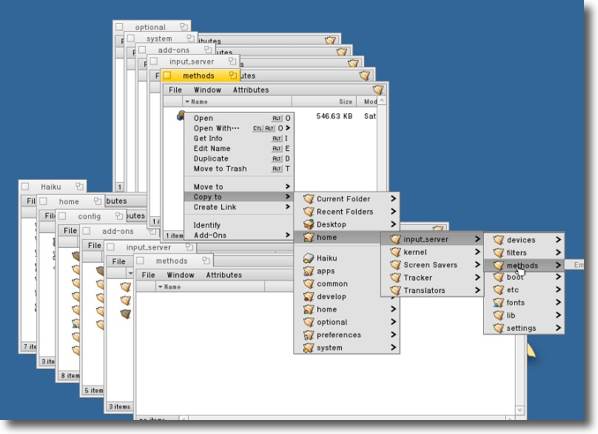

MacでいうところのFinderにあたるTrackerで /boot/optional/system/add-ons/input_server/methodsと開いていく 開いていくとどんどんウインドウが重なっていくのは昔のMacOSと使い勝手が似ている 右クリックでコピー先を指定してコピーできる

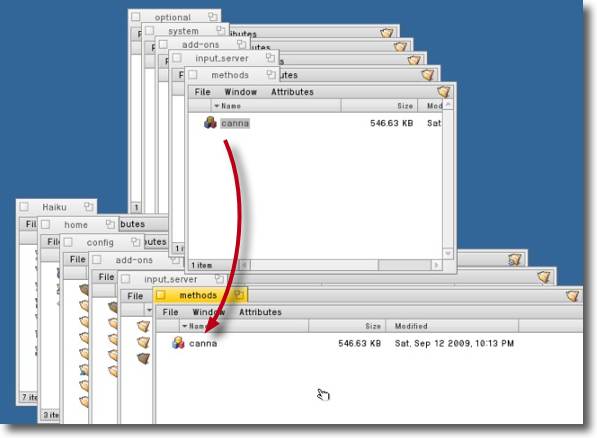

と思ったがコピー先のパスも深かったりすると右クリックは使いにくくなるので 普通に相手のウインドウも開いておいてドラッグアンドドロップでコピーした方が良い ドラッグアンドドロップの使い勝手はMacと同じだ

HAIKUの面白いところは・・・というよりもこれはBeOSの特徴だが 何かを変更すると再起動も再ログインも必要なくいきなり変更が反映されることだ IMの選択に夕日と富士さんアイコンのCannnaが現れてこれを選択すると日本語入力が可能になる

Cannaを選択するとスクリーンの端っこに入力モードパレットが現れる

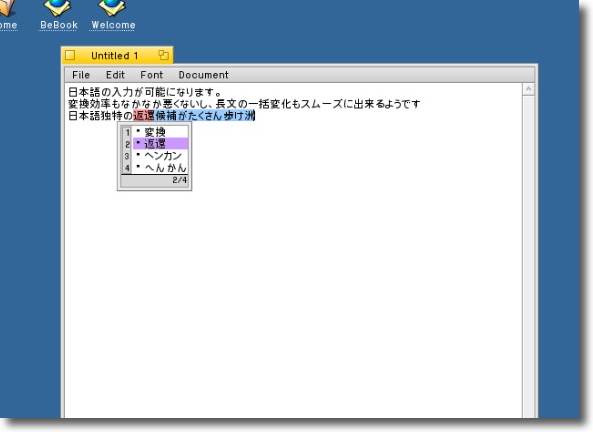

試しにテキストエディタのStyleEditで文章を書いてみる 変換候補の出方なども問題無いようで思ったよりも使えるOSに仕上がっている感じだ anchor iPhoneを狙ったワームが出てきている表題の通りで、こちらのSophosのセキュリティレスポンスブログにその詳細がでています。 オーストラリアのユーザの報告によると待ち受け画面を80年代のポップス歌手のリック・アストレイの写真に変えられてしまうというワームに感染したらしい。 感染の可能性があるのはジェイルブレークしたiPhoneで、SSHインストール後のパスワードをデフォルトのまま変更していないものがターゲットになるという。

この顔にピンときたら・・・とか言っている場合ではない iPhone、iPod Touchをジェイルブレークしていろいろ 自分流にカスタマイズして使っている人は要注意だ

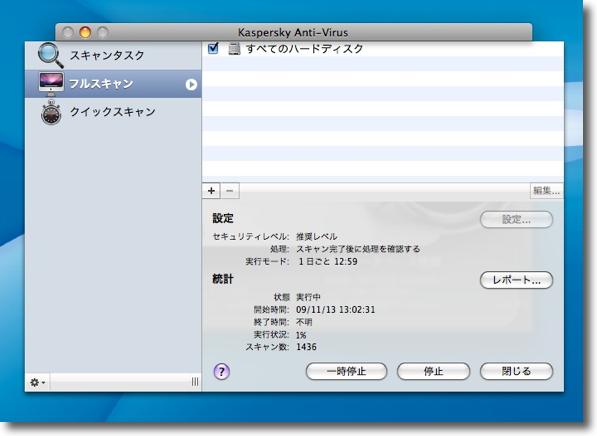

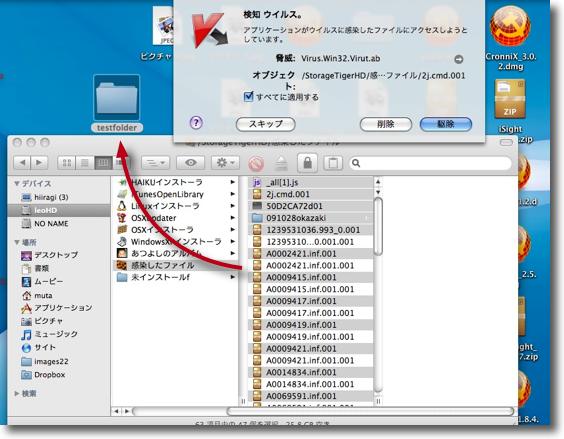

やられるとこういう感じで待ち受け画面を変更されて 特定の通信を勝手にされるということが起きるらしい これについては同一のものなのかどうかはわからないが、シマンテックからもセキュリティレスポンスが出ている。 ※ シマンテック コーポレーションのブログ(米国時間2009年11月11日)の抄訳 この説明を見ると先のリック・アストレイのワームもジェイルブレークしたiPhoneの脆弱性を警告する実証コードが元になっているようだ。 このジェイルブレークの危険性はつとに警告されていたことだから、やっている人は注意した方が良い。 2009 年 11 月 14 日anchor  Kaspersky Anti-Virus(Product) Windows世界ではめきめき評判を上げているウイルス対策ソフトのカスペルスキーだが、前々からウワサがあったそのMac版がついに発売になった。 仕事ではつとにWindows版を使っていてその感じはよく知っているのだが、Windows版は確かに評判が良いのはよくわかる。 それでそのMac版だが、Windows版とは有り体に言えば全く別物のソフトかもしれない。 それでもWindows向けウイルスの検体も概ね検出しているようで、ウイルス定義についてはWindows版とほぼ同じものを使っていると思われる。 ここは大事なポイントで、 確かにMacに感染する深刻なウイルスは今のところそうあるわけではない。 以前話を聞いた専用機のエンジニアは Macこそウイルス対策ソフトを入れるべきだし、そのウイルス対策ソフトはMacのウイルスさえ検出すれば良いのではなく、Windowsのウイルスこそ重点的に検出できる対策ソフトでなくてはいけない。 そういう意味ではカスペルスキーは充分実績があるわけだから、Macの世界に頼もしい選択肢が増えたことになるわけだ。 以下ちょっと試用してみた印象だが、総体にはフルスキャンが動き出すとかなりヘビーな印象があるが良くできたソフトだと思う。

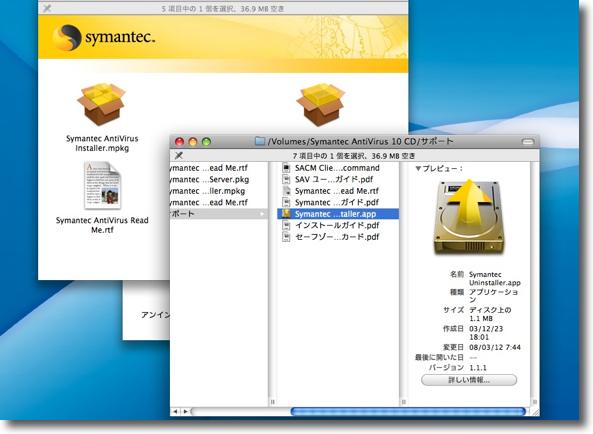

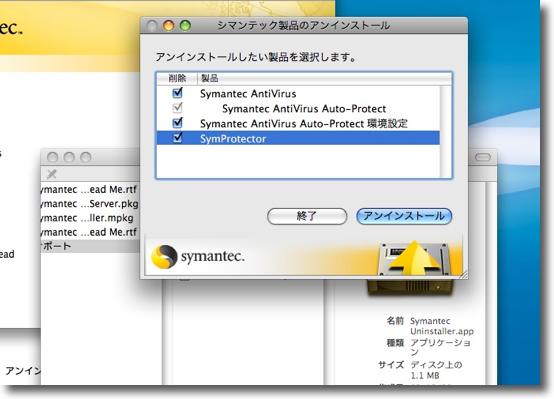

Kaspersky Anti-Virusをインストールする前に他社のソフトをアンインストールしないといけない 最近のウイルス対策ソフトはパターンマッチだけでなくファイルシステム監視や仮想化空間で ファイル展開するヒューリスティックを備えるなど規模が大きくなってきてどの社のソフトも 機能がかぶっているのでコンフリクトを起こす可能性がかなり高いからだ 私が使っていたシマンテックアンチウイルスはインストーラにアンインストーラが同梱されている

アンインストーラで削除する項目を選択する 基本的にはここで見えるすべての項目を削除する

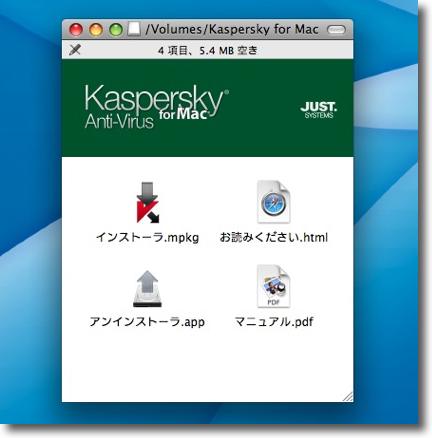

以上の手順をすませてからKaspersky Anti-Virusのインストーラを起動する ちなみにこちらもアンインストーラが同梱されているので気軽に試用版を試せる

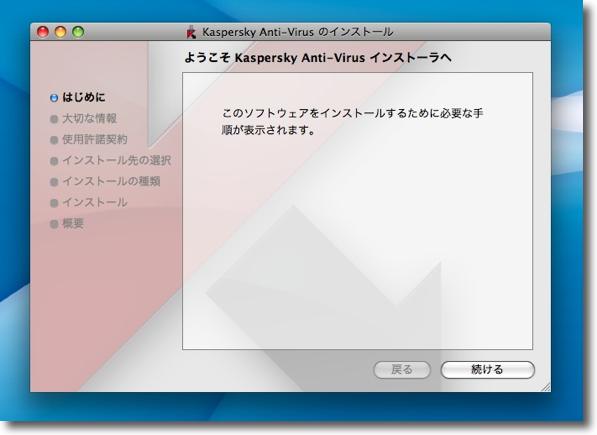

以下インストーラの指示に従って進めていけば良い

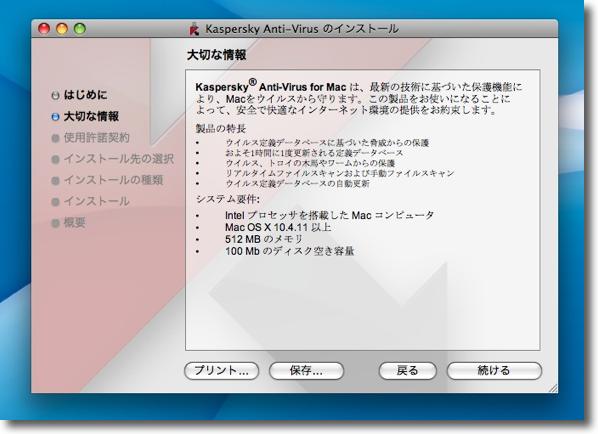

途中インストールできる起動条件が出てくるが OS10.4以上という要件とintel機という条件が目を引く PowerPCでは動かないようだ

アプリ本体のインストール先はアプリケーションフォルダの 第1階層なのでここからアプリを起動する アイコンはWindows版よりデザインが気が利いているような・・・

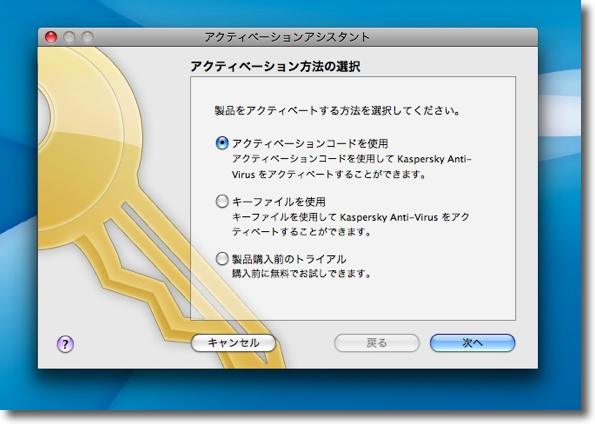

最初の起動時だけアクティベーションを要求される これを途中で止めると再インストールしない限り二度と起動しなくなる 購入した場合はデフォのアクティベーションコード仕様かキーファイル仕様で お試し版で使う場合は3つ目の「トライアル」で起動する

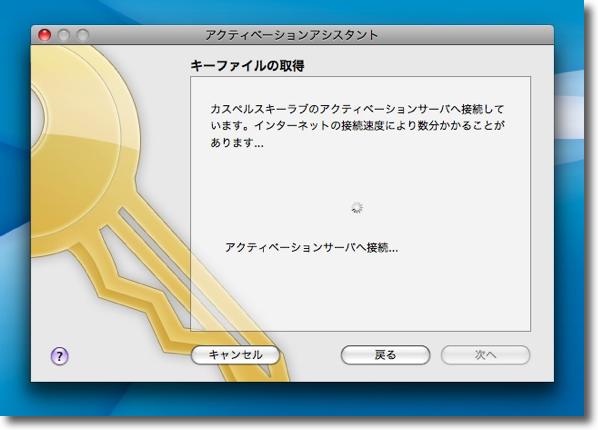

数分かかると書いてあるが実際には十数分待たされた あまりに長いので起動できないかと思ったほどだ

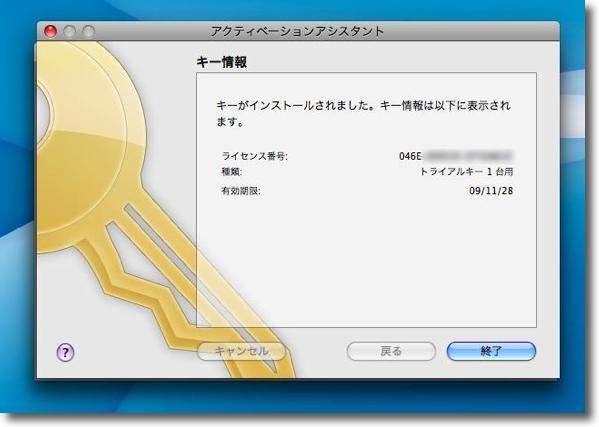

やっと仮ライセンス番号が表示されて起動できるようになる

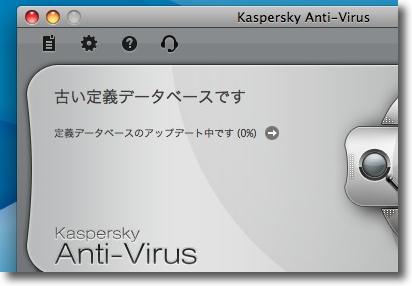

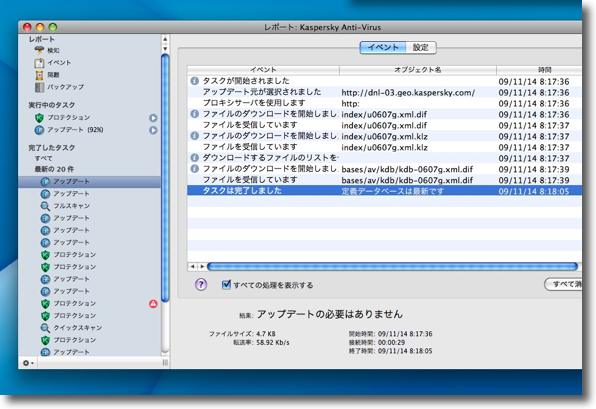

右のインジケータは赤ッポイ色をしている 起動したなりではウイルス定義ファイルが古いからだ

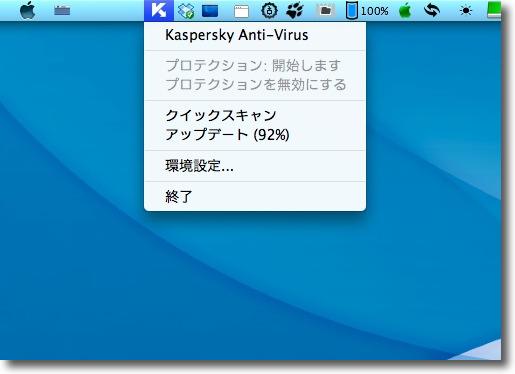

一見したところはむしろAvast!に似ていて デザインに凝ったあまりちょっとわかりにくいインターフェイスになっている インジケーターの周りにボタンが並んでいてその役割はこんな感じ マウスオーバーしてもしばらく待たないとツールチップが出てこない

定義ファイルのアップデートが始まるとこういう表示が出る 上に並んでいるアイコンボタンは左から「リポート」「設定」「ヘルプ」「サポート」

定義ファイルアップデート中はインジケータの 地球の周りを土星の環よろしく矢印がぐるぐる回る Windows版のUIもどちらかというと地味ではなかったがそれを上回る派手さだ

この表示になると定義ファイルは更新されている

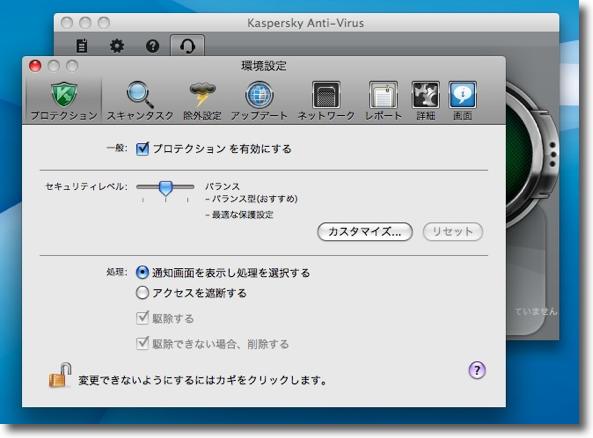

どういう状況でどういう表示をするかをかなり細かく設定できる この細かさは他のアプリの追随を許さない

設定を見ていく ヒューリスティックらしくセキュリティレベルを調整できるようになっている あまり厳しくすると誤認の原因になるがユルくすると未知のウイルスに反応できない

どういう脅威に対応するかをある程度設定できる ここで「信頼ゾーン」で特定のエリア除外などの設定に入る

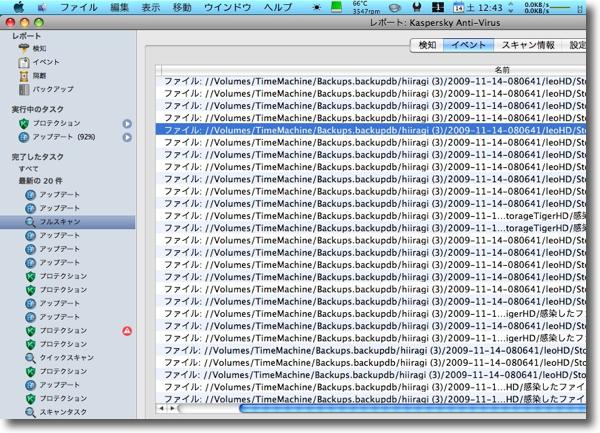

ここで設定した場所はスキャンされない・・・はずだ ところが後で触れるが例外を設置しても結局そこもスキャンされる

フルスキャンやクイックスキャンなどを定期的に実行する設定はここ 最近実験してみたところ共有などを通じて入り込んでくるワームを オートプロテクトだけでは見逃すリスクがあることがわかった 確実を期したいなら定期スキャンを実行するべきだ

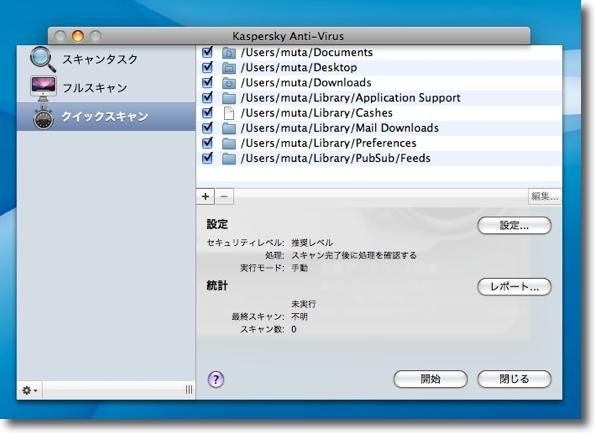

クイックスキャンはトロイの木馬などにやられやすい領域を リストアップしてそこだけをちゃっちゃとスキャンする その中でもどこをやるかを自分で選べるし追加もできる

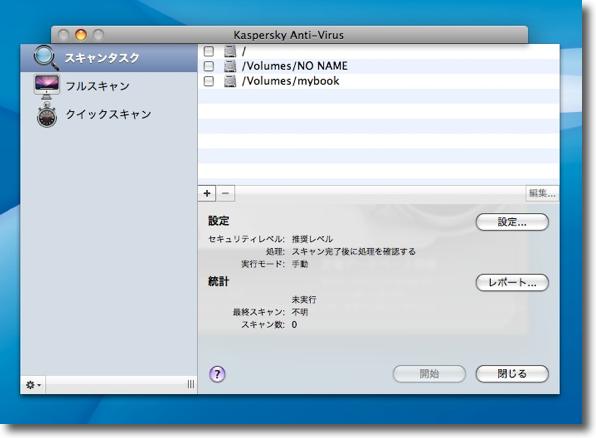

スキャンディスクはボリューム単位で全域をスキャンする

すべてのボリュームをスキャンさせてみる

スキャン中は虫眼鏡がぐるぐる回るインジケーター表示になる

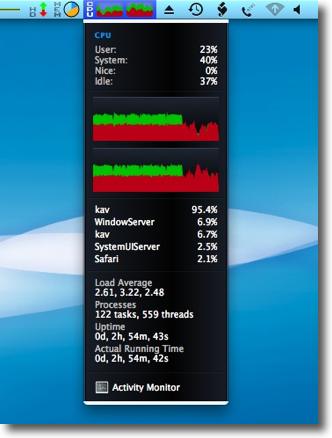

その間のCPUは結構な回転ぶりだ 仕事の時にバックグラウンドでやらせるようなプロセスではない

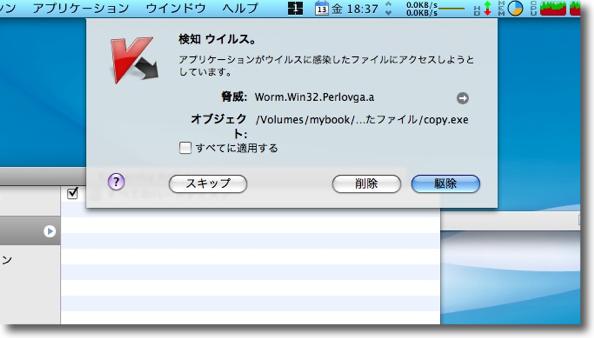

ウイルスを発見するとこういう表示を出して「がお〜」と吠える 削除するか駆除するかを執拗に聞いてくる

Growlにも対応しているのでこういう表示も出せる 消えない表示にしておけばシロウトさんを嚇かすこともできるので不特定多数が使う端末の 管理に頭を痛めている人にはClamXavと併せてお薦めできる

全域スキャンが完了するとインジケーターが黄色に変わる インジケーターをクリックすると対応のチュートリアルに進める

チュートリアルに進むと一通りのプロセスがすんでもまだウイルスが残っている場合はこういう表示

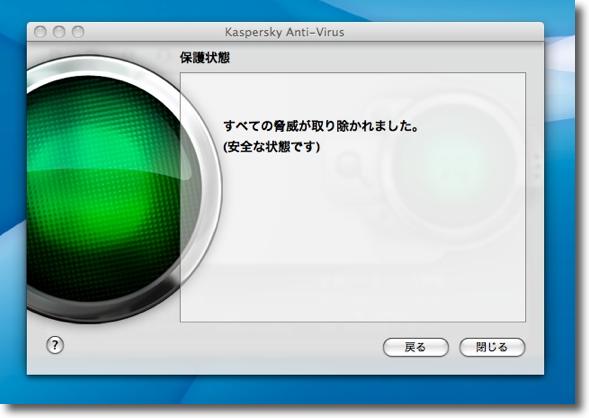

全部脅威が削除されると始めて緑色に変わる 先ほど設定した除外領域も結局何かの弾みに検疫に引っかかってくる 私はウイルスの検体を隔離しているのだがそれを全部削除しないと緑にならない ポリシー的に厳しいのは良いことのように見えるが逆にモラルハザードが怖い あまりポリシーを厳しくすると厳しすぎるために結局ソフトを終了させてしまう という反応が中級者ほど多いことも確認している

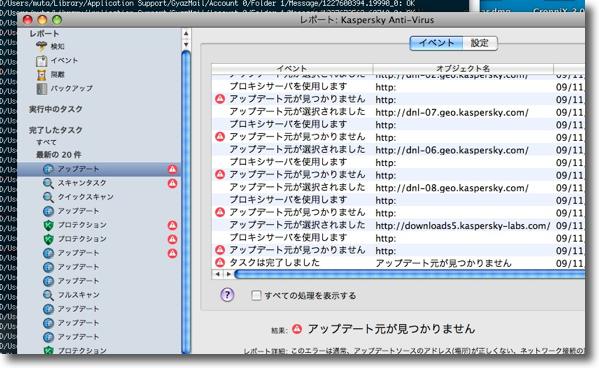

ところでそのウイルス検体を監視領域にぶちまけてどう反応するか見てみた さっそく載せた瞬間から「ガオー」ときた Windowsウイルスのかなりの部分に反応したので大体良いのだが一部はそのまま通ってしまった どうやらウイルス対策ソフトは一種類だけだとちょっと危険なのかもしれないと思っている anchor <追記>ちょっといいかなと思ったKasperskyだが一晩で残念な状態に・・・昨晩概ね良好というようなレビューを書いてしまったKaspersky Anti-Virusだがさっそく不具合続発している。 今朝の定義ファイルアップデートが以上終了して表示がずっとアップデート中の表示のまま止まっている。 さらにこのアップデート不全から以降はオートプロテクトがグレーアウトしてしまい、自動監視が一切効かなくなってしまった。 もうウイルス対策ソフトとしてはグダグダで、これでははっきりいってお薦めはできない。 最近なぜかWindowsの新興勢力のウイルス対策ソフトが相次いで、Mac版を出し始めているがBBSにも情報をいただいたが、もろもろ不具合を起こしているようだ。 このカスペルスキーもWindows版は軽快で、なかなか悪くないと思ったのだがMac版はまだしばらく様子見ではないかというのが結論だ。

ウイルス定義ファイルのアップデートは92%で止まったままもうすぐ一日が過ぎる インジケーターは危険を示す黄色のままだ

イベントログを見るとアップデートは完了したようなことが 書いてあるがどちらが信用できるのかわからない ゼロデイ攻撃にシビアになっていた今年の春のような状況だとこういう状態になった時点で 業務機からはアンインストールされてしまう運命となる

しかもこの表示になってからオートプロテクトがグレーアウトしてファイル監視が効かなくなっている

さらに除外領域に指定している筈のTime Machine領域を何度もスキャンしては そこにバックアップしているウイルス検体を削除せよといって聞かない どう設定してもこの領域のスキャンを止めない

とりあえず外部ボリュームを外して内部を一度全部 クリーンしても「脅威が残っている」表示が消えない もうウイルス対策ソフトとしてはグダグダで私としては 「使い物にならない」という判定を下したいところだが まだアルファ版だろうし今後を生暖かく見守りたいという表現に変えさせていただく 2009 年 11 月 15 日anchor なんとか使いこなしたかったKasperskyだが二晩でアンインストールということに・・・〜それとウイルス対策ソフトの評価の仕方についてカスペルスキーについてさらに続ける。 結論からいうと今朝、Kaspersky Anti-Virusはアンインストールしてしまった。 理由は 昨日はオートプロテクトや定時スキャンをかける設定にすると、除外領域に設定しているTime Machineのバックアップ領域をスキャンをかけるのを止められないとか、脅威を除外しても「安全」表示に戻らない、アップデートに成功したかどうかもわからないなどの問題が出て、後者2つは再起動することでクリアできたが前者の問題はどこをどういじってもどうにもならない。 試用期間の15日間はテストを続行するつもりで使い始めたが、私の目的には合わないというべきかとにかく用をなさないので結局アンインストールしてSymantec AntiVirusに戻すことにした。 おまけにアンインストール後、ドックの設定がデフォルトに戻ってしまったり、システム環境設定の大部分が壊れてしまったりiStat menusやMenu MetersなどのSystemUIServer(メニューエクストラ)を使うソフトが一切起動できなくなって、Menu Extra Enablerをインストールしても復元しないというトラブルつきで、昔のノートンセキュリティドクターの悪夢を思い出してしまった。 これの復旧法は後日また書くが、カスペルスキーは今のところ本当にどうにもならない。 やはりこういうソフトは熟成に時間がかかるのだろう。 最近にわかにMacに参入してきたWindowsのニューカマーのウイルス対策ソフトも、いきなり最高のパフォーマンスが出せるわけではないだろう。

カスペルスキーを常駐させているといつの間にか 無線LANが落ちて復帰しないという症状が何回も続いた 当然その間はウイルス定義ファイルのアップデートだけでなく Webブラウズやメールの受信にも障害が起きる

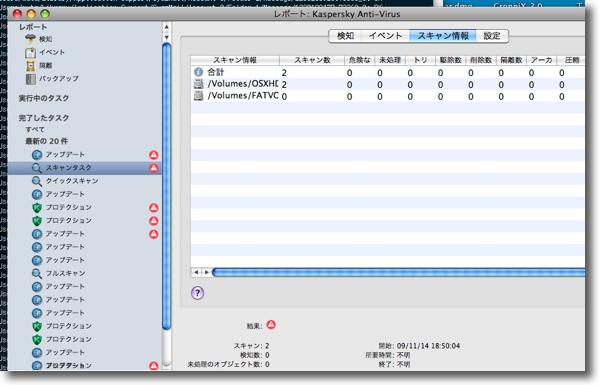

アップデートログを見ると何回もアップデートにトライして失敗している記録が残っている 無線LANを復帰させても次回のアップデートの時にまた落ちる これを延々繰り返して自動アップデートは一度も成功しない

早朝4時に定時スキャンを実行するように設定したがこれも起きたら落ちていて ログを見るとファイルを2つスキャンしたという記録しか残っていない 実際には数千のファイルをスキャンしたところでエラーが出て落ちたのだろうが そのプロセスの記録も残っていないので何がどう悪いのかもさっぱり分からない 要するに打つ手なしということだ ところで余談ながらBBSで情報をいただいた これなんか現実にウイルス対策を真剣にやったことがない人間が、観念論でいう典型的な話だと思う。 ウイルスは確率論的に必ず入ってくるわけで、その場合いくら検出率が100%に近くっても、5回に1回は落ちていたら検出率80%のソフトに安全性では負けるわけだ。 その意味ではこのアンケートの一般ユーザの感覚の方が正しいと私は思う。 ウイルス対策ソフトなんて管理者が常時睨んでちゃんと動いているかチェックするなんてことは絶対にできないし、そんなことができるくらいだったらネットワークから切り離された検疫パソコンで手動で常時スキャンして人間が全部入ってくるファイルの拡張子をチェックすれば良い。 というか我々はウイルス対策をするためにパソコンを買うわけではない。 これは個人でも企業でも同じことな筈だ。 当然ヒューリスティックとパターンマッチのハイブリッドですばらしいエンジンを持っているがちゃんと動くかどうかわからない対策ソフトよりも、単純なパターンマッチのみのシンプルだが間違いなく動く対策ソフトの方が信頼できることになる。 この手のウイルス対策ソフトランキングは最近いろいろなところで見かけるが、あくまで「参考資料」程度で見ておく方が良い。 2009 年 11 月 16 日anchor ローカーブダイエット(炭水化物ダイエット)ってやっぱり危険なんだ・・・昨日の日経新聞だったと思うが、海外の研究機関が炭水化物ダイエットをやっていると腎不全以外に、低血糖になって怒りっぽくなる、判断力が鈍るなどの問題が起きるという記事が掲載されていた。 実はこの夏から私もカーボンをセーブするダイエットを始めている。 それでやってみて実際期待以上の効果が出ているのだが、上記記事の指摘も思い当たることがあって、確かに低血糖になって体が悲鳴を上げていると感じることがある。 これが進行すると食事行動を自分でコントロールできなくなって摂食障害ということもあり得るのだろう。 なかなかまずい副作用だ。 それに今のところそういう障害はないと思うが、腎不全や肝不全などの内蔵疾患にも繋がるという話なので、コントロールが難しいらしい。 かといって一つ覚えのように医者が薦める とりあえず4ヶ月で体重を8kg落としたのだが、ややペースダウンして炭水化物の比率を少し増やそうと思っている。 なのでしばらくはちょっと緩めて減量ペースを落とそうと思っている。

結果は順調に出ていてもうじき「肥満度1」から「隠れ肥満」というレベルに入る あと少しで「標準体重」エリアも射程内に入るのだが 月2Kgというスローペースでもまだ速すぎる気がしてきた ローカーブというよりもカロリーコントロールという考え方で いいのではないかという気がしている anchor 見出し配信のRSSのURLを変更します当サイトが吐き出しているRSSの内、見出しのみの配信のRSSのURLを変更します。 トップページのこちらのアイコンで配信しているRSSです。 理由は今まで使っていたwebサービスのMyRSSが、最近RSSの吐き出しが異常に遅かったり、時々正確に読み込めなかったり、アップロードに失敗すると余計なエントリが出て消えなかったりといろいろ不便になってきたからです。 4年近くにわたって愛用させてもらって、最初はよくわからなかったRSSの仕組みを教えてくれたのもこのwebサービスでしたが、自前でRSSのxmlを吐き出す仕組みも今では持っているし、FeedBurnerで購読数とかも把握できるし、それだったら従来のサービスにこだわる意味もないだろうということで見直すことにします。 今までのMyRSSのURLも自動更新される仕組みを残しておきますが、私はもう動作をチェックしませんので、今後ともちゃんと動くかどうかは私にはわかりません。 2009 年 11 月 17 日anchor BeOSのオープンソース版OSの「HAIKU」でインターネット接続を試してみる〜ターミナルも試した

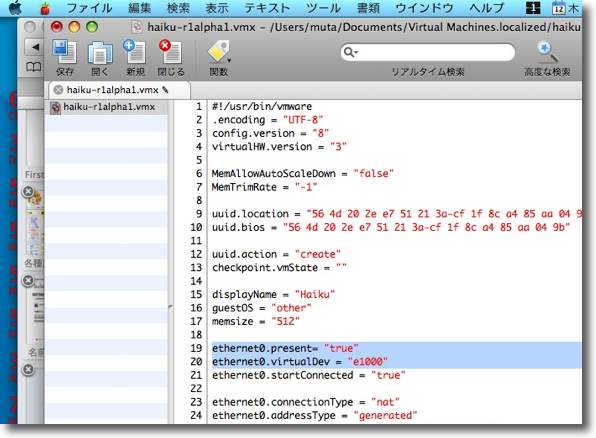

かつての第三極OSとして、台風の目のような期待を集めたBeOSがまたいろいろな形で話題になり始めている。 ネットブックのヒット、Linuxの攻勢とかを見ていると、そんなことを思ってしまう。 メーカーがいくら「ネットブックは安物」とバカにしても、今売れているのはネットブックだけだという事実はどうしようもない。 昔いじった軽いOSがキビキビ動いていたことに郷愁を感じているユーザが、こういうものを求めているのかもしれない。 先日「幻のMacOS」となるかもしれなかった BeOS互換OSのHAIKUを試したところ、VMWare FusionであっさりHAIKUが動いたことを書いた。 そうするとどうしてもインターネットにつなぎたくなる。 キャプチャーでうまくいった経緯を詳説するが、要するに最初のHAIKUの起動の仕方を間違っていたということだった。 以下のサイトがとても参考になった。 はじめよう! Haiku - JPBE.net

まず最初に確認すべきことは「haiku.vmx」なのか何なのか とにかく.vmxという拡張子のファイルをテキストエディタで開いて ethernet0.present = "TRUE" ethernet0.virtualDev = "e1000" という文字列が記述されているかを確認する これがあればインターネットに接続できるパッチが当たっているバージョンということになる しかしネットワーク接続を開いても「<empty>」となっていてどういう設定もできない

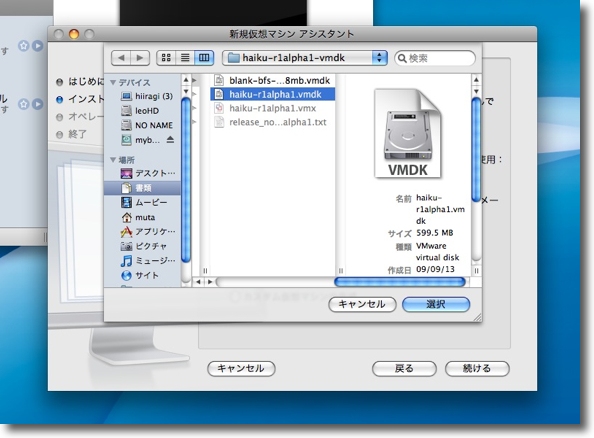

以前ここでVMWare Fusionの仮想マシンアシスタントから 起動ファイルを選択する手順を書いてしまったがこれではネットに接続できない 正しいやり方はこの.vmxという拡張子のファイルをクリックして起動するという方法だ

そうすると古いプロセスとは別のOSが立ち上がる 古いプロセスの仮想マシンは捨てて新しく立ち上がったプロセスをアップグレードしよう

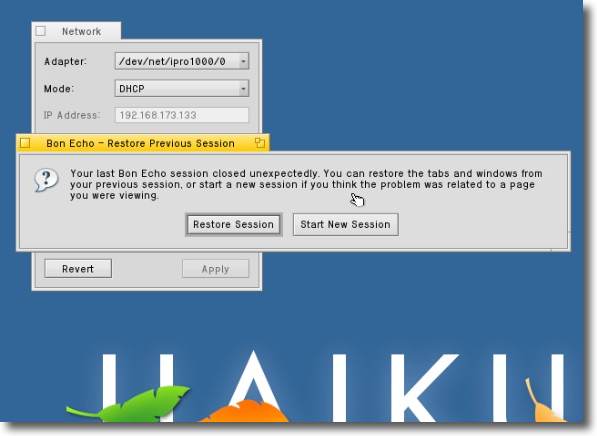

デスクトップバーから「Preference」/「Network」と設定を開く 今度はipro1000/0というネットワーク接続の設定が見えるようになる

ここで固定IPのネットにつないでMacの側で固定IPのセットをしてみた しかしセッションを修復するというアラートが出るだけで繋がらない

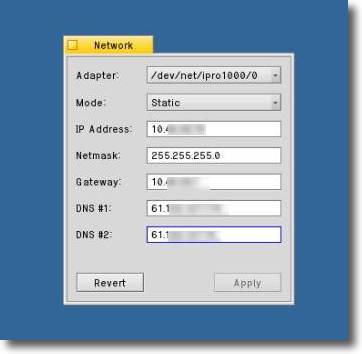

手入力のIP設定を試してみた

が、繋がらない

あきらめて自宅に帰ってDHCPを取得できないか試してみたところあっさり繋がった ホスト側をDHCPで接続する設定にしておけばHAIKUの設定は特にいじらなくていいようだ

さらに固定IPのネットももう一度つないだらHAIKUの設定はこのままで ホストのMacの方の設定を固定IPにするだけであっさり繋がった 先日繋がらなかった理由はよくわからないが結局VMWare経由の場合は HAIKUの設定は特にいじらなくて良いということらしい

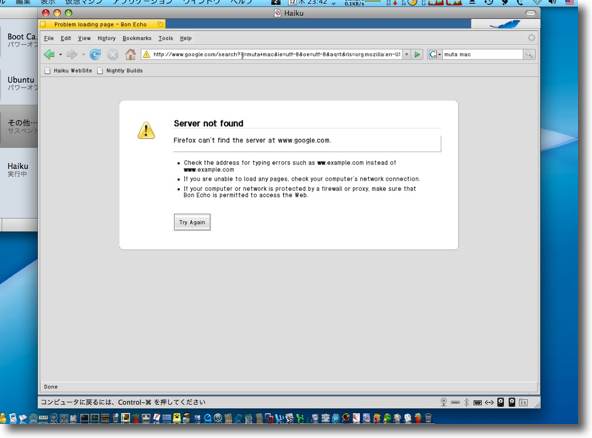

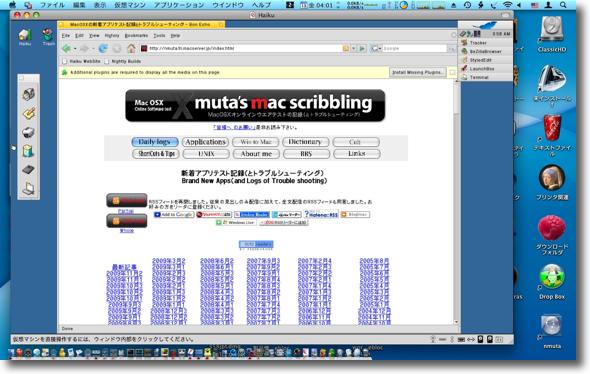

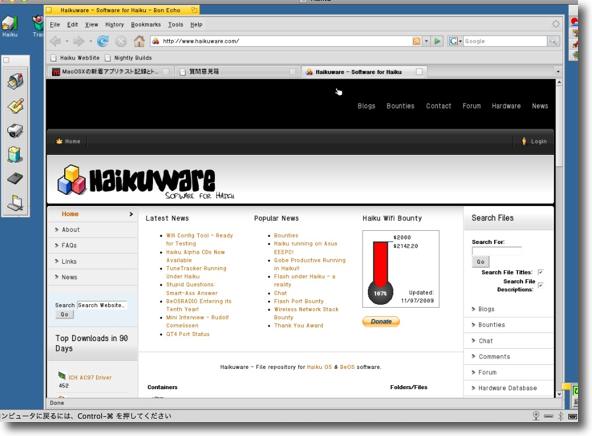

ところでブラウザのBeZillaはBeOS版のFirefoxでタブブラウジングもちゃんとできる HAIKUWareのページでアプリを探して当サイトは 「HAIKUアプリの新着アプリテスト」サイトになろうかしら

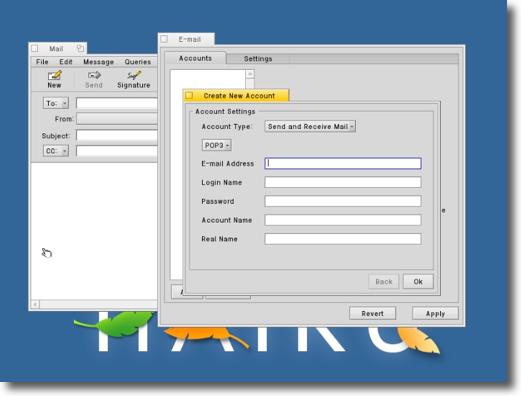

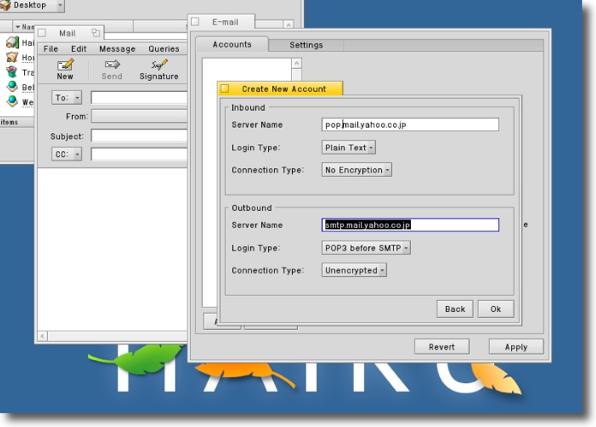

ついでにメールの設定もしてみたがアカウントの設定で100%ダウンする 設定にほとんどオプションがないので何が悪いのかわからない

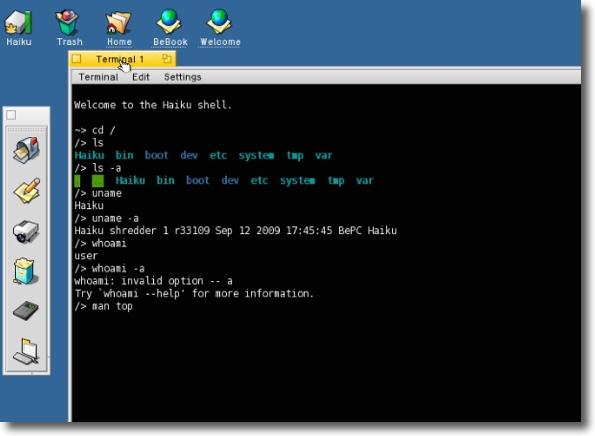

Terminalも試してみた cd、ls、uname、whoamiなどのコマンドが動く UNIXといっしょだ!・・・と思ってmanコマンドも試してみたがこれは動かなかった

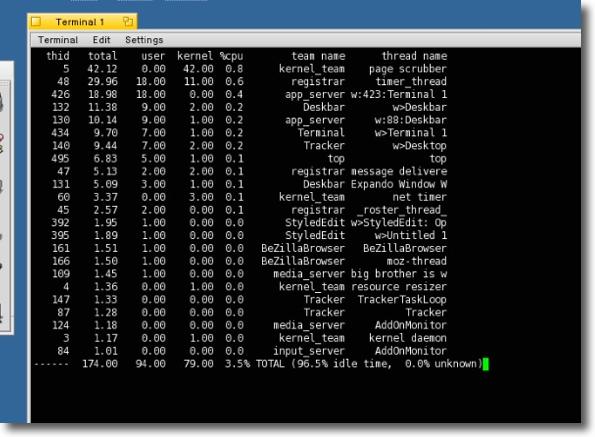

でもtopコマンドは動いた 楽しい・・・ anchor BeOSのオープンソース版OSの「HAIKU」とのファイルのやり取り

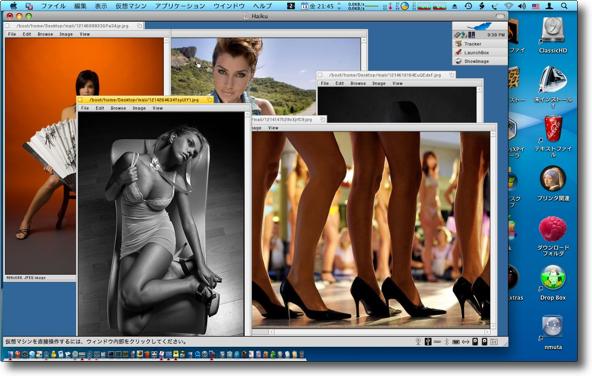

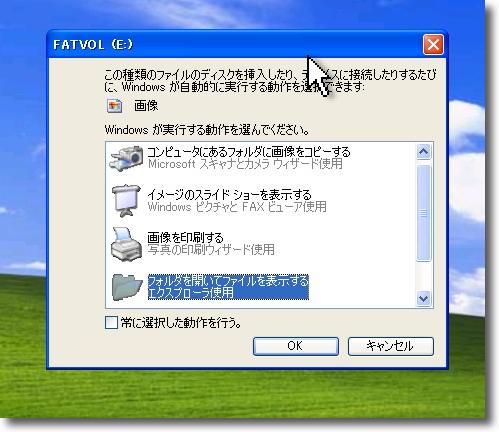

せっかくインターネットも繋がったことだし、単に「動くことを楽しむ」だけでなくどの程度使えるのかを知りたくなってきたBeOS彷彿オープンソースOSのHAIKU。 しかし今のところVMWare FusionのVMWare ToolsのHAIKUサポートは無いようで、VMWare Fusionの共有フォルダを通じてファイルを渡すことはできないようだ。 次に安直な方法としてはメールの添付ファイルで渡すという方法だが、相変わらずmailの設定で苦闘が続いていて、メールの受信がままならない。 そこでUSBメモリなどの外部メディアを試したところあっけなく認識した。

mailの設定で高確率でクラッシュしていたがやっとアカウントの設定が通った ところが今度は受信の方法がわからない 設定が完了したら受信用のクライアント画面が出てくる筈だが何も反応しない 残念ながらメールについては違うアプリを探すまで見送りにすることにした 故にメールの添付でホストOSとファイルをやり取りするヴァカパターンは実現しなかった

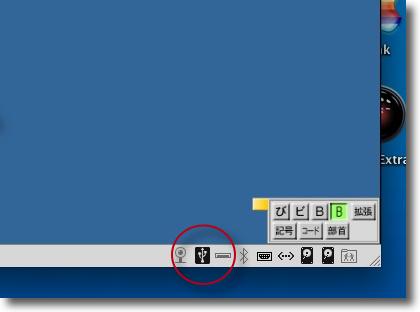

そこでVMWare FusionのUSBのアイコンが反応していることに気がついた 使えるかもしれないと思い試してみた

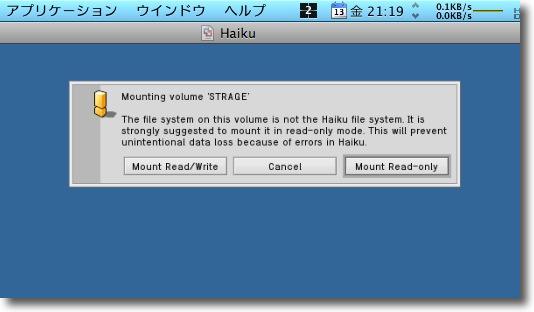

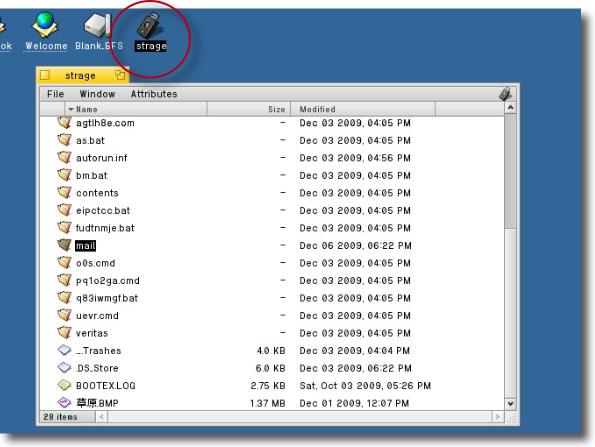

ビンゴ! USBメモリを指すとデスクトップに「ボリュームを マウントしようとしている」というアラートが出る フォーラムでは「まだ不確実なため相手のデータを保護する意味で Read Onlyでマウントした方が良い」と書かれている

マウントするとデスクトップにちゃんとUSBメモリのアイコンが現れる 開くとUSBの中の階層も問題無く表示

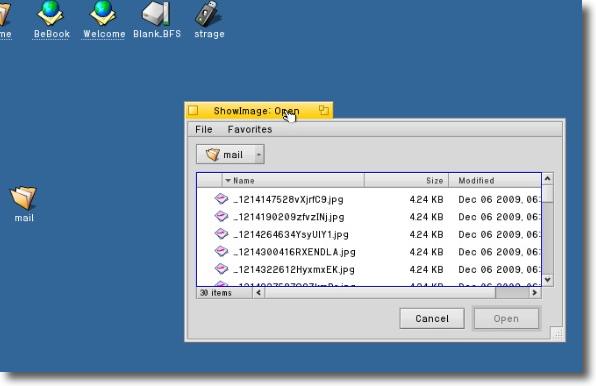

ここでjpegなどの画像ファイルをプレビューするShowImageを試してみた

結果はおよそ半分ほどが開いた まだすべてのjpegのコードに対応しているわけでもなさそうで かなり開かないものもあるが開いたら軽快にオペレーションできる

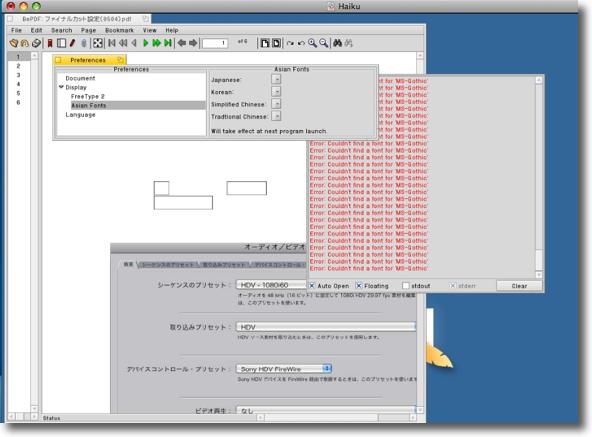

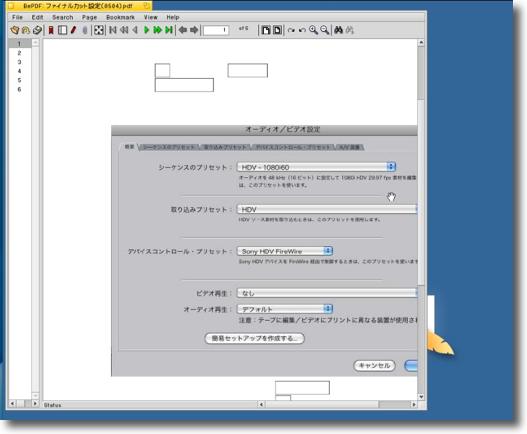

次にBePDFを試してみる OSXで作ったPDFなのだがいきなりエラー表示の行列

ということでPDFに関してはイメージはかなりの確率で見えるが エンベッドされたフォントを使っている文字は全滅で見えなかった まだまだ道は遠そうだがそれでも機能として動いているということがすごい

ちなみに一回アンマウントしたボリュームを 再マウントするにいちいちUSBを抜かなくても良い デスクトップを右クリックすると「ボリュームをマウント」 というメニューがちゃんと用意されていて ここでボリュームを選択してマウントということもできる・・・便利だ

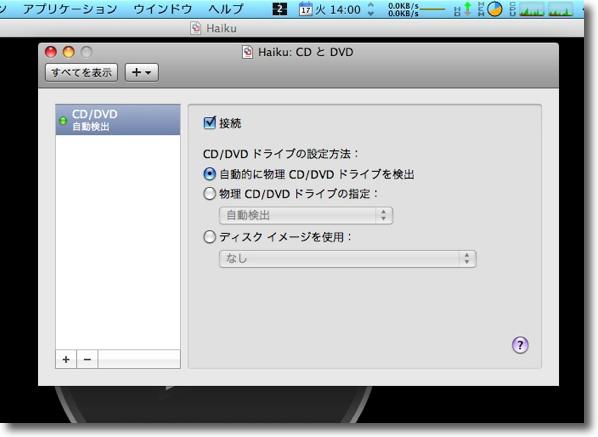

次にCD-Rを試してみる 一旦HAIKUを終了してVMWare Fusionの「仮想マシン」/「設定」から CDとDVDを選んで「接続」にチェックを入れてCDドライブを追加する

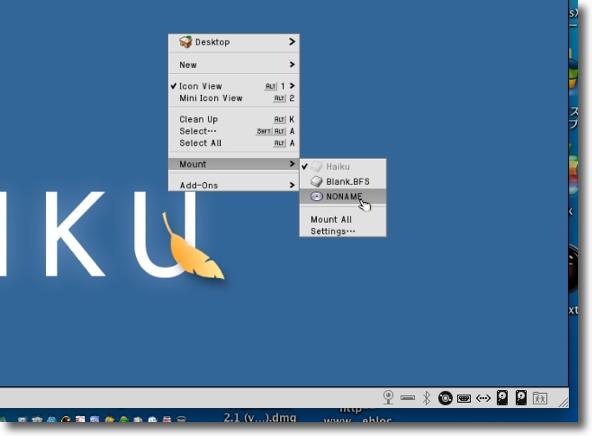

下のVMWare Fusionのドライブ表示の色が変わってCDドライブが認識された 右クリックするとマウントすべきボリュームのリストにCD-Rのタイトル名が見える

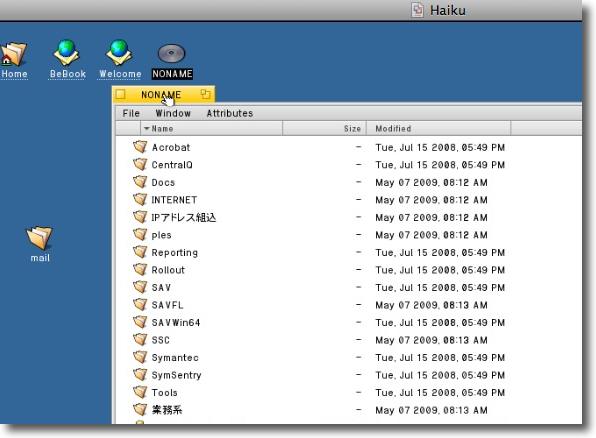

マウントされるとデスクトップにこういうアイコンが現れて中味のリストもTrackerで見える CD-RやDVD-Rを使ってファイルの受け渡しも可能だということだ

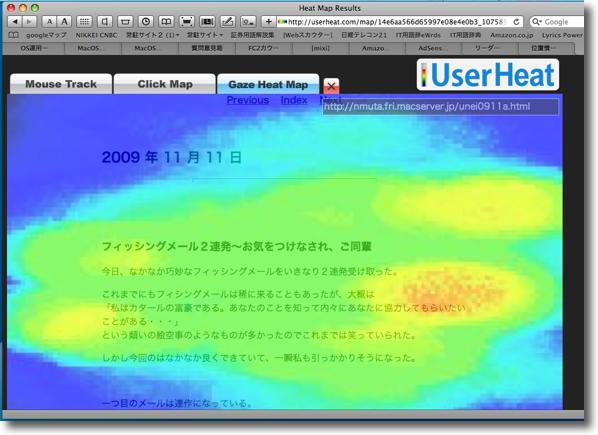

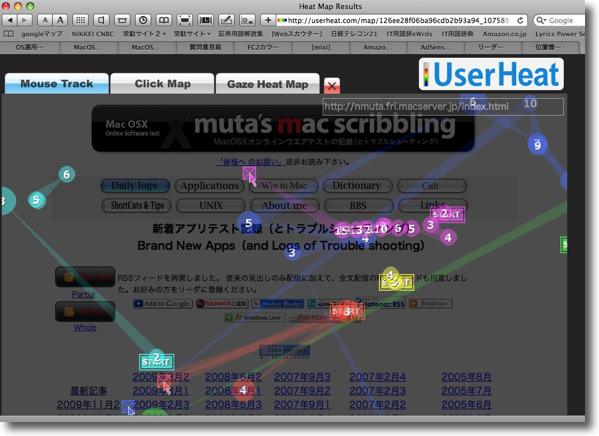

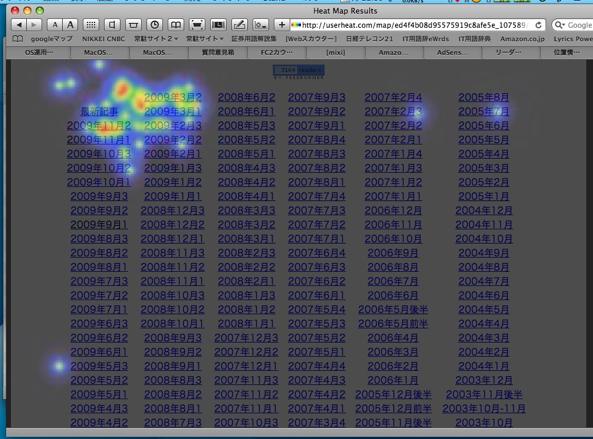

ところでマウントしたボリュームのアンマウントのやり方だが なんとごみ箱にアイコンを捨てればよいという仕組み さすがAppleのスタープレイヤーだったルイ・ガゼーが考えたOSだ 2009 年 11 月 18 日anchor あなたのサイトのどこが読まれているかを視覚化するwebサービス/User Heatを「なかのひと」が始めたあなたのサイトのうちどこが一番クリックされているか、どこをマウスが通っているか、どこが見られているかを表示するwebサービスUser Heatが、webページアクセス者がどこの人かを表示するサービスの「なかのひと.jp」で開始された。 詳細はこちら。 さっそくトップページ他いくつかのページに、このタグを貼ってみた。 面白いんじゃないだろうか。 それと閲覧者は最新のページにしか興味がないし、動いているページにしか興味がないという生態が浮かんで来たのではないだろうか。 これについてはかなり前の記事だが、ここで取り上げた切り込み隊長こと山本一郎さんの本について取り上げたこちらの記事でちょっと触れた(記憶がある)。 それにトップサイトの一番上にはやはり最近のエントリのメニューを置いた方が良いんだろうなとか、改善策も思いつくというものだ。

ヒートマップで自分のサイトのどこが見られているかを表示できる これを見るとやは閲覧者はわざわざスクロールしてページの下の方を見てくたりはしない アンカーで誘導してもそこだけ見ていてそこから下はあまり見ないという傾向も見て取れる

マウスは無軌道にほぼ意味なく移動している これはあまり参考にならないかもしれないが 下のクリック分布と併せて見ればわかることもあるかもしれない

ユーザはトップページのスクロールしないでも見られる領域にあるリンクにやはり一番興味を示す その中でも最新記事のリンクのあたりを一番クリックしているのがわかる 逆にいうと過去記事にはほとんど関心を示さないのがわかる

その傍証がこちら 過去の記事は一覧性が確保できるように一カ所に並べているが クリックされているのは左上の最近の記事で しかも新しい順にクリックされているわけでなく スクロールしないでみられる領域がクリックされる 良いも悪いもこういう傾向なのだから仕方がない この傾向に合わせてサイトをデザインするしかない anchor タコ「ウイルス」をゲット、テストしてみた〜これは引っかかるヤツが悪いといってしまうと身もふたもないのだが・・・先日ここでも「イカタコクラゲフグ『ウイルス』」の情報を求めたところ、お仕事仲間から このイカタコクラゲフグ『ウイルス』についてのウワサはこちらを参照。

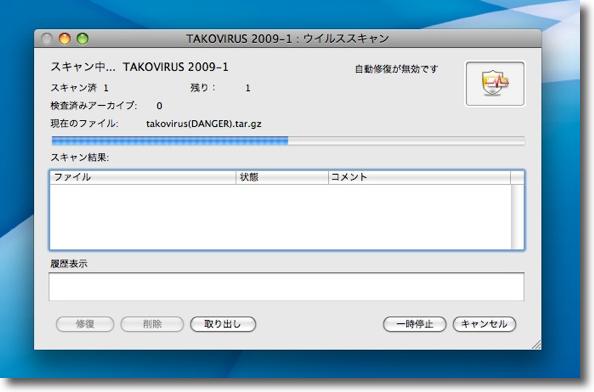

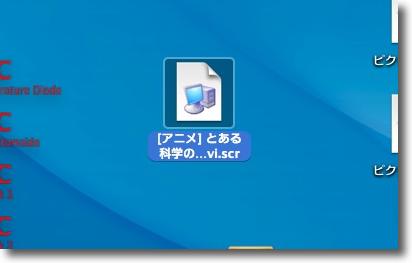

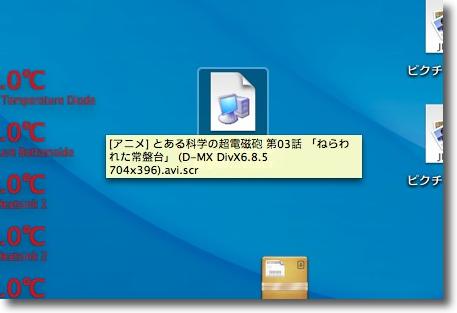

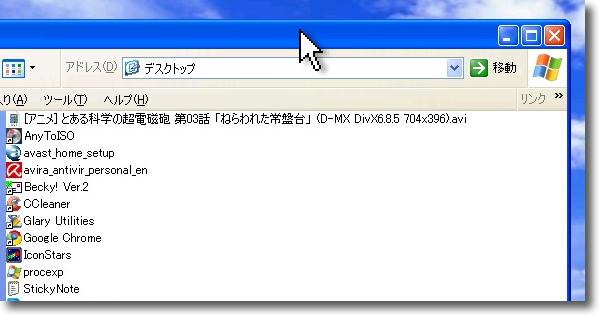

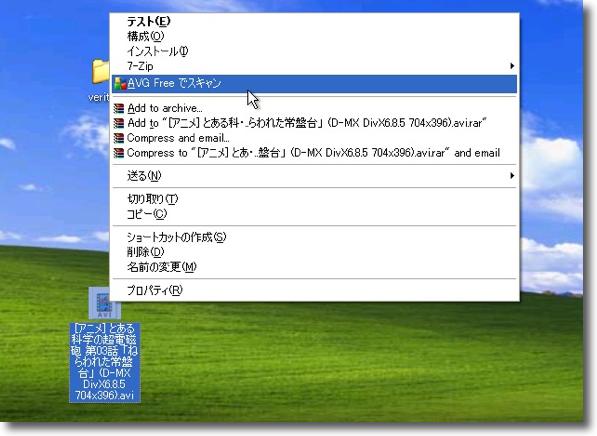

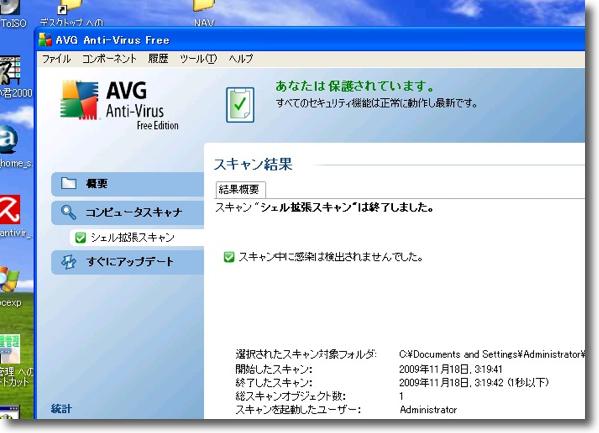

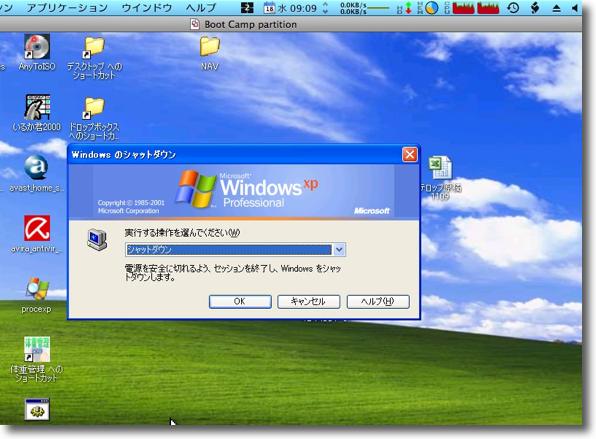

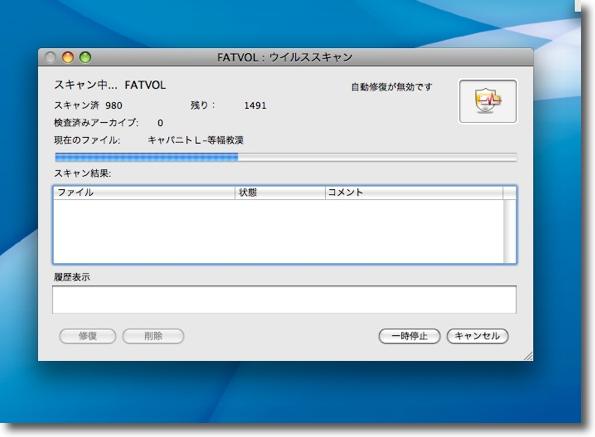

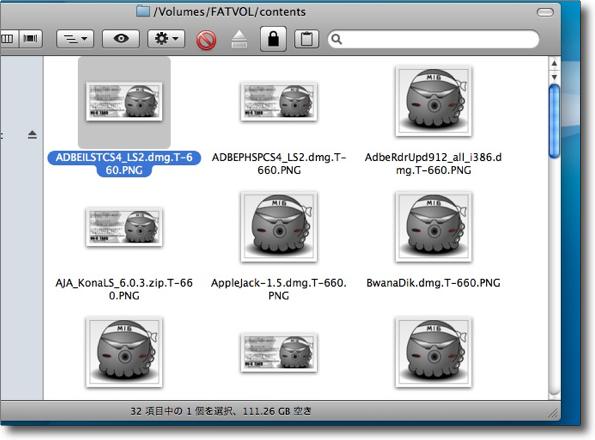

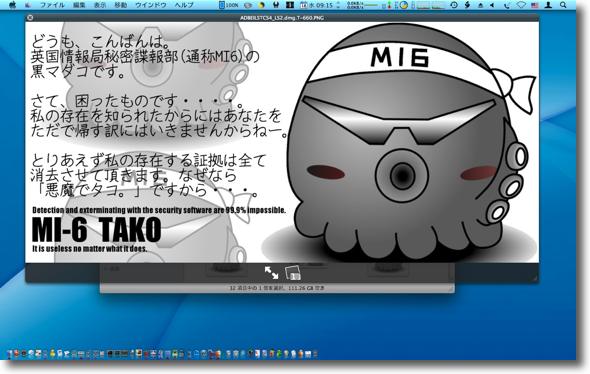

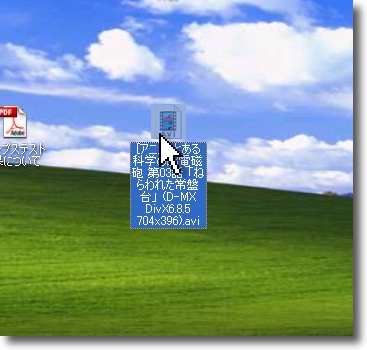

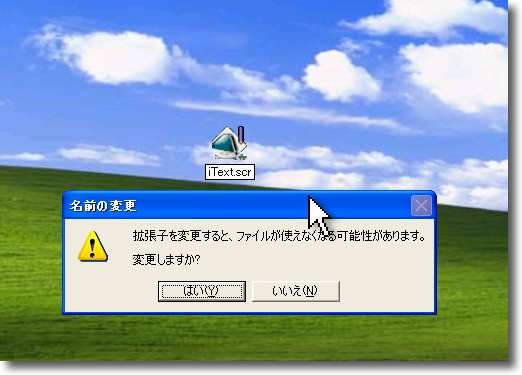

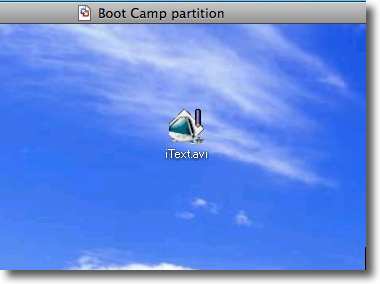

2009 年 11 月 5 日 いただいたタコ「ウイルス」は先の2ch系ウワササイトのサンプルのタコ「ウイルス」とは別種で、どうやら相当亜種が増えているらしい。 これがなぜ.aviとして入ってきてWindowsユーザが皆手もなくやられるかが知りたかったのだが、調べてみて確かになるほどと思った。 これの特徴は ここまでなぜ「ウイルス」とカッコつきで書いていたかおわかりいただけたろうか。 ただ大事な点は、この「ウイルス」は一般のウイルスやワームと違って自分で感染活動をすることができないので、出元が怪しいファイルをもらってしまわないように気をつけるということで防げると思う。 もうひとつ重要な点はこれ自体は単なるスクリプトだが、これを隠れ蓑にして別のワームのエクスプロイトと組み合わせたり、ペイロードに別のものを組み合わせるということができるんじゃないかという気がした。 つまり今のところはWinnyユーザをターゲットにした他愛もない「いたずらソフト」だが、Winnyユーザをダシにして最終的には会社などのネットワークを全滅させたり、管理権を乗っ取ったり、それで重要情報を抜いたりというように悪用される可能性も感じた。 これも相当亜種が出回っているようだし、巷でウワサになっている「イカタコクラゲフグ」などの多数の亜種の全部が、これと同じ原理なのかもわからないのだが、とりあえず.aviそのものに細工をされる可能性は今のところなさそうなので、ちょっと安心している。 ただしファイル共有ソフトユーザは安心してはいけない。

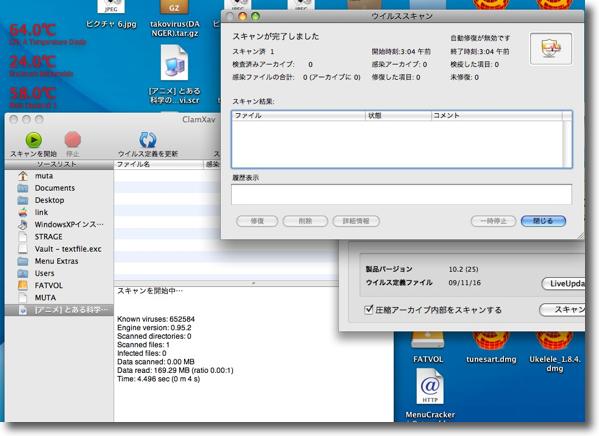

タコ「ウイルス」をテストするに先立ってシマンテックアンチウイルスの ウイルス定義ファイルを最新にしてスキャンをかけてみた しかし何ら「感染」は無いという結果が出た

問題のタコ「ウイルス」はMacで見ると明らかにWindows実行ファイルのアイコンがついている

ファイル名を確認するとリッピングコンテンツ風のタイトルの最後が .avi.scrという二重拡張子になっているのがわかる

ところがWindowsで見るとこの拡張子が.aviに化ける どういう仕掛けなのかAVIアイコンまで貼付けてある

リスト表示で見てもやはり.aviに見える 最近のnyユーザも馬鹿ではないからダウンロードしたファイルの 拡張子を必ず確認する習慣は広まっているようだが これはそういうnyユーザを出し抜いてやろうという意図がアリアリだ

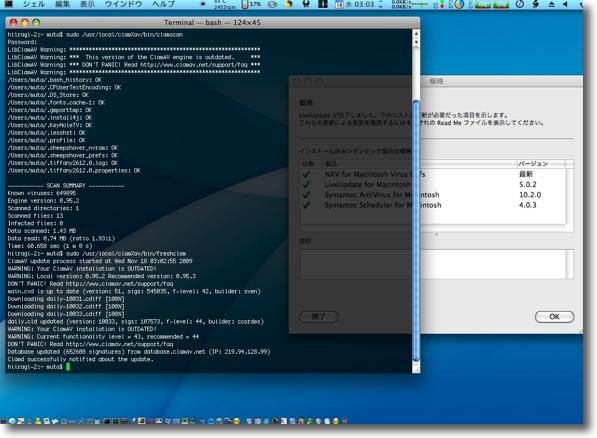

もう一度ウイルス対策ソフトで止められないかテストするために ウイルス定義ファイルを最新版にする ClamAVは念のためにTerminalから更新

シマンテックアンチウイルスとClamXavでスキャンをかけたが感染はないという結果が出た

さらにWindowsのAVGでもスキャンをかけてみた

こちらも問題無し 普通ここまでやれば「問題無いようだから中味を見てみよう」と考えるだろう 最近のnyユーザは複数のウイルス対策ソフトでファイルを スキャンするという習慣も身につけている しかしそれも出し抜かれているということだ

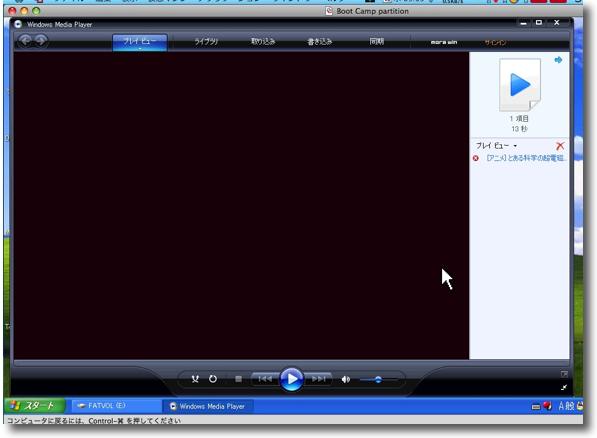

ここでテストのためにこの時にもしUSBなどで外付けハードディスクを マウントしていたらどうなるかも見てみることにした

例のaviファイルとおぼしきファイルをクリックすると 一応Windows Media Playerが起動してきてモヤモヤっと 画像らしきものをちょっとだけ表示する

そのあとは何も起こらない しかし注意深いユーザなら猛烈に外付けハードディスクに ディスクアクセスしていることに気がつくだろう 外付けハードディスクを開いてみると中味はもうこうなっている ウワサ通りjpegやmpegだけでなくバイナリも何もかもやられている

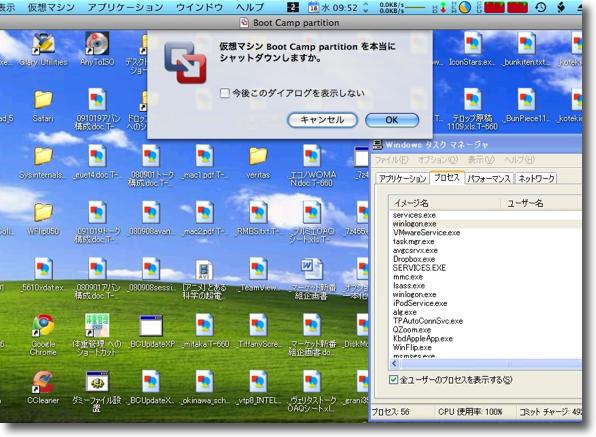

普通の人はここで異常に気がついて慌ててシャットダウンをトライするに違いない しかしなぜか「反応しないプロセス」があってシャットダウンはブロックされてしまう 結局強制終了するということになる 私はVMWare Fusionのメニューから「ゲストのシャットダウン」をかけたが 実機ならコンセントをぶち抜くということになると思う ホストのMacのCPU表示がフルアップしていることに注目

先ほどの外付けハードディスクをシマンテックアンチウイルス、 ClamXavでスキャンをかけるがやはり何も出てこない

しかしその中味はWindowsのエクスプローラからも見えた通り全部消えている 画像や動画ファイルだけでなくバイナリもその他ファイルも全部これに変わっている

このメッセージが以前のタコウイルスではWinnyに対する敵意が感じられるメッセージだったが これは全くの愉快犯としか言いようがない

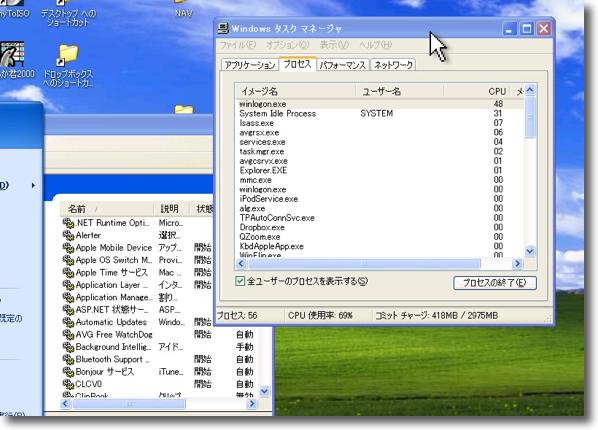

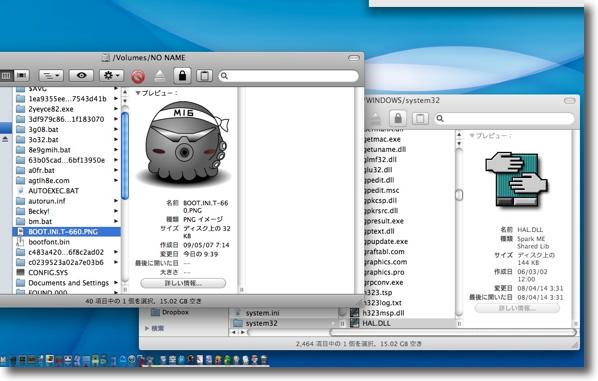

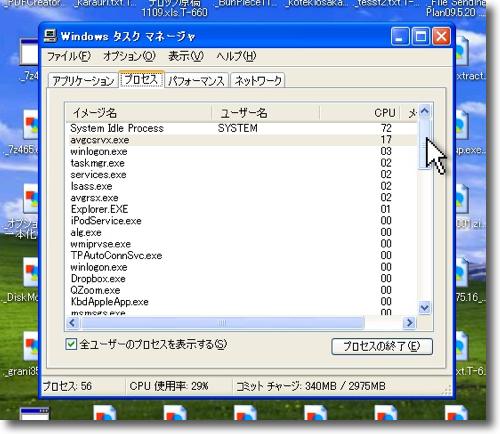

ことの発端になった偽装AVIファイルをMac側から削除してもう一度Windowsを起動してみた 起動には成功したがまたプロセスがフルアップしていることに気がつく 「ウイルス」に入り込まれた状態だと思われる証拠にタスクマネージャを開くと 「winlogon.exe」というプロセスがフルアップしているのに気がつく しかも同名のプロセスがもうひとつ起動しているのがわかるだろうか

そうこうしているうちにデスクトップがPNGだらけになってきた デスクトップの不可視ファイルもどんどんタコ画像ファイルに置き換わっているからだと思われる このようにシステムファイルも見境なしに削除されてしまう

デスクトップに置いていたフォルダを開くと中味はもうこの通り

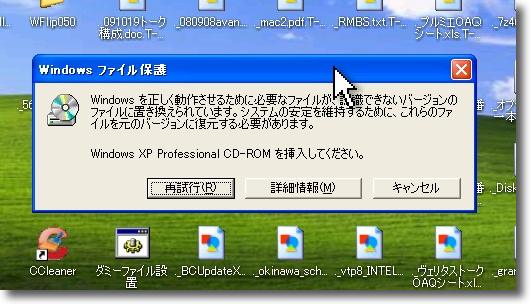

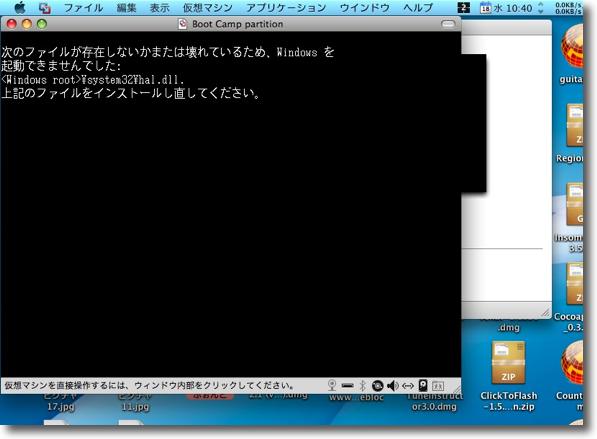

このような表示が出るとシステムの起動に必要なファイルもやられていると思われる

ここで再度シャットダウンをかけることにした もうシステムはいうことを聞かないのでVMWare Fusionから 「ゲストをシャットダウン」で終了をかける

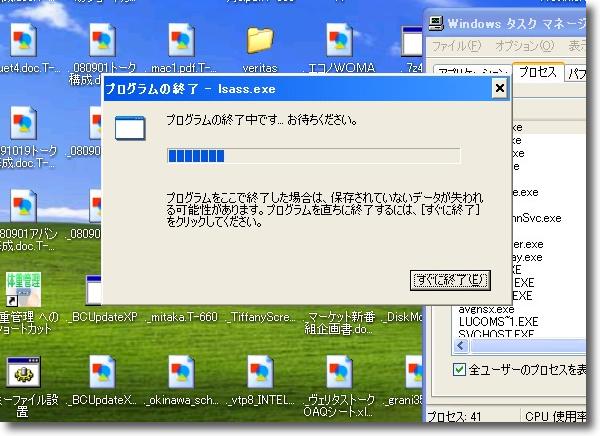

この時に執拗にログアウトを止めるプロセスがある

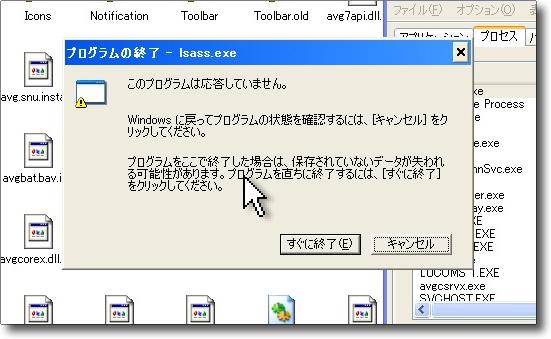

このlsass.exeが「反応していません」という表示を出してログアウトをブロックする 勿論その間にもどんどんバックグラウンドではファイルが消されている このlsass.exeがプロセス名を詐称して活動しているに違いないと考えてあとで実験をしてみた

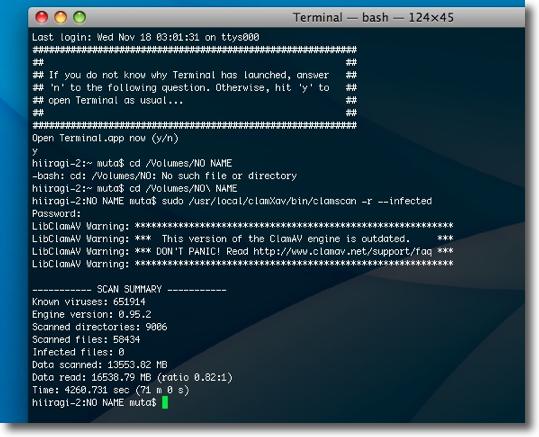

再度BootCamp全領域をClamAVでスキャンをかける 動作が確実なのでTerminalからかけてみたがやはりウイルスらしきものは出てこない

再起動をかけるがWindowsはdiiの不適合で起動できないという表示を出して止まってしまう Windows単一の環境だともうここで完全にパニクってしまうかもしれない

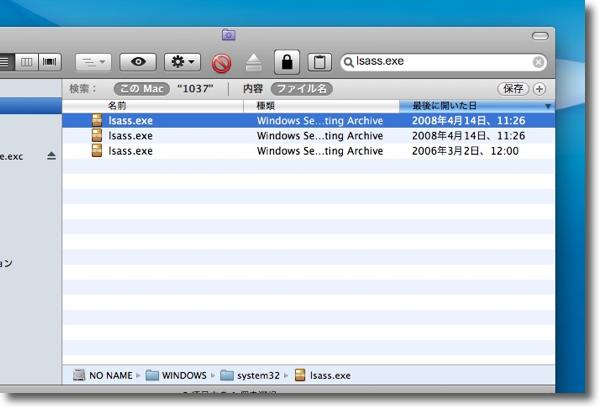

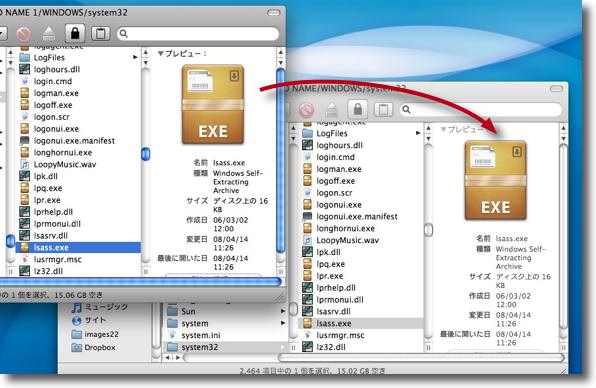

まず悪さをしている張本人だと思われるlsass.exeをMacから探してみる 3つあるがこの場合WINDOWS¥System32の中にあるlsass.exeが怪しいと思われる

そこでバックアップ先のディスクイメージから同名ファイルと置き換える

Cドライブの第1階層にある「BOOT.INI」というファイルもタコファイルに置き換えられている またアラートにあったHAL.DLLはWINDOWS¥System32の中にあるので これらもバックアップのものと置き換える

これでやっとシステム自体は復帰した やはり起動中のシステムファイルやアプリのバイナリまでは削除できないらしい

しかし大部分のファイルやアプリは削除されたあとで システムが復帰しても結局できることは何もない

今度はwinlogon.exeというプロセスは 一つだけ起動していてCPUもほとんど喰っていない これが正常な姿なのだろう

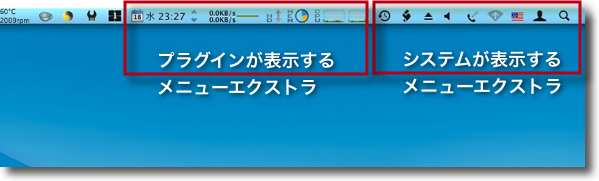

こんな大変な時でもDropboxはちゃんと動いてくれたので Windowsのフォルダのすべてのタコファイルをwebにアップロードしてくれて MacのDropboxのフォルダもきっちり全部タコファイルに書き換えてくれた ここにもし重要ファイルを入れていたりすると使っているパソコンが 全部連鎖的にやられるという悲惨なことになるというオマケつきだ このようにいかなる段階でもウイルス対策ソフトのスキャンでウイルス性のプロセスは発見できなかった。 ただ感染ルートはすべてユーザが自分の手で入れて自分でクリックして起動するというプロセスが必要で、 自律的に感染することはできないので感染力は強いとはいえないが、それでもWinnyなどをやっている人はハイリスクグループだということは間違いない。 そういう人達が気がつかないで持ち込んで、会社のネットワーク上のサーバを全滅させるなんてこともあり得ないとはいえない。 その可能性を感じたのは、内蔵ディスクよりも先に外付けハードディスクやネットワークボリュームの方を優先的に破壊するように設定されていることに気がついたからだ。 このすごい悪意からあなたは自分を守れるだろうか。 2009 年 11 月 19 日anchor  MenuCracker(Freeware) 失われたメニューエクストラ互換を取り戻すためのハッキングプラグイン。 先日Kasperskyをテストしてみたのだが、結果は散々で早々にアンインストールすることになってしまった。 それでもアンインストールが完了してもSystemUIServerを利用するメニューエクストラが表示できなくなった。 私は以前、Menu Extra Enablerでこれらの表示を可能にしたので、今回もインストールしてみたのだが、インストール完了してもやはり表示できない。 そこでMenu Metersの作者さんが推奨するもうひとつのイネーブラインストールアプリのMenuCrackerを今回試してみた。 一度起動すれば次回からはログイン項目に入れなくてもちゃんと表示できる。 ところで余談ながらSystemUIServerに依存するこれらの本当のメニューエクストラに対して、私も一緒くたに「メニューエクストラ」と呼んでいるメニューバー常駐プラグインは、本当は ここらは本当は厳密には違うのだが、私のサイトでは全部ひとまとめにして

Kasperskyをアンインストールしたら iStat menusがこのように表示できなくなてしまった 今回はMenu Extra Enablerは効かなかったので MenuCrackerを試したところうまく表示できるようになった

ところでこの一番右のエリアがシステムが表示する「メニューエクストラ」 真ん中がサードパーティの「メニューエクストラ」、左のグループが (Spacesが混じってしまっているが)本当はメニューエクストラではなく メニューバーアプリのアイコンという区別がある 私は全部ひとくくりで「メニューエクストラ」と呼んでいるが この真ん中のグループが表示できなくなっていたがMenuCrackerで解決した anchor タコウイルスの拡張子偽装のメカニズムもわかった〜のだがやっぱりWindowsって安全に問◎▼×$?★♂∫・・・先日気になっていたタコウイルスの検体を入手してその仕組みも大体わかったのだが、この「ウイルス」の一番気持ち悪いところは拡張子を偽装しているというところだった。 未確認情報で.aviをエンベロープのように使って、その中に実行形式にファイルを仕込むことができるのだ・・・とかつぶやいている御仁がいたが、そういうものはまだ確認できない。 それで予想では、昔よくあった これはどういうことか調べていてこちらのページの記述に出会った。

要するにWindowsの世界では拡張子表示にしても未登録の.dmgなどの拡張子は表示されるが、.scrのようなスクリーンセーバの拡張子は隠される。 その証拠に.exeファイルの拡張子を.scrに書き変えても普通に動く・・・(゜Д゜) フォルダオプションの設定で、「登録されている拡張子は表示しない」という設定が入っていると、この.scrは隠されてしまうからこういうことが起きるのだが、これがこのウイルスでは狙われたわけだ。 初心者は こういう初心者には安全管理ができないようなインターフェイスそのものにやはり問題があると思う。 とにかく、そういう「欠点」を突かれてWindows初心者は今日もイカタコクラゲフグの犠牲になっているわけだ。

先日確認したタコ「ウイルス」の拡張子がちゃんと表示されている

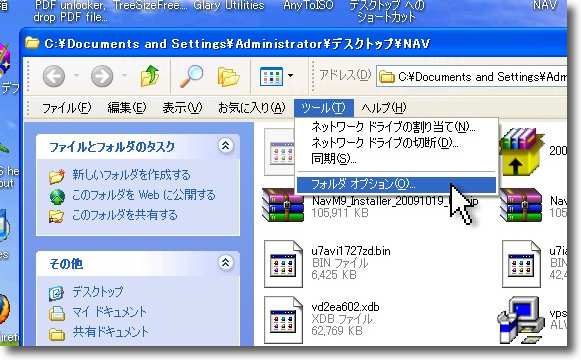

どうやったかというとエクスプローラのツールから「フォルダオプション」に入る

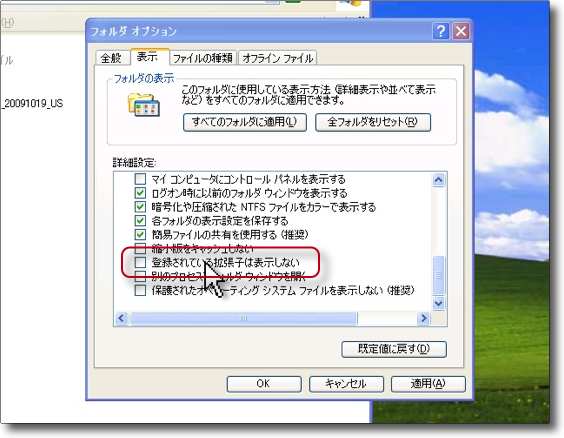

そこで「登録されている拡張子は表示しない」のチェックを外すとすべての拡張子が表示される そうすると上記のように偽装拡張子の下に.scrというスクリーンセーバの拡張子が現れる

上記チェックが入ったデフォの状態だと、偽装の.aviは残って.scrは消える ややこしいのは未登録の拡張子はこの状態でも見えるので 初心者はそれを見ているケースがあるということだ 拡張子はすべて隠すかすべて表示するというふうに単純化してほしいものだ こういうデフォルト設定で「一部だけ拡張子が隠れる」というのは私も初めて知ったが Windows上級者がこの手のウイルス感染者をバカにする理由がわかった しかし初心者でも安全管理が問題無くできるインターフェイスでないと意味がない と考える私は「所詮、発想がマカ」ということになってしまうのだろうか

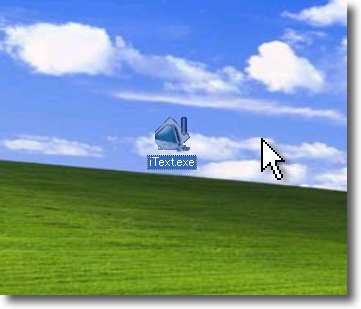

この.scrが隠れる設定がいかに問題が大きいかをテストする ここにiTextというMacでも愛用しているテキストエディタがある Windows版の拡張子はアプリなので.exeだ

この拡張子をスクリーンセーバの.scrに書き変える 当然システムは「そんなことして動かなくなっても知らんぞ」というアラートを出す

しかし拡張子を書き換えたiText.scrは問題無く起動した つまりこの方法で実行ファイルの拡張子を隠すことができるし 簡単に偽装することもできるということだ

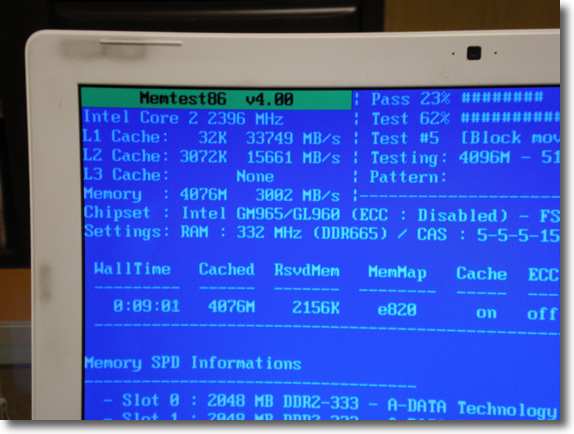

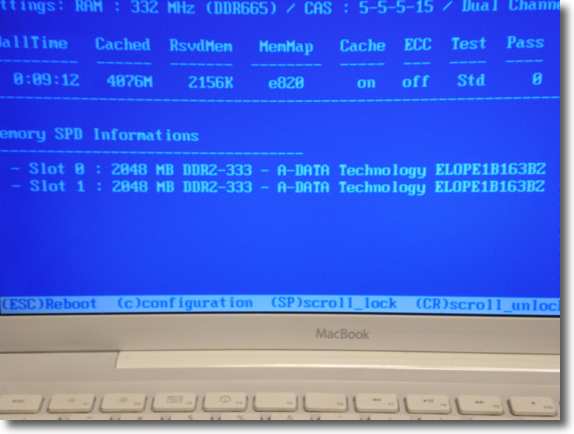

先ほどのフォルダオプションの設定を戻したらiTextも.aviファイルに偽装できた このアプリのアイコンリソースにAVIのアイコンを貼ればもう見分けがつかないだろう こんな偽装は初心者でも簡単だ・・・引っかかるヤツがバカだといわれればそうかも・・ ともかくWindowsを使っている人は仮想マシンだろうがBootCampだろうが 上記のフォルダオプションの設定を今すぐ変更することをお薦めする そしてクリックする前に拡張子を確認すること・・・身を守る方法はこれしかないと思う 2009 年 11 月 20 日anchor intel/Macにも欲しいハードウエアテストをMemtest86+で実現するPowerPCの時代のMacOSXにはシステムインストールディスクといっしょに 古い「ハードウエアテストディスク」をintel/Macに挿入しても勿論起動できないので、テストもできない。 それはそれなのだが、会社で管理しているMacのメモリに不具合があるかもしれないという疑いが出てきたので、ハードウエアテストのようなことができる方法はないか探していた。 そしたらこういうものを見つけた。 Memtest86+ - Advanced Memory Diagnostic Tool これはどちらかというとWindowsPCにブータブルディスクとして入れてそこから起動してメモリテストをするというものなのだが、最新版はintel/MacのみならMacにも対応している。 詳細はキャプチャー参照だが、要はisoファイルをダウンロードしてきてこれをディスクユーティリティでCD-Rに焼き、ここからブートする。 テストは起動している間ずっと繰り返されるが最初のラウンドが終わったら画面下に それでメモリに関しては静電気や熱、アロケーションエラーなどでやられていないかを見つけることができるかもしれない。 ところでこの画面見たことがあるなと思ったら、PC版のUbuntuに付属していたUbuntu Memtest86+と同じ画面だった。 メモリが不具合を起こすと、頻繁にカーネルパニックを起こしたりする、特に再起動をかけて起動時に画面がサーッとグレーになってお馴染みのカーネルパニック画面になるということがしょっちゅう起きる。

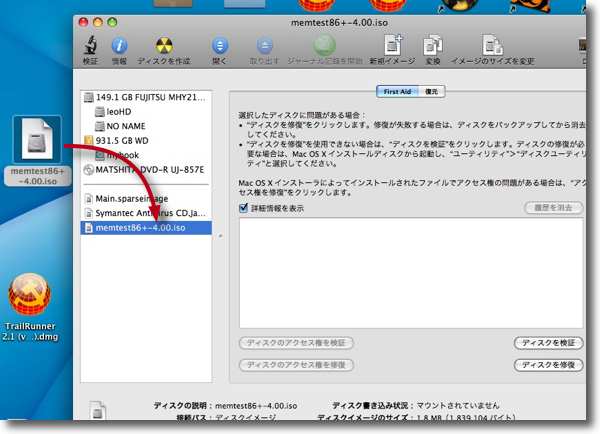

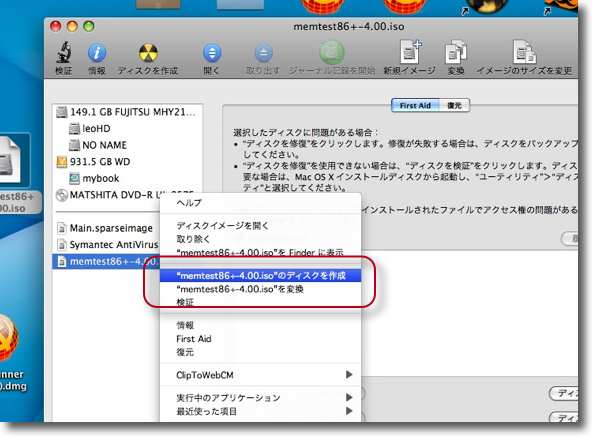

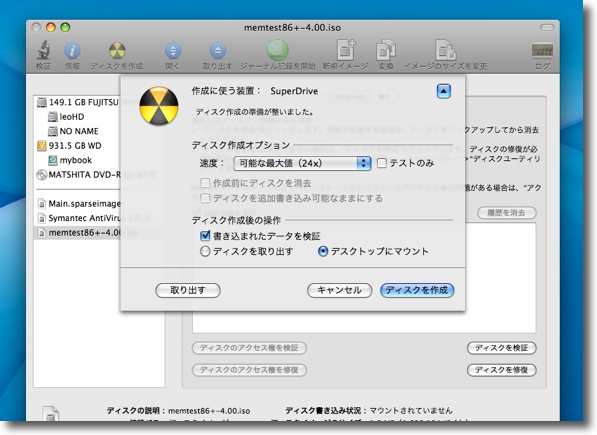

上記サイトから.isoのディスクイメージファイルをダウンロードしてくる それをディスクユーティリティのトレイに載せて準備する

そのイメージアイコンを選択して右クリックすると 「〜.isoのディスクを作成」というメニューが現れる

あとはタブの作成ボタンを見ていれば良い

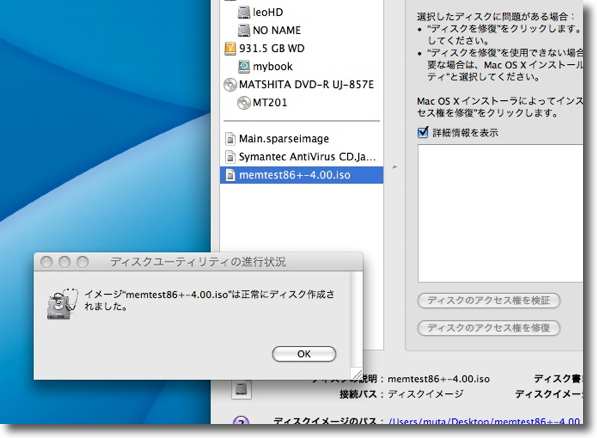

でき上がったディスクはブータブルディスクになっているので Cキーを押しながら再起動すればCD-Rから起動できる 起動が完了したら事態は自動的に進行する

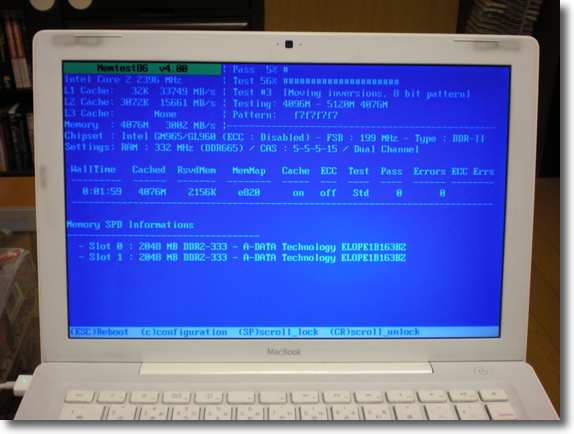

さてこの画面だが見たことあると思ったらUbuntuのx86版に 付属していたUbuntu Memtest86+と同じ画面だ このままテストが完了するのを待っていれば良い 画面下に「テスト完了、メモリに問題無し」というような英文の表示が出る

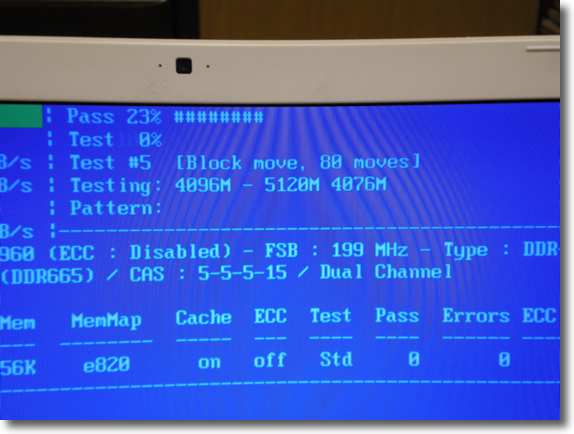

テスト番号は1から99まで、上のプログレスバーで進行状況がわかる 全部終わったらまた最初から繰り返す

画面の右上には主にハードウエアの構成の情報が表示される

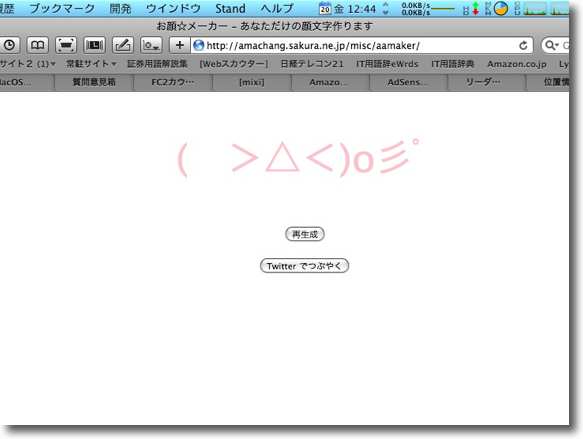

画面下には操作キーの説明が出るが残念ながらMacで使うとキーボードが無効なようだ 終了は電源ボタンの長押し以外に方法はない <追記> anchor 新型webサービス顔文字メーカーで、あなたのwebテキストも充実だ!amachangさんのwebサービスサイト、 最近自分の文章に出てくる顔文字がワンパターンだと感じているなら、ここで気に入った顔文字が出るまで、「再生成」ボタンをクリックしてみると良いm9( ゚д゚)っ 新しい顔文字を仕入れることができると思う。

顔文字メーカーのインターフェイスはシンプルそのもの ランダムに顔文字がジェネレイトされるので気に入ったらお持ち帰り |