2010 年 12 月 10 日anchor  XLD(Freeware) 先日来WAVをmp3に変換する話でローカルに盛り上がっているが、BBSに「edm2」さんから情報をいただいた。 見た目はシンプルで起動してもウインドウも開かない。 またこれもLAMEのmp3変換エンジンをデフォルトで内蔵している。 こういう控えめな姿をしているが、このアプリの正体はxldというコマンドのGUIフロントエンドということになる。

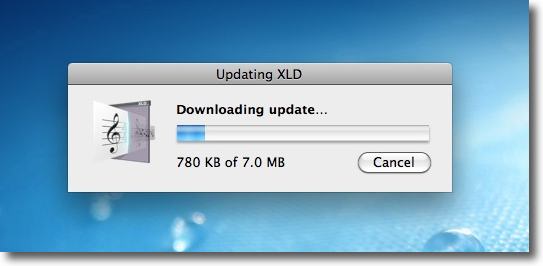

最初に起動するといきなりアップデートしてもいいか聞いてきて いきなりアップデートを始める

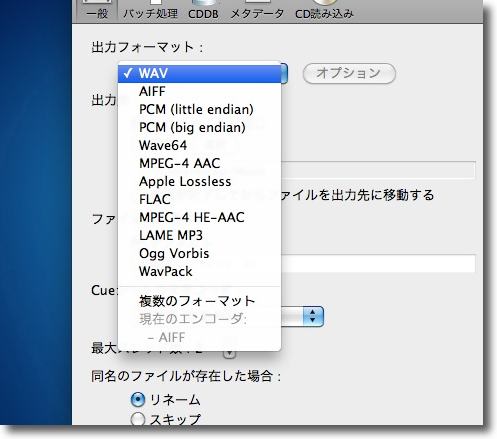

その設定項目をみるとデフォルトで「LAMEmp3」という項目がある WAVもサポートしているので先日来(ここだけで) 話題になっているWAVからmp3ヘの変換が可能だ また書き出し先もあらかじめ設定できるのもなにげに便利

「オプション」ボタンをクリックしてみるとそのLAMEも細かく設定できるのが分かる 高速変換を望むのか高音質変換を望むのかはここで細かく設定できる

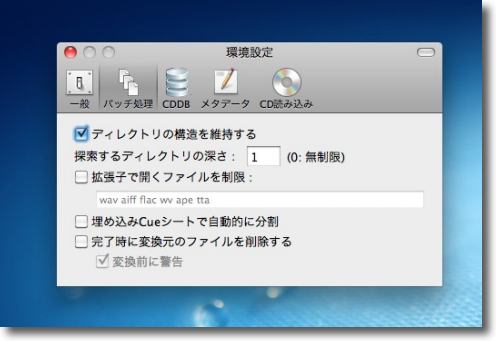

オリジナルフォルダのディレクトリ構造を維持してそっくり別のフォーマットに 変換するというような作業の簡略化もできる

XLDがサポートしているフォーマット これらのフォーマット間で自由に変換できる

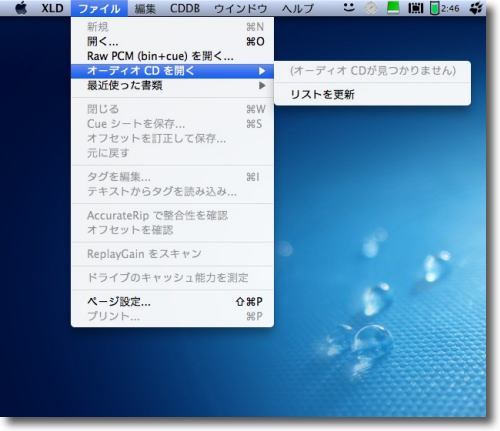

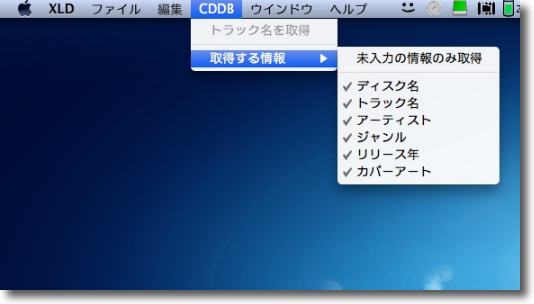

もうひとつこのXLDが面白いのはCDの取り込みを前提に作られている点

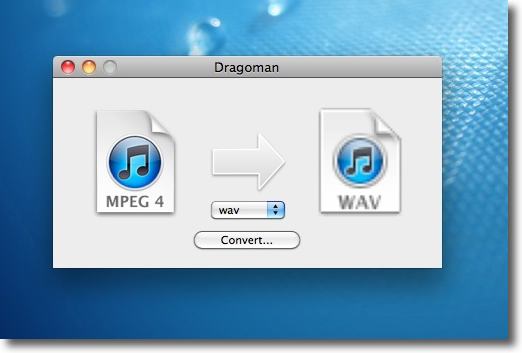

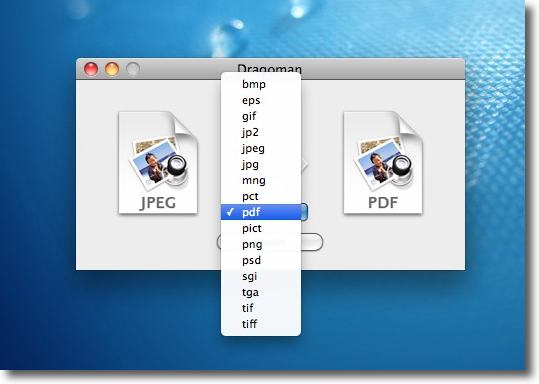

このようにCDDBにも対応している iTunesよりもLAMEの方がmp3変換時の音質のロスが少ないということは 解っていてもついiTunesを使ってしまうのはCDDBが便利だから というユーザの心理をよくわかってらっしゃる (もっとも最近はCDからの取り込みなんて久しくやっていないが) 2010 年 12 月 8 日anchor  Dragoman(Freeware) 静止画や音声ファイルをお気軽にいろいろなフォーマットに変換するアプリ。 これの使い方は簡単で、変換したい元ファイルを左にドロップ、変換したいフォーマットを選択、保存先をして変換、というだけの手順。 先日のWAVをmp3に変換するというTipsの時に真っ先に思い浮かんだのはこのアプリだったのだが、これはものすごくいろいろなフォーマットをサポートしているにもかかわらずなぜかmp3の書き出しだけはサポートしていない。 それはともかくmp3書き出しにこだわるならiTunesを使うか先日のAudacityを利用していただければいいし、それ以外はDragomanで問題ない。

起動するたびに「アプリケーションフォルダに移すか」と聞いてくる パス管理の関係でアプリケーションフォルダでないとちょっとまずいのかもしれない

左にもとのファイルをドロップ、真ん中のプルダウンで変換したいフォーマットを選ぶ 「Convert」ボタンをクリックすると保存先を聞いてくる

WAVもm4aもサポートしているがどういうわけかmp3の書き出しだけが無い

でもケータイ向け音源フォーマットなども含めて 結構なフォーマットをサポートしている

残念ながら動画は扱えないがmp4からm4a形式などで音だけ抜き出すことはできる またjpegからPDFなど静止画も結構実用的にフォーマット変換できる 2010 年 12 月 7 日anchor WAVをmp3に変換する

ここではWAV(Windowsで広く使われるオーディオファイル形式)を世界標準のmp3に変換するTipsを取り上げる。 何をいまさらそんな初歩的なことを・・・と思うかもしれない。 でもQuickTimeでも確か変換できたような・・・あれ?変換メニューが無くなっている・・・どうやらMacは、というかAppleはmp3を将来的にはサポートしないという方向で進みつつあるらしい。 「そんなことない、ちゃんとメニューはあるよ」 それでこの間いろいろ試行錯誤があったのだが、結論からいうと、このアプリを使うことにした。 anchor  Audacity(Freeware) 音楽を含む音ファイルを編集する非常に多機能かつマルチプラットフォームな、しかもそれでいてオープンソースなオーディオ編集アプリ。 WAVをmp3に変換するというTipsにこのアプリを思いついたのは、このアプリは非常に多くのオーディオフォーマットをサポートしていたのを思い出したからだ。 するとできない。 lameのlibraryが見当たらないというアラートを出して止まってしまう。 ちなみにlameとはLAME - Wikipediaを参照するとUNIX起源のMP3エンコーダで名前の意味は「LAMEはMP3エンコーダではない」という意味のMP3エンコーダなのだそうだ。 これは「GNU は UNIX ではない (GNU's Not UNIX)」というのと同じような反語か。 それはともかくこれをインストールすることで問題なくAudacityはWAVをmp3に変換することができた。他にもっと簡単な方法があった気がするが今は思い出せない。 そういえば、シェアウエアでいいなら とりあえず無料でやる方法ということでAudacityでやる方法は以下の手順通り。

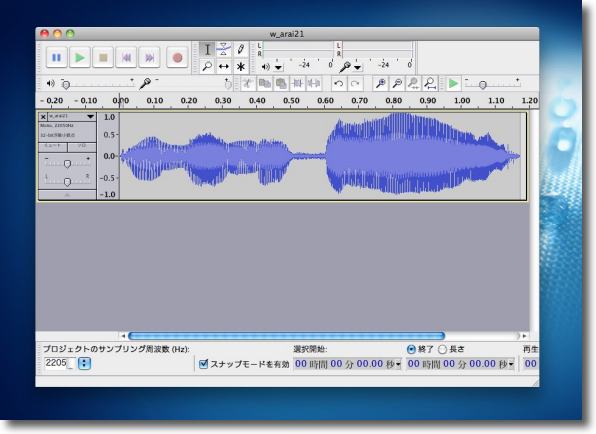

WAV形式のオーディオファイルはAudacityで普通に開くことができる 勿論ここでトリムとか本来の音声編集ソフトとしての機能も使うことができる

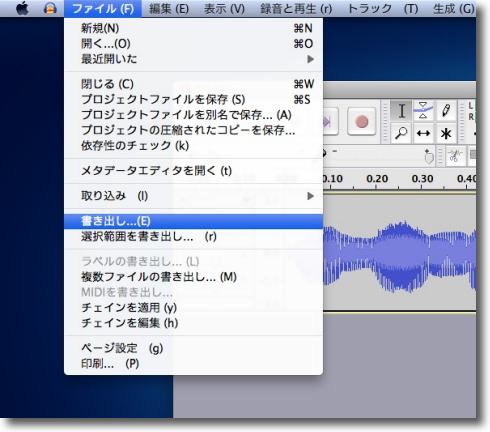

変換にはファイルメニューから「書き出し」で進む

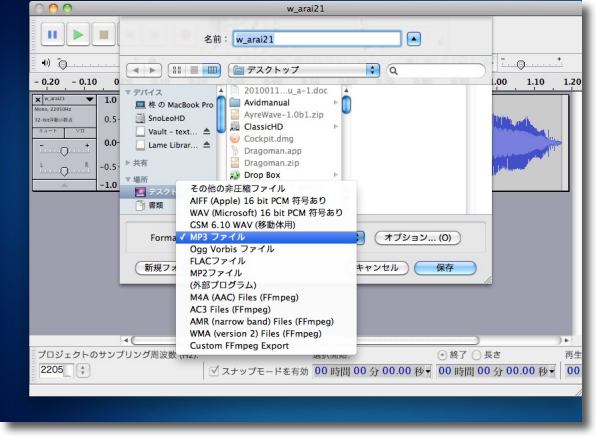

次に出てくるダイアログで保存先とフォーマット、オプションなどを設定できる ここでmp3ファイルを選択してみる

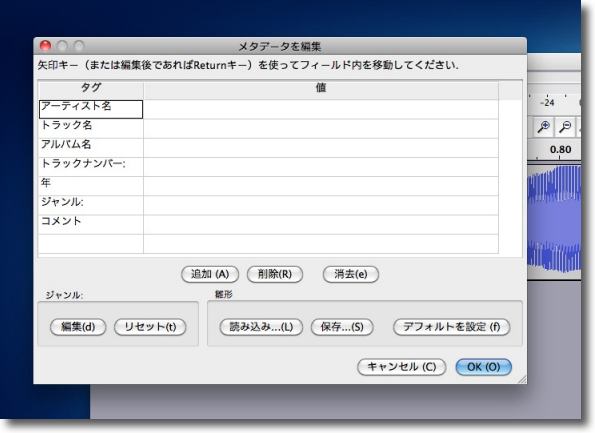

Audacityはここで音声ファイルにメタデータを付与することもできる メタデータの形式も今国際標準化が進み始めているそうだがそういうものに準拠しているのだろう

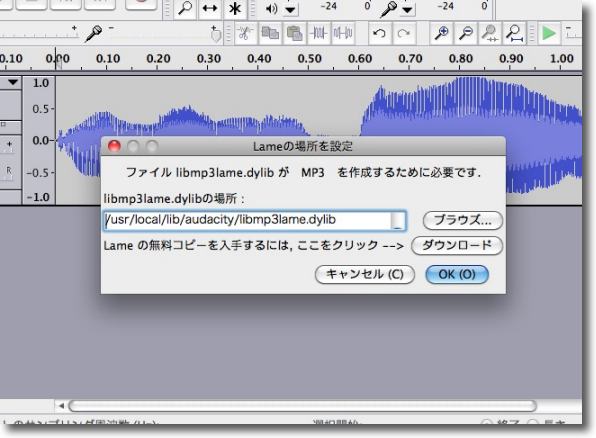

ところがここで「libmp3lame.dylib」というファイルが必要だという警告が出る

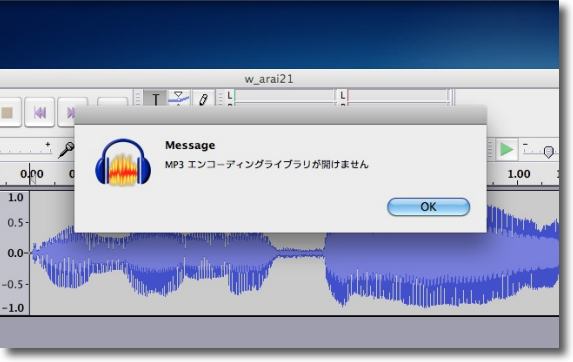

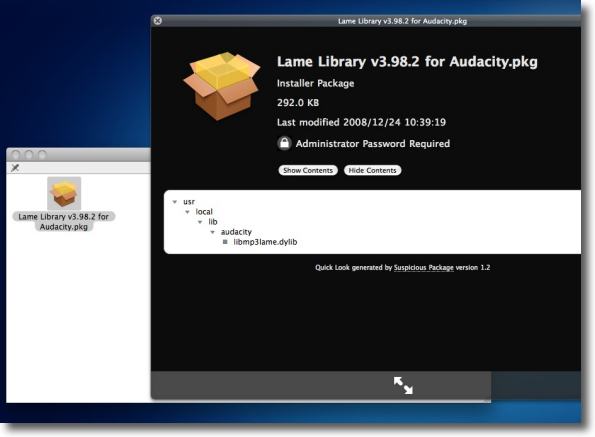

無理に進むと「エンコーディングライブラリが無いからあかん」というアラートで終わってしまう そこでそのlameライブラリをインストールする anchor  Lame Library for Audacity on OSX(Freeware) こちらがそのlameライブラリ。 lameに関しては以前はMacのクラシック環境ではアプリ化するフロントエンドがあった気がするし、前はiTunesにインストールして変換していた気がする。(記憶が曖昧でスマソ) 上記リンク先はlameのフォーラムの中でもAudacityのプラグインのプロジェクトで、Audacity自体がMacやWindows、Linuxにマルチに対応していることからここも盛り上がっているようだ。 これはAudacity専用のlameということだ。

インストーラの中身を見ると「/usr/local/lib/audacity」というUNIX方面のパスに 「libmp3lame.dylib」というファイルを突っ込んでくるだけのシンプルな内容らしい

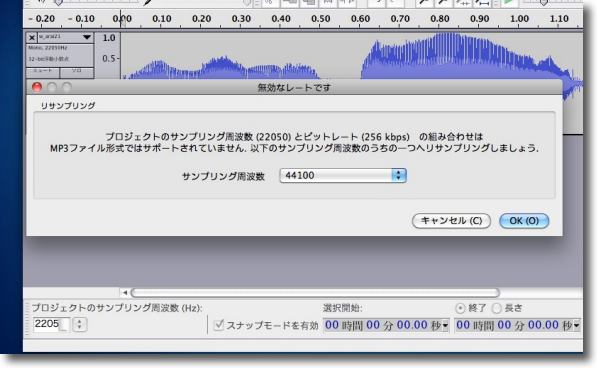

インストールしてもう一度書き出しをしてみると「オリジナルのWAVの サンプリングレートとアンタが設定したビットレートは合わない、 どっちかを変更しろ」と怒られる

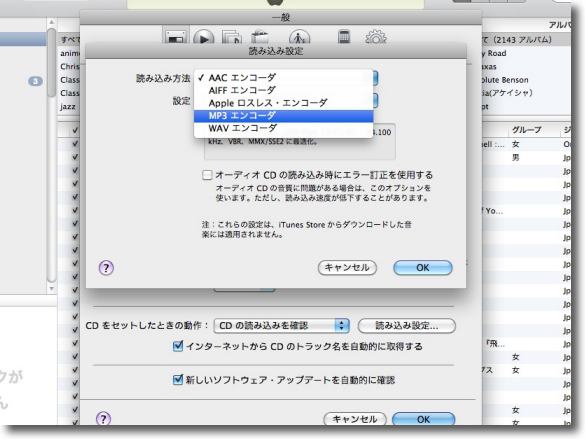

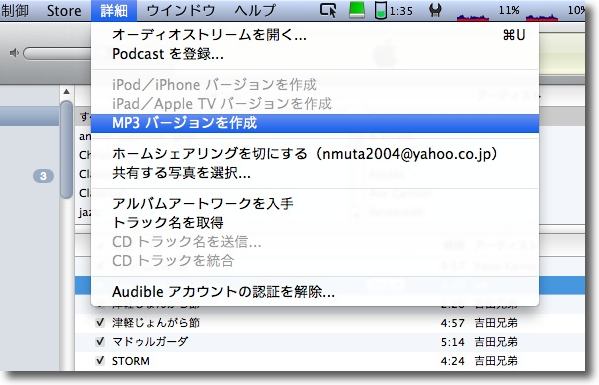

こうしてめでたくmp3は書き出され二人は末永く幸福に暮らしましたとさ <さっそく追記> iTunesの「MP3に変換」メニューは今も残っているそうだ。 iTunesの環境設定の「一般」メニューから「CDをセットした時の動作」の欄の「読み込み設定」ボタンをクリックする。 あとはWAVファイルをiTunesのリストに読み込んで、このメニューコマンドでmp3に書き出すだけだ。 方法としてはこういうことになるが、世間の評判ではiTunesの変換よりもlameの方が評価は高いようなので、音質にこだわりがあるようならやはり上記のAundacityを使う方法は推奨できる。

「mp3バージョンを作成」メニューを復活させるのはiTunesの設定から 「一般」、「CDをセットした時の動作」の「読み込み設定」ボタンをクリックする 出てきた「読み込み設定」ウインドウの「読み込み方法」プルダウンを 開いて「mp3エンコーダ」を選択する

するとiTunesの「詳細」メニューに「mp3バージョンを作成」メニューが復活している筈だ あとはライブラリに読み込んだWAVファイルをリストから選択してこのメニューでmp3に書き出す しかしこの分かりにくいインターフェイス、なんとかなりませんかね>Appleさん? きっと次もまた同じ質問すると思うよ>オレ 2010 年 12 月 5 日anchor 最近のWindowsOS運用記録あれこれ〜小ネタ集最近、Windowsを使って作業することが多かったので、その過程でいくつか。anchor Wincloneで修復したボリュームは断片化もそのまま再現

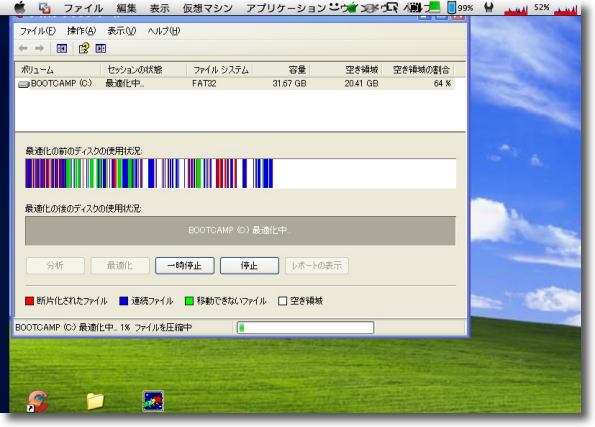

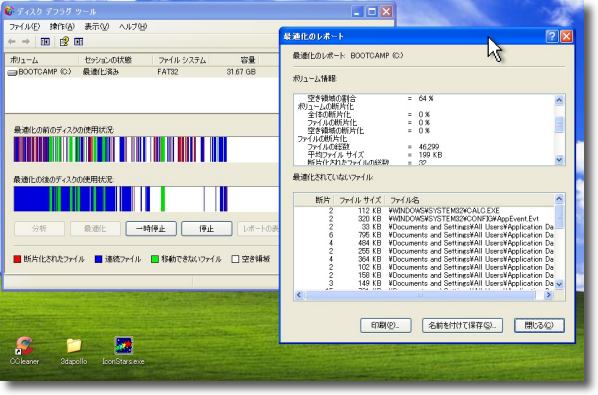

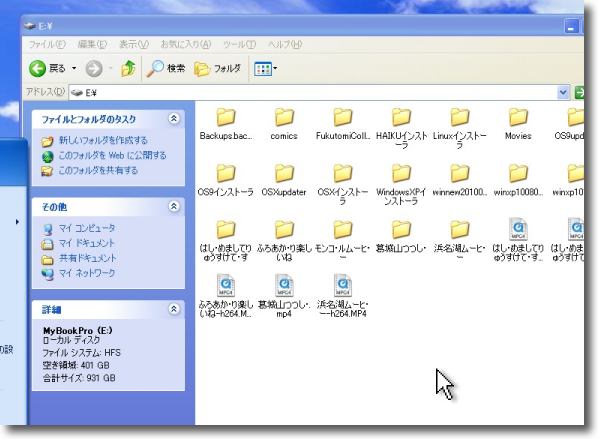

最近こちらの記事でも取り上げたが、BootCampのWindowsXPの環境をWincloneを使って修復した。 Windowsの環境がどうにもならないくらい重くなっていたからで、結果からいうと成果半分というところ。 VMWare Fusion上でWindowsXPを起動させてからもずっと重いままだった症状はやや軽減された気がする。 しかし起動するまでにやはりかなり時間がかかるとか、その間Mac側の動作も遅くなるとかの問題は改善されない。 それでもWindowsは実用的に動くようになったのだが、ふと気になってディスクデフラグツールをかけてみた。 ここで思い出したのだが、Wincloneはディスクイメージからの鏡のような復元であり、鏡のようなということは当時の元のシステムボリュームに断片化があれば、その通りに断片化も再現されるという話だった。 この話から教訓を得るとするならば、バックアップのディスクイメージはシステムをインストールしたらできるだけ速くとれということだ。

先日Wincloneを使って復元したWindowsXPの環境の 状態が気になったのでディスクデフラグツールをかけてみた すると案の定かなりの量の断片化が検出された Wincloneに限らずディスクイメージからの復元は断片化もそのまま再現するということだ

断片化を解消したところかなりの修復件数だった おかげで気持ちシステムが軽くなった気がする デフラグ信者になったということはオレもドザになってきたということだろうか?

さらに余談だがVMWare Fusionのアップデートが久しぶりにかかってきた 私はまだVMWare Fusion2を使っているのだがもう時代はかなり前から3に移行している なのでアップデートはもう出ないのかと思っていたらここでv2.0.8がかかってきた セキュリティアップデートの類いかもしれないがマカフィーユーザには もう1年ライセンスが伸びていいかもしれない 例の起動に時間がかかる問題が改善されるかと期待したが変化は無いようだ anchor Windowsで誰にものぞかれない隠しフォルダを作成する

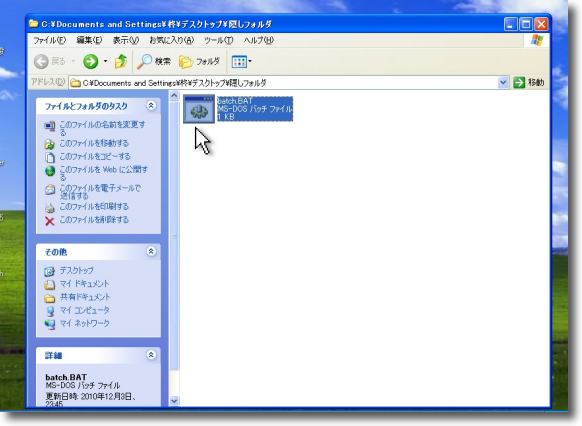

これは最近こちらで知ったWindowsの環境に他人にのぞかれないフォルダを作るというTips

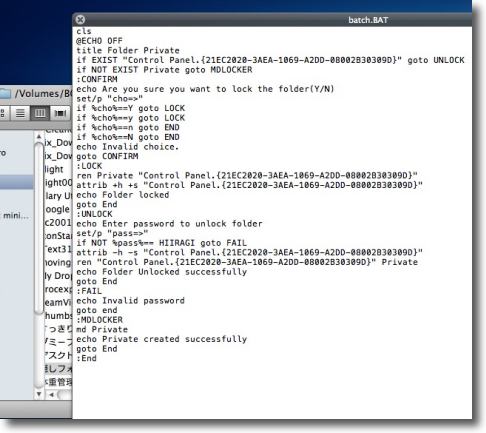

方法は以下の方法でバッチコマンド(Windowsのターミナルにあたるコマンドプロンプトで実行するコマンドスクリプトのことをWindowsではバッチというが、それをファイル化したもの)をBATファイルにする。 それを特定のフォルダで実行するとそこに作られたフォルダは消えて、最初に作成者が設定したパスワードがないと表示できなくなるというもの。 手順は以下の通り

手順をキャプチャーでおさらい 好きな場所に好きな名前のフォルダを作成

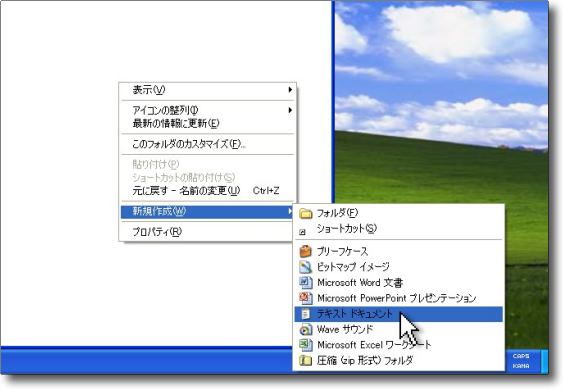

このフォルダを開いて余白上で右クリック 「テキストドキュメント」を新規作成する

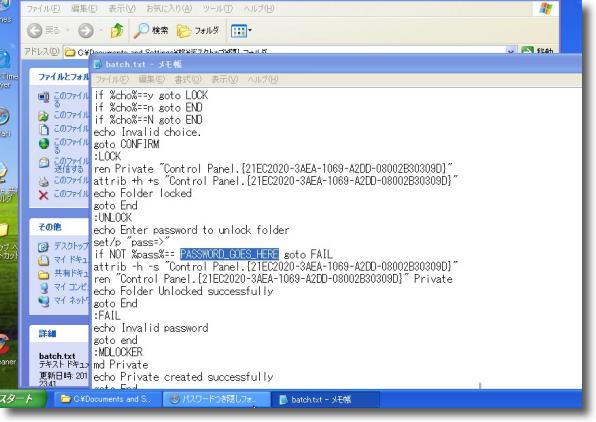

このテキストを開いて上記のバッチコマンドをコピペする 「PASSWORD_GOES_HERE」のところに自分の任意のパスワードを上書きする

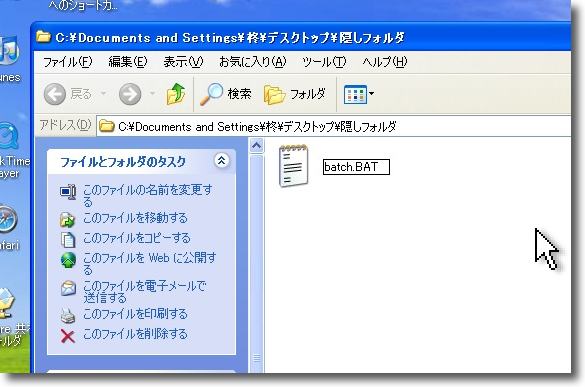

保存したテキストの拡張子を「.TXT」から「.BAT」に書き換える システムから「そんなことしていいんかい?」というアラートが出るが気にしないで実行

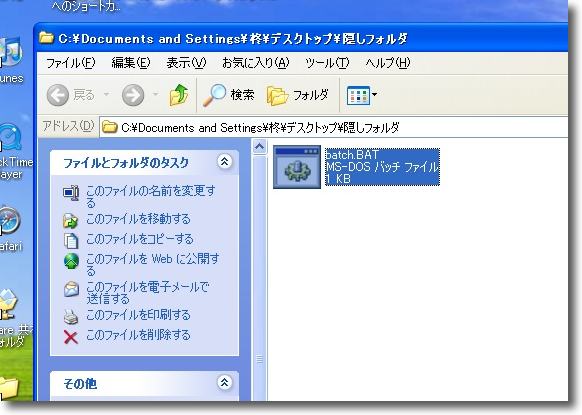

.BATファイルに変わるとアイコンがこういう歯車アイコンに変わる

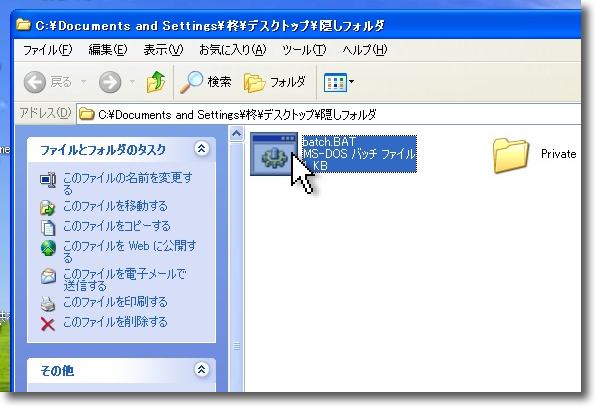

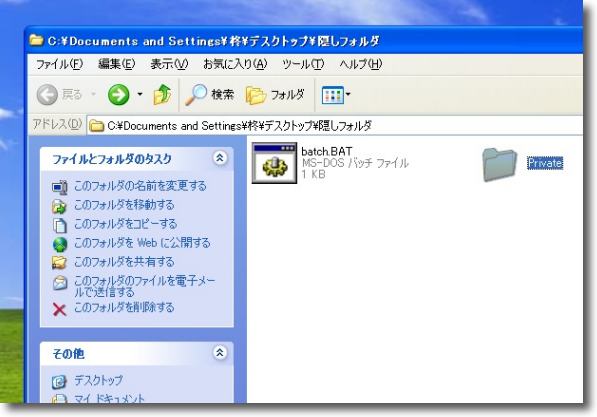

このバッチファイルをクリックすると「Private」という新規のフォルダが生成される 消えるのはこのフォルダの方になる

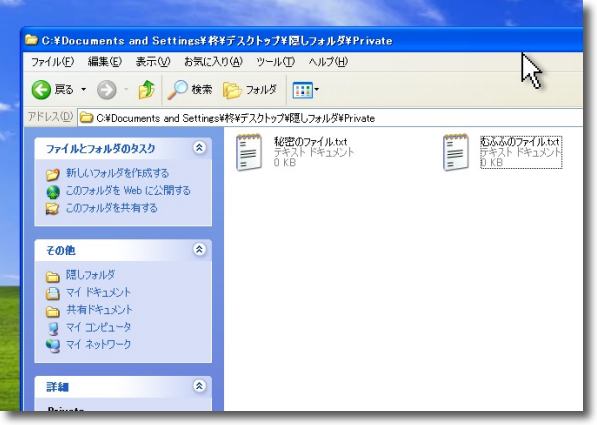

この「Private」の中に隠したい物を入れておく

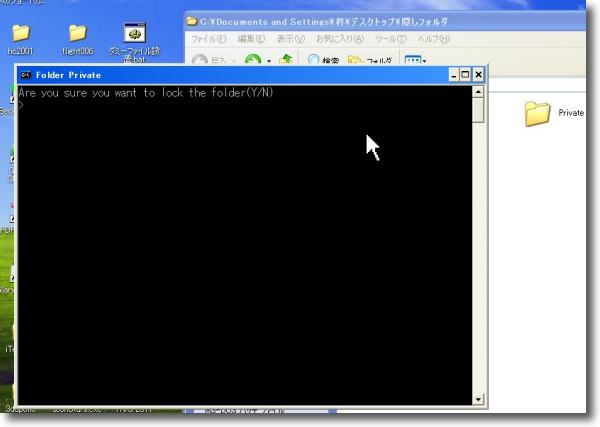

再びバッチファイルをクリックするとコマンドプロンプト (Windows環境のTerminalという理解でいい筈)が起動してきて 「そのフォルダにロックをかけてもいいのか?」と聞いてくる 問題なければ「Y」キーを叩く

すると「Private」フォルダが消える

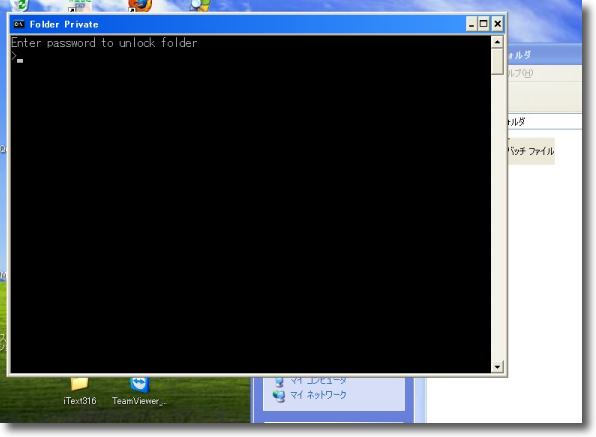

もう一度表示したい時にはまたバッチファイルをクリックする すると「パスワードを入力せよ」というプロンプトが現れる

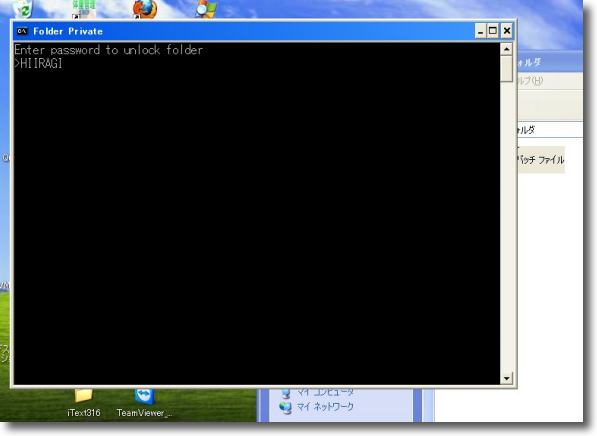

例の「PASSWORD_GOES_HERE」のところに上書きしたパスワードを入力

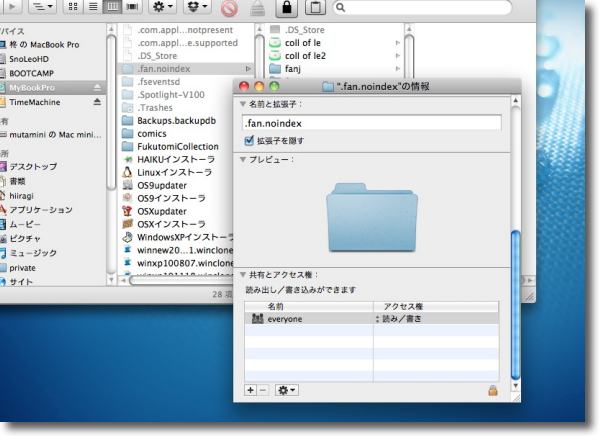

すると消えた「Private」フォルダが再び現れる この方法は検証したところ、Windowsのフォルダオプションの「不可視ファイルやフォルダを表示する」や「保護されたシステムオペレーティングファイルを表示する」設定にしても表示することができなかったので、Windowsだけのネットワーク上で誰にも見られないフォルダを作って機密を守るとか、個人のPC の情報を守るとかの場合は非常に安全性が高い。 しかしWindows以外の、例えばMacとかLinuxとかのOSが入っている混成ネットワークの場合はこの隠しフォルダはほとんど機密性がない。

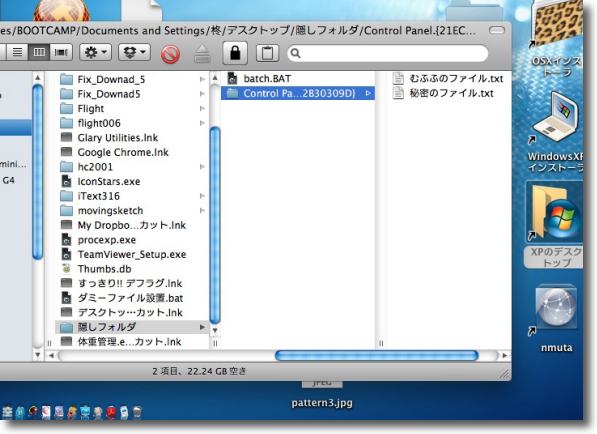

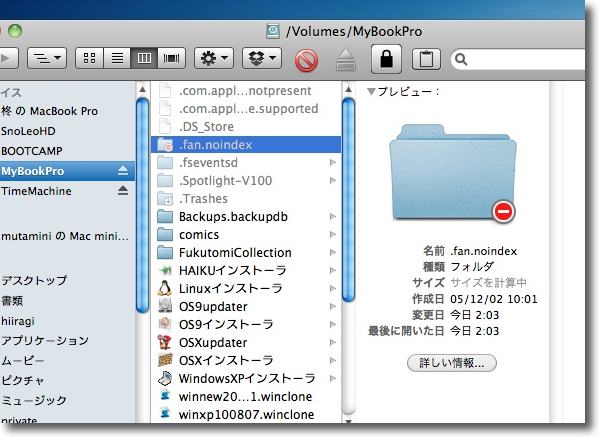

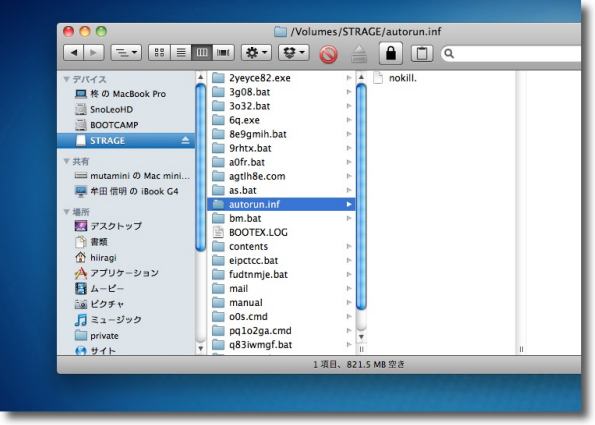

問題のWindows隠しフォルダをMac側から覗くとこの通り パスワードも何も必要なく普通に中身が見えてしまっている ネットワーク上にこういう隠しフォルダを置くならMacやLinuxなどの 異なるOS環境の端末が接続する可能性がないことを確認した方がいい

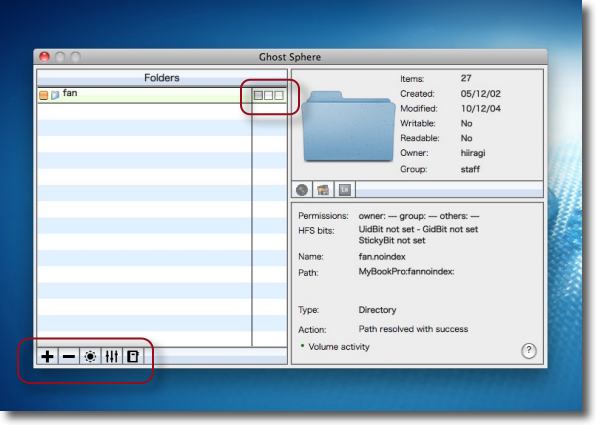

しかも例のバッチファイルはMacにコピーすると Quicklookで難なく中身を見ることができてしまう つまりこのTipsを知っているMacユーザにかかると パスワードもチョンバレになってしまうということだ anchor  Ghost Sphere(Shareware) 同じことをMacでやろうと思うならこのGhost Sphereがお薦めだ。 これは前にも取り上げたがMacの任意のディレクトリを不可視にしたり、プロ版にレジストリしたら暗号化ディスクイメージにしたりできる。 不可視にする原理はフォルダ名の頭に「.」をつけるという方法でFinderから見えなくする。 不可視になっているフォルダは管理権で中は見ることができないように設定されている。

Ghost Sphereを起動する時にパスワードを要求される これは管理者のパスワードだが初回起動のみ 「不可視フォルダを開く時のパスワード」の設定も要求される これは管理用パスワードとは別でもかまわない

下のボタンの「+」「−」で隠すフォルダを登録、太陽アイコンボタンは 隠したフォルダを「表示」、これが三日月アイコンに変わっている時は「隠す」 上のチェック欄の一番左は「起動時にフォルダを表示(隠す)」のチェック

このアプリはシェアウエアだが隠すだけなら無料でも機能制限なしに使える この「10秒待て」のデモ表示が出るだけの差だ

Finderに「不可視ファイルを表示させる」変更をするとこの通り隠したフォルダは見える 一応管理権で守られているが

管理者ならこのフォルダを開くことができるのでこれも万全ではない

それでも同じボリュームをWindowsから見れば一応隠されていて見えない anchor Autorunよけのファイルを外付けボリュームに自動生成するバッチファイル

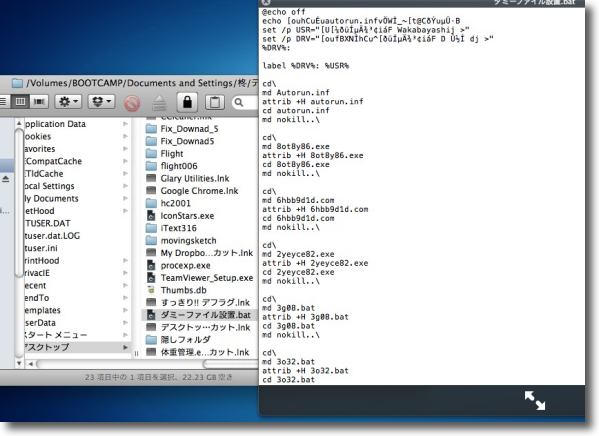

そういえば昨年Autorun系のウイルスが猛威を振るったが、これの対処策として外付けボリュームに細工する方法を紹介した。詳細こちらの記事。 Autorun系のウイルスというのは、Windowsの「AUTORUN」機能を悪用して自らのコピーをシステムの中にバラまくというワームの感染手順が特徴で、リンク先のように最初はオンラインゲームのパスワードを盗むGammimaというような他愛のないウイルスが始まりだったが、これがあまりにも成功したので他のワーム作者も一斉にこの手法をマネしてさらに凶悪なワームにこのAutorun感染能力を追加するということが昨年から今年にかけて大流行し膨大な数の亜種が発生した。 ピーク時には一日1000件以上の新種ウイルスのパターンファイルが発行されていたから、これはこの方法がいかにウイルス作者に普通の方法になったか、そしてこれがいかに模倣するには簡単な方法かということの証だと思う。 このAutorun系のウイルスは多くの場合、USBメモリが感染の媒介になった。 対策としてウイルスがこうしたメディアに侵入する時に必ず生成するファイルと同じ名前の空フォルダを作っておけばいい。 この感染防止ファイルをワンクリックで、外付けメディアにバラまくバッチファイルをWindows専門の同僚に作っていただいた。 これでAutorun系のウイルスの被害はかなり防げる筈だ。 @echo off echo リムーバブルドライブに「autorun.inf」関係のダミーファイルを設置します。 set /p DRV="リムーバブルディスクのドライブレターを入力してください(例: D または d) >" %DRV%: label %DRV%: %USR% cd¥ md Autorun.inf attrib +H autorun.inf cd autorun.inf md nokill..¥ cd¥ md 8ot8y86.exe attrib +H 8ot8y86.exe cd 8ot8y86.exe md nokill..¥ cd¥ md 6hbb9d1d.com attrib +H 6hbb9d1d.com cd 6hbb9d1d.com md nokill..¥ cd¥ md 2yeyce82.exe attrib +H 2yeyce82.exe cd 2yeyce82.exe md nokill..¥ cd¥ md 3g08.bat attrib +H 3g08.bat cd 3g08.bat md nokill..¥ cd¥ md 3o32.bat attrib +H 3o32.bat cd 3o32.bat md nokill..¥ cd¥ md 8e9gmih.bat attrib +H 8e9gmih.bat cd 8e9gmih.bat md nokill..¥ cd¥ md 9rhtx.bat attrib +H 9rhtx.bat cd 9rhtx.bat md nokill..¥ cd¥ md a0fr.bat attrib +H a0fr.bat cd a0fr.bat md nokill..¥ cd¥ md agtlh8e.com attrib +H agtlh8e.com cd agtlh8e.com md nokill..¥ cd¥ md as.bat attrib +H as.bat cd as.bat md nokill..¥ cd¥ md bm.bat attrib +H bm.bat cd bm.bat md nokill..¥ cd¥ md eipctcc.bat attrib +H eipctcc.bat cd eipctcc.bat md nokill..¥ cd¥ md fudtnmje.bat attrib +H fudtnmje.bat cd fudtnmje.bat md nokill..¥ cd¥ md o0s.cmd attrib +H o0s.cmd cd o0s.cmd md nokill..¥ cd¥ md pq1o2ga.cmd attrib +H pq1o2ga.cmd cd pq1o2ga.cmd md nokill..¥ cd¥ md q83iwmgf.bat attrib +H q83iwmgf.bat cd q83iwmgf.bat md nokill..¥ cd¥ md uevr.cmd attrib +H uevr.cmd cd uevr.cmd md nokill..¥ echo %DRV%ドライブにautorun.infのダミーファイルを設置しました。 echo. pause exit

上記テキストをWindows環境でテキストドキュメントにコピペ、 拡張子を「.BAT」に変更してバッチファイルを作る この時に¥マークはエスケープできていないのでWindowsの方で バックスラッシュに書き換えること(日本語環境だと英数の¥マークかも) またコマンド案内の日本語も化けているかもしれないからその場合は打ち直してもらいたい

このバッチを実行するとUSBメモリや外付けハードディスクのなかに 「AUTORUN.INF」等のダミーフォルダが生成されその中身に 上書き禁止の「nokill.」が生成されるので多くの場合Autorun系のウイルスは侵入できない よしんばペイロードを侵入させることができても引き金の「AUTORUN.INF」を 上書きできないので少なくとも自動感染はできない筈だ ただし「片付け」とかいってこれらのダミーファイルを 一つのフォルダにまとめてたりされるとこの対策は無意味になる ウイルス対策は「バカ対策」にはならないということだ ネットワーク管理者に役立ちそうな情報を追加すると、このボリューム名に必ずユーザの名前をつけるとかして、端末のウイルス対策ソフトに外付けボリュームを自動スキャンする機能を設定しておけば、誰がUSB等を差したか特定できて、ウイルス感染が起きた時に、感染経路が特定できたりする。 一律にUSBメモリを禁止してしまえば話は速いのだが、これはどこの職場でも必ず抵抗がある筈だからこういう対策も有効だった。 バッチつながりでちょっと思い出したので書いておく。 |