anchor

アップデートかけてないWindowsPCは相変わらず危険だという話〜AutorunテストUSBメモリ作ってます

昨日WindowsのOSが吹っ飛んでディスクイメージから修復している時に面白いことに気がついた。

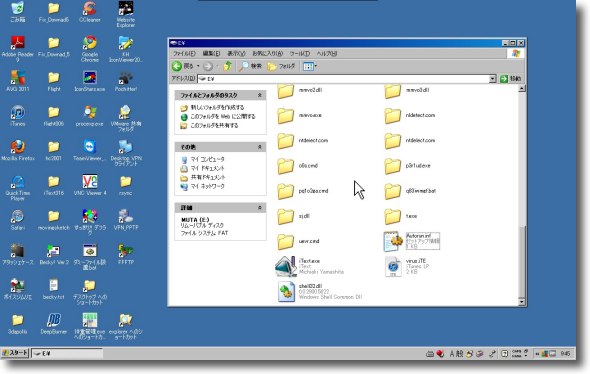

思うところあっていきなり最新環境に復元しないで、昨年、つまり2010年4月にとったディスクイメージからWindowsXPのシステムを復元した。

WindowsXPのSP3で当時の最新パッチが全部あたっているバージョンだ。

この1年前のWindowsXPに久しぶりに引っ張り出してきたAutorunデモ用に作ったUSBメモリを差してみた。

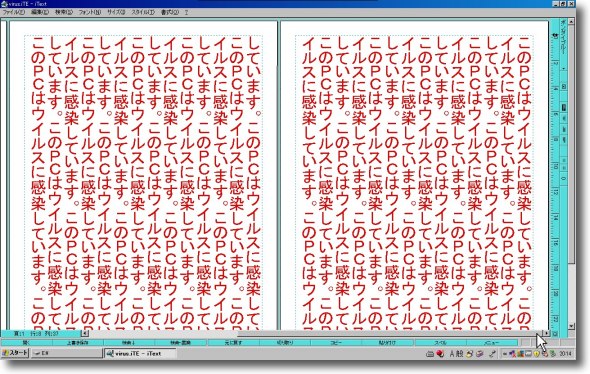

すると最近機能しなくなっていたこのUSBメモリが見事発動してWindowsのデスクトップがこのキャプチャーのようになった。

USBメモリを挿してマイコンピュータのドライブレターのアイコンをクリックすると

メモリが開くのと同時にデスクトップを覆う「感染しました」の文字

これは本物のウイルスではなくちょっとした悪戯でWindowsの

AUTORUN機能のデモのためにテキストファイルで表示している

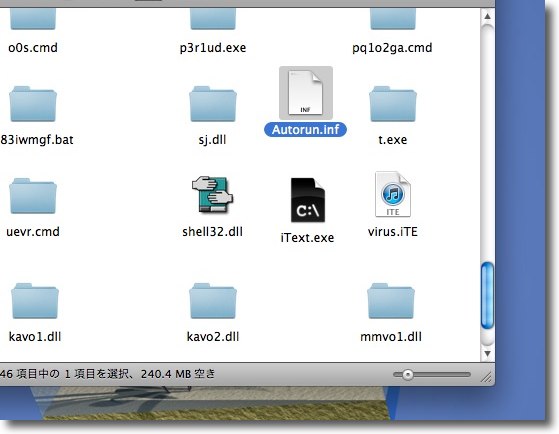

この悪戯の仕掛けは簡単でUSBメモリ最初の階層にAUTORUN.INFというファイルを置いておき

そのテキストを開くテキストエディタアプリをいっしょに入れておけばいい

ここではテキストエディタはiText ExpressWindows版でテキストの拡張子は.ITEになる

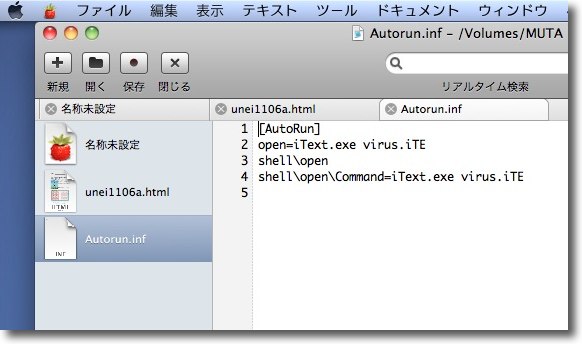

AUTORUN.INFは一種のINIファイルのような簡単なOSの振る舞い記録シートで

文字列はこんな感じのシンプルな表記で動作する

これは『USBメモリをマウントしたら自動実行で「virus.ITE」というファイルを開け

「virus.ITE」を開くヘルパアプリはiText.exeを使え』という意味

今現在の最新版WindowsはVistaも7もXPもこのAUTORUN機能は

無効にされているためにUSBメモリは普通に開くだけだ

これはちょっとした悪戯なんだけど、無意味な悪戯ではなく2008年あたりから大流行したAUTORUN系のウイルスのデモのために作ったものだ。

AUNTORUN機能の脅威についてWindowsユーザなら誰でも知っているものと思っていたのだが、実際はかなり大部分の人がAUTORUNウイルスの実体を理解していなくて、ウイルスをまるでリアルなインフルエンザかなにかの様に混同して「見えない脅威」とかいっている人と多く接したので、ウイルスとは何かというデモでこれを作った。

ウイルスは正しい方法で特定すれば必ず見える姿をしている。

AUTORUNはキャプチャーのようにWindowsの正規の振るまい記録ファイルの.INFファイルに簡単な記述をして指定のファイルを指定の方法で開けという記述をしているだけだ。

そこには

1)(USBメモリなどの)ボリュームをマウントしたら

2)指定のファイルを

3)指定のヘルパアプリで開け

という3つの条件が記述されているだけだ。

AUTORUN.INFの記述の仕方については、Windows関連のサイトで解説しているページがそれこそたくさんある。

これはUSBメモリを挿したら自動的にアプリが起動してディスクをスキャンしたりデモを表示したり、CDを挿入すると音楽が再生したり、DVD挿入で自動的にビデオが始まったりというWindowsの『便利な』機能を実現する目的で置かれていた。

そしてこの仕組みをそのまま利用したのがAUTORUN系のウイルスで、USBメモリ(だけではない、実際はCDRやDVD-R、HDD、iPod、カメラなどのあらゆるメディア、デバイスがターゲット)を挿入するだけでウイルスファイルが自動実行されるという仕組みだった。

キャプチャではテキストファイルをテキストアプリで開いているが、まんまウイルスの自動実行ファイルやペイロードを実行環境で開くというコマンドに置き換えればAUTORUNウイルスの出来上がりだ。

特別なスキルが無くても誰でもマネできる。

だから2008年から2009年にかけてWindows世界でこのウイルスの亜種が大流行したのだ。

キャプチャの通り最新版のパッチがあたっているXPやVista、7ではこのAUTORUN機能は殺されているので、今はこのAUTORUNウイルスは下火になっている。

下火になっているが絶滅したわけではない。

Microsoftは2009年の年末にすべてのサポート中のWindowsは順次AUTORUN機能を殺すパッチをWindowsUpdateで配布するとアナウンスした。

しかし実際にはキャプチャーの通り2010年の4月の最新版WindowsXPではまだAUTORUNウイルスの餌食になる可能性がある。

MicrosoftはこのAUTORUN機能には相当未練があったようで、段階的に対策を施していたがすべて裏をかかれINFファイルで振るまい指定することを禁止して、結局メディアごとに挿入したら何をするかをユーザに自分で選択させる現在の姿に落ち着いたのは最近のことだった。

いつそうなったか調べてみたが正確なところはわからない。

少なくとも2010年の4月以降のことで、多分2010年つまり昨年の夏以降に今の形になったと思われる。

ということは2010年夏以降アップデートを怠っているWindowsXP〜7はいまだにAUTORUNウイルスの餌食になる可能性が残っていることになる。

またすべてのWindows2000、WindowsMeは当然何ら対策がされていないので、ウイルスダダ漏れである。

問題はこの2010年夏以降アップデートがあたっていない筐体(及びWindows2000などの腐ったミルク・・・名言byマイクロソフト)はまだ多数存在するということだ。

ある種のミドルウエア、勘定系ソフト、自動機用のPC、ビデオ編集、再生アプリ専用PCなどは「アップデートすると動作保証できない」という理由でアップデートがあたっていないケースが非常に多い。

しかも「ネットから隔離しておけば安全だ」とばかりに隔離環境のPCにUSBメモリでファイルを渡したりしている。

これで感染事故を起こさない方が不思議で、今私の関係している仕事先の環境でもウイルス騒ぎが起きている。

最近見たものはAUTORUN機能とネットワーク経由で感染するBlasterのような機能を併せ持つ

Conficker

というタイプだった。

これは今でもWindows世界で猛威を振るっているので、注意してもらいたい・・・と書くのも何だか虚しい気がする。

このAUTORNの廃止のアナウンスについて調べていてこういうやり取りを見つけた。

Windows7ではAutoRun無効に、VistaとXPにも順次適用予定 - スラッシュドット・ジャパン

『拡張子を非表示にするのもやめてくれないかなぁ・・・

.scrをダブルクリックで実行してしまう設定もやめてほしいなぁ・・・

hoge.htmlをコピペしようとすると、hoge_filesってフォルダも一緒にコピーするみたいな余計な処理もやめてほしい。。。』

『その頓珍漢な仕様のせいで初心者が挙動を意識しづらいがために攻撃手段になってしまっているという話ね。

便利になる以上に害悪になっている。

そういった意味でAutoRun同様に問題だと思うということです。』

『うーん、 DVD や CD を突っ込んだらとりあえず再生できる、って利便性を享受してる人たちの方が圧倒的に多いと思うよ?

データを記録したメディアを開くにしても、 Windows ならスタート メニュー or デスクトップから /(マイ )?コンピュータ(ー)?/ を開いて、 CD ドライブを開けば…、と考えるかもだけど、例えば同じことを Mac OS 上で、 Linux (Gnome, KDE, etc.) 上で、あるいは触ったことのない他の UI 上で、何の迷いもなく操作できる?

その学習コストを不要にするための機能を、全面禁止にしろ!ってのは、できる人の傲慢じゃないかなぁ。』

『はい。それは全部知っていて、その状況に実際に直面したこともあります。でも私はそんなに困っておらず、それに掛かる手間も大したことないと考えています。

では逆に、それらの機能を全部取っ払ったら、どうなるでしょうか。

〜中略〜

で、つまるところ私が言いたいのは、いろんな機能もデフォルト値も適当に決まってるわけじゃないのよ、と。 Microsoft 自体もいろんな意見は知ってて、さまざまな要因を(少なくとも外側から見て分かる程度には)議論した上で決定を下してる。その結論の前に、「よく言われてる」とか「迷惑がられてる」とか、いくら感覚で主張しても根拠にはならないんです。議論の内容をカバーできる代替案を示せなければ意味がない。

『余計』とか『頓珍漢』とか、いつも根拠なく一刀両断しちゃってない?

一応教える側の人なんだよね?しっかりしようよ。』

これが平均的なWindowsユーザの意識なのかな。

AUTORUN機能なんて10年前に脆弱性になりうると警告された機能を2010年まで引っ張っちゃってウイルスの大流行を許したのに、

「マイクロソフト様が適切に判断してくださるから、その方が正しいんだ」

なんて思考停止したユーザまでいることに驚きを感じる。

それにMacユーザはCDRやDVDを挿入するたびに「学習コスト」とやらに苦しめられていませんから。

Windows式のAUTORUN処理がすべてに勝る方法だと信じ込んでいる人は、せいぜいウイルスもらって楽しんでください。

ていうかBlasterや二ムダを上回る空前の大流行を経験して延べで世界中のWindows機のおよそ3割は何らかのウイルスに感染したという修羅場をくぐったのに、いまだに「自動機能ラブ」なWindowsユーザが、ネットワークから隔離したパッチのあたってないWindows機を専用機環境で運用しているのだ。

原発で「メルトダウン」事故が起きるぐらい不思議でもなんでもない気がしてきた。

以前ここでイカタコ「ウイルス」について取り上げた。

求む!イカタコクラゲフグ『ウイルス』の情報〜なんかヤバそうなニホヒがするのだがいまだに正体が分からない・・・

この時にこのイカタコ「ウイルス」をカッコ付きのウイルスで本物のウイルスではないと分析した。

自己増殖機能がなく、人間の思い込みでファイルを増やしていくのはウイルスではないと思ったからそう書いたのだが、しかし本物のAutrunだってGunmlarだって結局Windowsユーザの思い込みによって増殖している気がする。

その点ではイカタコ「ウイルス」と同じで、Windowsそのものの脆弱性というよりは、Windowsユーザの脆弱性に付け入られている気がする。

ところで、この3点セットの小さなファイルをUSBメモリの最初の階層に入れるだけで、Windows脆弱性テストキットとして使える。

上のキャプチャのように「感染しました」のテキストが表示される人はアウトということになる。

この脆弱性検出キットを希望の方には差し上げます。

勿論危険なファイルでも何でもなく、Windowsの正規の.INFファイルとWindows用アプリとして配布されているアプリと、タダのテキストファイルの3点セット。

しかし上記の通り悪用すれば改造して、ウイルスのエクスプロイトとしても当然利用できる。

この関係は日曜大工の工具で殺人用の兵器だって作れるのに似ている。

こういう場合も「ウイルス配布罪で逮捕」ということになるんだろうか?

2011年6月18日