anchor

求む!イカタコクラゲフグ『ウイルス』の情報〜なんかヤバそうなニホヒがするのだがいまだに正体が分からない・・・

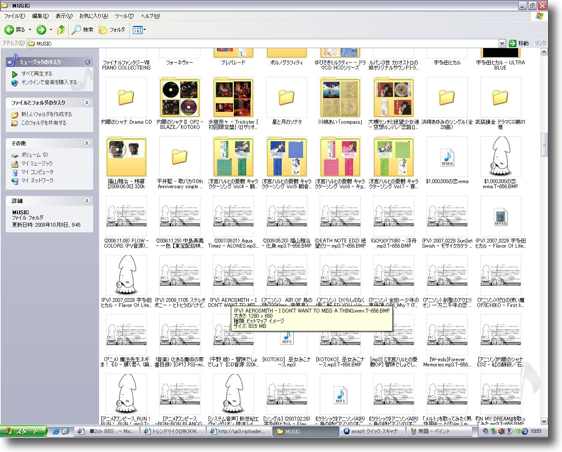

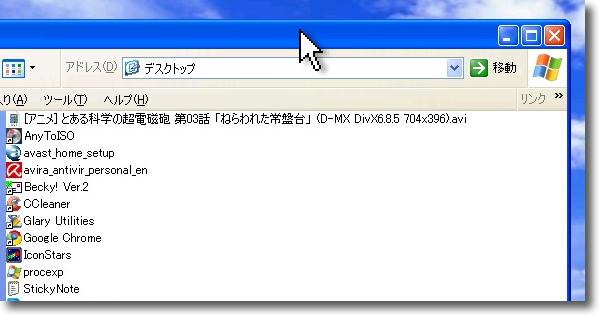

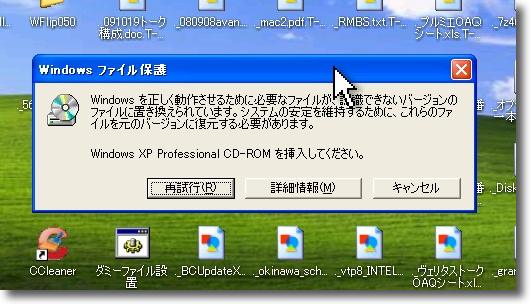

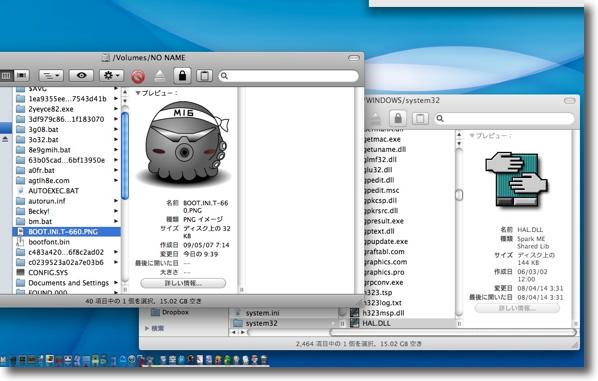

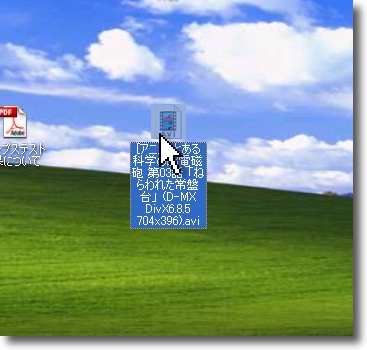

まずは以下のキャプチャーを見てほしいのだが、これが最近一部の特殊アプリ常用者のWindowsユーザがやられて、阿鼻叫喚地獄になっている「イカタコウイルス」のスクリーンキャプチャーだ。

(キャプチャーは下記リンク先の2ちゃんねるまとめブログから転載)

これはWindowsのスクリーンキャプチャ(2ちゃんねるまとめブログより転載)

あらゆるファイルが「イカ画像」に置き換えられている

この「ウイルス」にやられると内蔵ディスクだけでなく、接続しているネットワークボリュームのすべてのファイルが「イカ」の画像に置き換えられてしまう。

jpegやmpegだけでなくドキュメントファイルもシステムファイルもすべて書き換えられてしまうそうだ。

そしてそうなったら勿論もう内蔵ディスクから起動はできなくなるし、一般に消去ファイルはサルベージできるがこのように上書きされてしまったファイルはもう二度とサルベージも不可能だということだ。

なかなか気味が悪い「ウイルス」だと納得いただけただろうか。

しかもさらに気味が悪いのは、実はこれウイルスかどうかもよくわからないのだ。だから「ウイルス」とカッコつきで書いているのだ。

「一部の特殊アプリ常用者のWindowsユーザ」とは要するにWinnyユーザのことだが、これはそういうファイルをもらっちゃったら、Windowsでは誰でもやられる可能性がある。

作者はWinnyやTorrentなどのP2Pユーザに対する憎悪を表明するようなメッセージを添えているが、もしもこういうものをもらったnyユーザからたまたまメールやUSBメモリなどで問題のファイルをもらってしまったら、そういうアンダーグラウンドに手を染めていないWindowsユーザだってやられる可能性はある。

「ウイルス対策ソフトはちゃんと入れているから大丈夫さ」

とか言ってみたって、そのウイルス対策ソフトに引っかからないようだからたちが悪い。

このファイルはもらった時には.AVIなどの拡張子を持っている。

ファイル名は大抵は人気のアニメのタイトルだったり、映画のリッピング風の名前だったりする。

そしてnyユーザがこういうファイルをゲットして、勿論用心のためにPCに入れてるウイルス対策ソフトでスキャンをかけるが特に異常も「感染」アラートも出ない。

最近のnyユーザは、世間で個人情報流出事件が喧伝されていることも知っているし自分たちが危険なことをしているという自覚を当然持っているから、こういうWinnyでゲットしたファイルは必ず右クリックでウイルス対策ソフトでまずスキャンするという癖がついている。

それも用心深いユーザだと、インターナルにインストールしているウイルス対策ソフトだけでなく、複数のネットスキャンサービスでスキャンをかけてからクリックしてファイルを開くという用心深さを持っているようだ。

しかしそれでもやられてしまう。

どうも

.avi

という拡張子は偽装で

.avi .exe

というような細工がしてあったのではというのが通説なのだが、どうやらそうではなくaviファイルはただのラップで、その中味に実行形式のファイルを仕込むことができるような未確認情報もある。

今のところAVIにそういう脆弱性があるという話は聞いたことがないが、もし本当だとしたら大変なことだ。

そしてそういううわさ話も聞かれるくらいこの「ウイルス」は正体不明なようだ。

実はしばらく前からこの話題には注目していろいろトレースしていたのだが、以下のリンク先を見ていただければわかるように、かなりあちこちでスレが立ち、エントリーも書き込まれ各所で話題になっているにもかかわらず、マスコミやITニュースは勿論、セキュリティソフトベンダーのセキュリティレスポンスでもほとんど話題にならないので全く正体がつかめない。

イカ、タコウイルスの記事のリンク先一例

タコ・イカウィルス(?) 暫定まとめ-Birth of Blues

2chまとめブログ クマ速報 - 軽い気持ちでP2P入れたらPCがぶっ壊れた

Winny?- 掲示板 新型のp2pウイルスについての情報をお願いします

強力なコンピューターウィルス 八戸の蛸(たこ) - バビル3世の PC関連 & お勧め映画、書籍等

見た目はかわいいが恐ろしいウイルス! - パソコン修理マニア

ウィルス襲来、殲滅に関する報告|かずのこのブログ

ということで皆さんにお願いなのだが、どこかでこのウイルスをちゃんと特定しているという情報をお持ちならお知らせいただきたい。

というかこれは本当にウイルスなのかという情報も含めて、ご存知の方はお知らせいただければ助かる。

ウワサはたくさん飛び交っているのだが、それも結構な期間ウワサになっているのだが、どこからも公式発表がないというのがよくわからない状況だ。

ひょっとしたら私が見落としているだけなのかもしれないので、

「ここに行けばちゃんとした情報があるよ」

という情報をご存知の方がおられたらご教授願いたい。

よろしくお願いいたしますm(_ _)m

2009年11月5日

anchor

タコ「ウイルス」をゲット、テストしてみた〜これは引っかかるヤツが悪いといってしまうと身もふたもないのだが・・・

先日ここでも「イカタコクラゲフグ『ウイルス』」の情報を求めたところ、お仕事仲間から

「タコウイルスゲットしましたので差し上げます」

ということで検体をいただいた。

このイカタコクラゲフグ『ウイルス』についてのウワサはこちらを参照。

2009 年 11 月 5 日

求む!イカタコクラゲフグ『ウイルス』の情報〜なんかヤバそうなニホヒがするのだがいまだに正体が分からない・・・

いただいたタコ「ウイルス」は先の2ch系ウワササイトのサンプルのタコ「ウイルス」とは別種で、どうやら相当亜種が増えているらしい。

これがなぜ.aviとして入ってきてWindowsユーザが皆手もなくやられるかが知りたかったのだが、調べてみて確かになるほどと思った。

これの特徴は

1).aviファイルを偽装した.scrファイル(実行ファイル)であること

2)Windowsファイルシステムの拡張子表示の弱点を利用して拡張子を偽装している(拡張子をチェックする習慣のあるユーザを出し抜く意図あり)

3)それ自体は単なるスクリプトであり、自分で実行環境に感染したりコピーをバラまいたりできない

4)つまり厳密には「ウイルス」ではなく単なるスクリプトなのでウイルス対策ソフトには引っかからない

5)主にWinny、Torrentなどのファイル共有ソフトを媒介に流通しており、ファイル名は人気アニメや映画などをリッピングした風のタイトルになっている(ケースが多い・・・今後例外も出るかも)

6)また.aviファイルを偽装するためにそれなりのファイルサイズになっていて、無意味な映像もバンドルされている

7)クリックで起動するとWindows Media Playerが起動して、その無意味な短い動画を再生するが、それは見せかけでその背後でどんどん実行ファイルは作業を進行させている

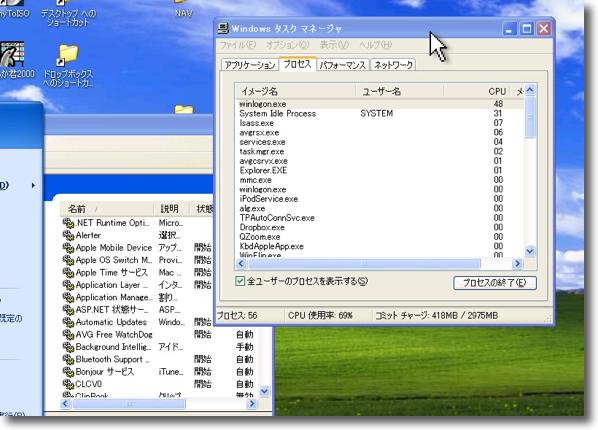

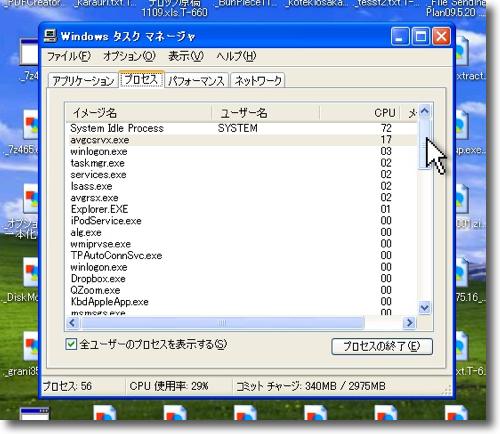

8)「winlogon.exe」というプロセス名がフルアップしている

またよく見ると同名のプロセスが2つ起動している(あまり動いていない方が本物でフルアップしている方はプロセス名を偽装していると思われる)

9)終了しようとすると「lsass.exe」というプロセスがログアウトを拒否する

結局強制終了することになる

10)もとの偽装.aviファイルを削除して再起動してもまた「タコjpegバラまき」プロセスが始まって最終的にはシステムも起動できなくなってしまう

11)システムを破壊するように思われたが、実際にはシステムファイルで置き換わるのはごく一部だけ

それでもユーザファイルは全滅するので被害は甚大

12)やられたあとでその起動ボリュームに外からウイルススキャンをかけてもやはりウイルス様のものは見つからない(System32の中のlsass.exeがプロセスの実体で、やはり単なるスクリプトだからウイルス対策ソフトは反応しない)

13)ファイルを削除するウイルスと違って上書きしてしまうので、感染後のデータのサルベージはおそらく不可能

ということになる。

ここまでなぜ「ウイルス」とカッコつきで書いていたかおわかりいただけたろうか。

厳密にいうとこれは作業を自動実行するスクリプトで、ウイルスとはいえない。

マルウエアではあるが、そういう理由なのでウイルス対策ソフトでこれを防ぐことはできない。

ただ大事な点は、この「ウイルス」は一般のウイルスやワームと違って自分で感染活動をすることができないので、出元が怪しいファイルをもらってしまわないように気をつけるということで防げると思う。

端的にいえばWinnyなどのリスクが高いソフトは使わないことだ。

Torrentは有用なファイルの共有にも使われているが、出自がしっかりしたファイル共有者はMD5ハッシュ値も配付しているので、そういうもので怪しいファイルでないか確認するという方法をお薦めする。

ただし、Winnyを通じなくても手渡しで、こういうファイルを渡すことは当然できるので相手に悪意がないかを見極めることはどんな場合でも必要になる。

もうひとつ重要な点はこれ自体は単なるスクリプトだが、これを隠れ蓑にして別のワームのエクスプロイトと組み合わせたり、ペイロードに別のものを組み合わせるということができるんじゃないかという気がした。

つまり今のところはWinnyユーザをターゲットにした他愛もない「いたずらソフト」だが、Winnyユーザをダシにして最終的には会社などのネットワークを全滅させたり、管理権を乗っ取ったり、それで重要情報を抜いたりというように悪用される可能性も感じた。

これも相当亜種が出回っているようだし、巷でウワサになっている「イカタコクラゲフグ」などの多数の亜種の全部が、これと同じ原理なのかもわからないのだが、とりあえず.aviそのものに細工をされる可能性は今のところなさそうなので、ちょっと安心している。

ただしファイル共有ソフトユーザは安心してはいけない。

というより「もうWinnyはヤメレ」といいたい。

Windowsでファイル共有ソフトなんか使っているのは自殺行為だと思う。

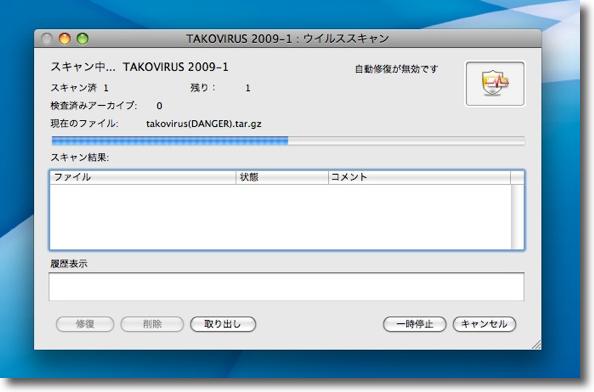

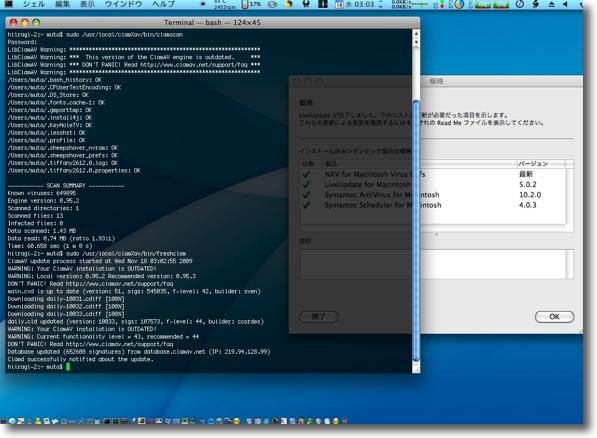

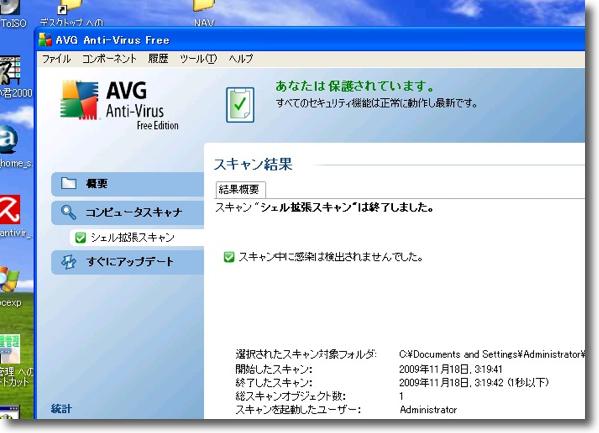

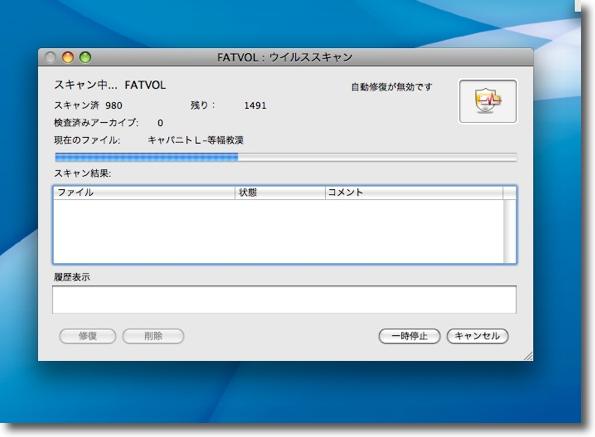

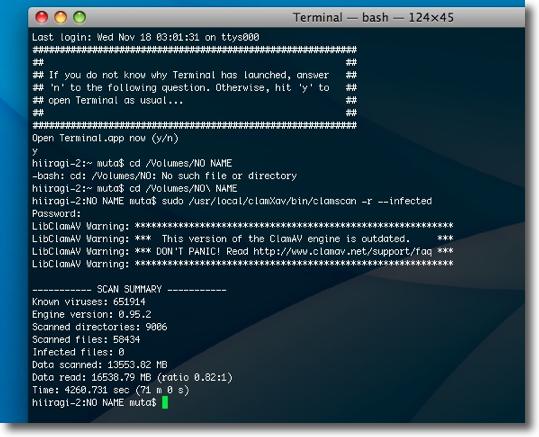

タコ「ウイルス」をテストするに先立ってシマンテックアンチウイルスの

ウイルス定義ファイルを最新にしてスキャンをかけてみた

しかし何ら「感染」は無いという結果が出た

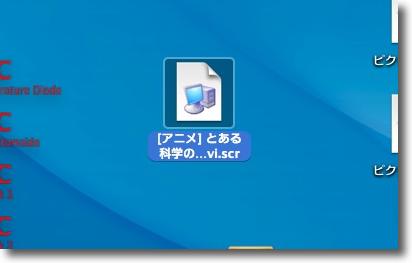

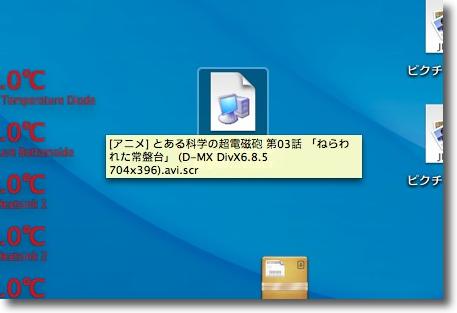

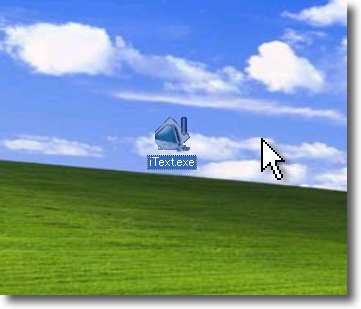

問題のタコ「ウイルス」はMacで見ると明らかにWindows実行ファイルのアイコンがついている

ファイル名を確認するとリッピングコンテンツ風のタイトルの最後が

.avi.scrという二重拡張子になっているのがわかる

ところがWindowsで見るとこの拡張子が.aviに化ける

どういう仕掛けなのかAVIアイコンまで貼付けてある

リスト表示で見てもやはり.aviに見える

最近のnyユーザも馬鹿ではないからダウンロードしたファイルの

拡張子を必ず確認する習慣は広まっているようだが

これはそういうnyユーザを出し抜いてやろうという意図がアリアリだ

もう一度ウイルス対策ソフトで止められないかテストするために

ウイルス定義ファイルを最新版にする

ClamAVは念のためにTerminalから更新

シマンテックアンチウイルスとClamXavでスキャンをかけたが感染はないという結果が出た

さらにWindowsのAVGでもスキャンをかけてみた

こちらも問題無し

普通ここまでやれば「問題無いようだから中味を見てみよう」と考えるだろう

最近のnyユーザは複数のウイルス対策ソフトでファイルを

スキャンするという習慣も身につけている

しかしそれも出し抜かれているということだ

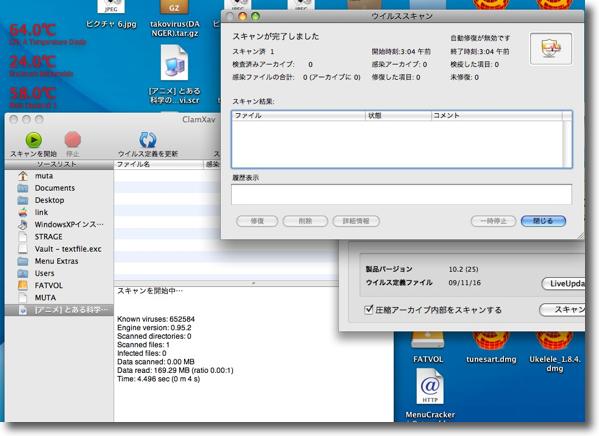

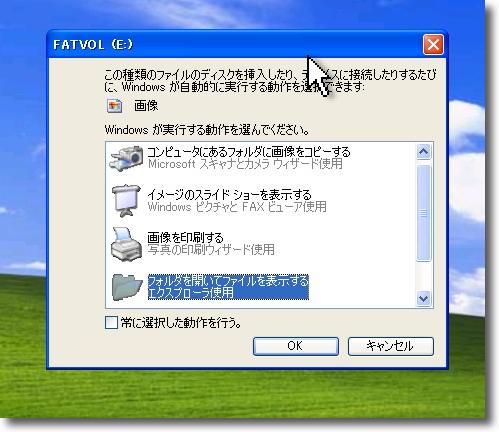

ここでテストのためにこの時にもしUSBなどで外付けハードディスクを

マウントしていたらどうなるかも見てみることにした

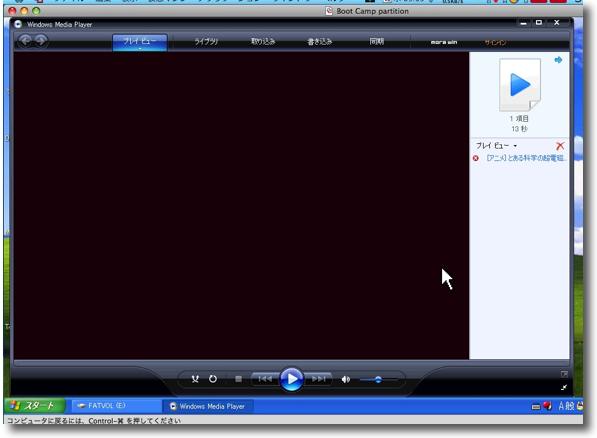

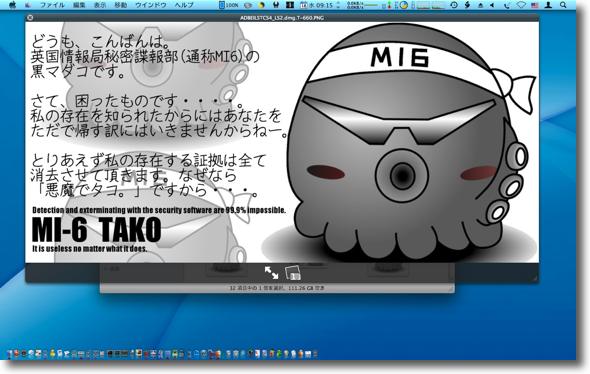

例のaviファイルとおぼしきファイルをクリックすると

一応Windows Media Playerが起動してきてモヤモヤっと

画像らしきものをちょっとだけ表示する

そのあとは何も起こらない

しかし注意深いユーザなら猛烈に外付けハードディスクに

ディスクアクセスしていることに気がつくだろう

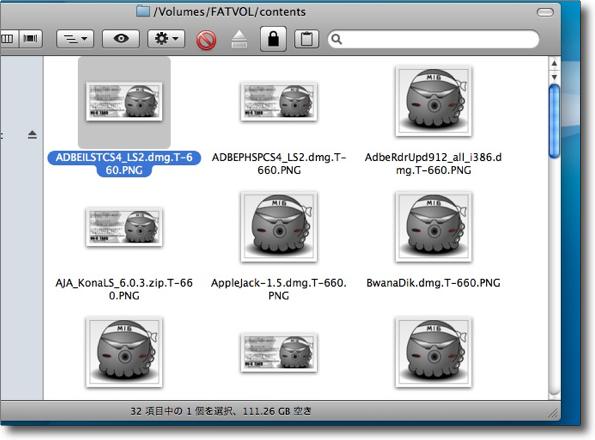

外付けハードディスクを開いてみると中味はもうこうなっている

ウワサ通りjpegやmpegだけでなくバイナリも何もかもやられている

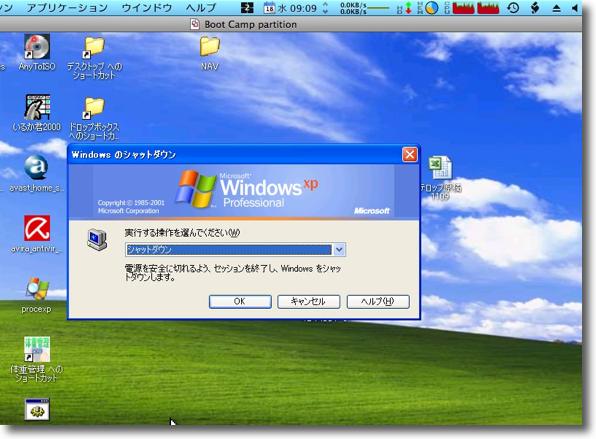

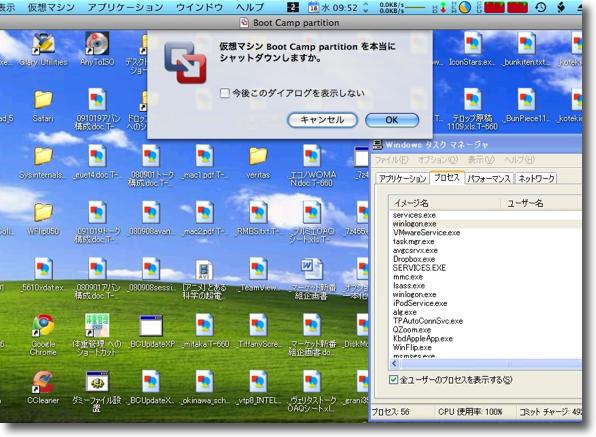

普通の人はここで異常に気がついて慌ててシャットダウンをトライするに違いない

しかしなぜか「反応しないプロセス」があってシャットダウンはブロックされてしまう

結局強制終了するということになる

私はVMWare Fusionのメニューから「ゲストのシャットダウン」をかけたが

実機ならコンセントをぶち抜くということになると思う

ホストのMacのCPU表示がフルアップしていることに注目

先ほどの外付けハードディスクをシマンテックアンチウイルス、

ClamXavでスキャンをかけるがやはり何も出てこない

しかしその中味はWindowsのエクスプローラからも見えた通り全部消えている

画像や動画ファイルだけでなくバイナリもその他ファイルも全部これに変わっている

このメッセージが以前のタコウイルスではWinnyに対する敵意が感じられるメッセージだったが

これは全くの愉快犯としか言いようがない

ことの発端になった偽装AVIファイルをMac側から削除してもう一度Windowsを起動してみた

起動には成功したがまたプロセスがフルアップしていることに気がつく

「ウイルス」に入り込まれた状態だと思われる証拠にタスクマネージャを開くと

「winlogon.exe」というプロセスがフルアップしているのに気がつく

しかも同名のプロセスがもうひとつ起動しているのがわかるだろうか

そうこうしているうちにデスクトップがPNGだらけになってきた

デスクトップの不可視ファイルもどんどんタコ画像ファイルに置き換わっているからだと思われる

このようにシステムファイルも見境なしに削除されてしまう

デスクトップに置いていたフォルダを開くと中味はもうこの通り

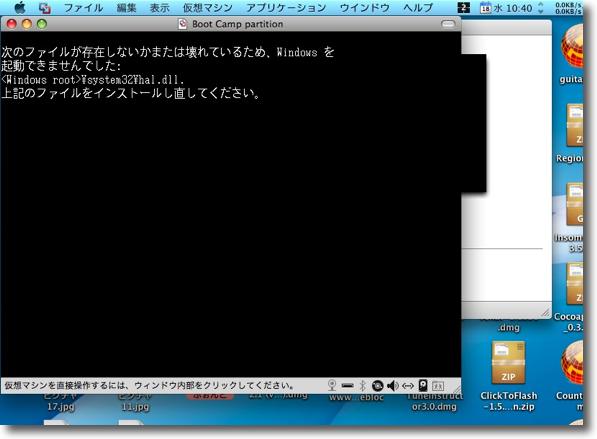

このような表示が出るとシステムの起動に必要なファイルもやられていると思われる

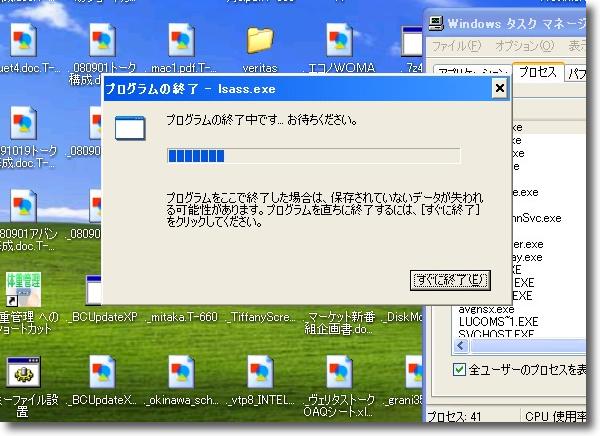

ここで再度シャットダウンをかけることにした

もうシステムはいうことを聞かないのでVMWare Fusionから

「ゲストをシャットダウン」で終了をかける

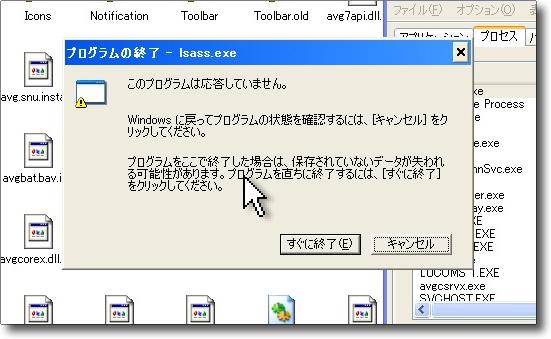

この時に執拗にログアウトを止めるプロセスがある

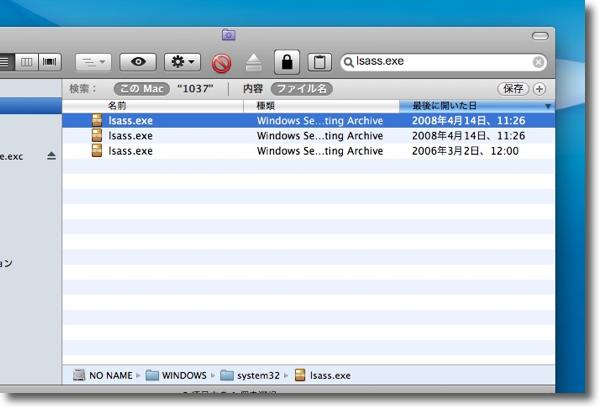

このlsass.exeが「反応していません」という表示を出してログアウトをブロックする

勿論その間にもどんどんバックグラウンドではファイルが消されている

このlsass.exeがプロセス名を詐称して活動しているに違いないと考えてあとで実験をしてみた

再度BootCamp全領域をClamAVでスキャンをかける

動作が確実なのでTerminalからかけてみたがやはりウイルスらしきものは出てこない

再起動をかけるがWindowsはdllの不適合で起動できないという表示を出して止まってしまう

Windows単一の環境だともうここで完全にパニクってしまうかもしれない

まず悪さをしている張本人だと思われるlsass.exeをMacから探してみる

3つあるがこの場合WINDOWS¥System32の中にあるlsass.exeが怪しいと思われる

そこでバックアップ先のディスクイメージから同名ファイルと置き換える

Cドライブの第1階層にある「BOOT.INI」というファイルもタコファイルに置き換えられている

またアラートにあったHAL.DLLはWINDOWS¥System32の中にあるので

これらもバックアップのものと置き換える

これでやっとシステム自体は復帰した

やはり起動中のシステムファイルやアプリのバイナリまでは削除できないらしい

しかし大部分のファイルやアプリは削除されたあとで

システムが復帰しても結局できることは何もない

今度はwinlogon.exeというプロセスは

一つだけ起動していてCPUもほとんど喰っていない

これが正常な姿なのだろう

こんな大変な時でもDropboxはちゃんと動いてくれたので

Windowsのフォルダのすべてのタコファイルをwebにアップロードしてくれて

MacのDropboxのフォルダもきっちり全部タコファイルに書き換えてくれた

ここにもし重要ファイルを入れていたりすると使っているパソコンが

全部連鎖的にやられるという悲惨なことになるというオマケつきだ

このようにいかなる段階でもウイルス対策ソフトのスキャンでウイルス性のプロセスは発見できなかった。

「ウイルス対策ソフトを入れているから大丈夫」

とか言っている人達にはよくこの事実を見てもらいたい。

ウイルス対策ソフトだけではこのマルウエアは止められないし、ごく一部のウイルス対策ソフトは対応しているみたいだが単なるスクリプトだからいくらでも亜種は作れる。

ただ感染ルートはすべてユーザが自分の手で入れて自分でクリックして起動するというプロセスが必要で、

自律的に感染することはできないので感染力は強いとはいえないが、それでもWinnyなどをやっている人はハイリスクグループだということは間違いない。

そういう人達が気がつかないで持ち込んで、会社のネットワーク上のサーバを全滅させるなんてこともあり得ないとはいえない。

そうなった時に

「ウイルス対策ソフトも入れていたしファイアウォールも立てていたのに」

と訝しむことになるだろう。

その可能性を感じたのは、内蔵ディスクよりも先に外付けハードディスクやネットワークボリュームの方を優先的に破壊するように設定されていることに気がついたからだ。

そういうシチュエーションを想定して、まず外部のボリュームから先に破壊するという考え方になっている。

このすごい悪意からあなたは自分を守れるだろうか。

2009年11月18日

anchor

タコウイルスの拡張子偽装のメカニズムもわかった〜のだがやっぱりWindowsって安全に問◎▼×$?★♂∫・・・

先日気になっていたタコウイルスの検体を入手してその仕組みも大体わかったのだが、この「ウイルス」の一番気持ち悪いところは拡張子を偽装しているというところだった。

未確認情報で.aviをエンベロープのように使って、その中に実行形式にファイルを仕込むことができるのだ・・・とかつぶやいている御仁がいたが、そういうものはまだ確認できない。

もしそんなことができるなら大問題で、今のところセキュリティ的に安全だと思われる.aviや.movなどの形式のファイルの安全性を全部見直さなければいけなくなる。

パソコン世界の安全基準の根幹を揺るがすような話だが、今のところそういうものを確認できない。

それで予想では、昔よくあった

.avi .exe

というようなスペースを空けて本当の拡張子を隠しているのじゃないかと思っていたが、Macから問題のファイルを見ているとスペースを入れているような様子もなく、普通に.avi.scrというように二重拡張にになっているだけだ。

これはどういうことか調べていてこちらのページの記述に出会った。

ひまぐらま-実行形式拡張子 「 .scr 」

要するにWindowsの世界では拡張子表示にしても未登録の.dmgなどの拡張子は表示されるが、.scrのようなスクリーンセーバの拡張子は隠される。

しかもexeが実行ファイルの拡張子だというのは皆知っていることだが、他にもいくつも実行形式の拡張子があるというのは案外知らないんじゃないだろうか。

しかし.exeと.scrは実際には拡張子が違うだけで中味は全く同じだということだ。

その証拠に.exeファイルの拡張子を.scrに書き変えても普通に動く・・・(゜Д゜)

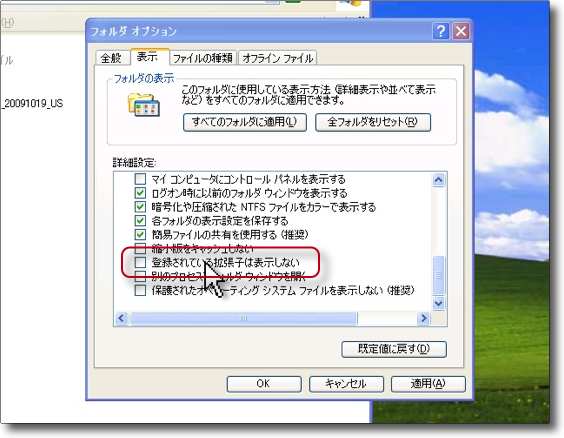

フォルダオプションの設定で、「登録されている拡張子は表示しない」という設定が入っていると、この.scrは隠されてしまうからこういうことが起きるのだが、これがこのウイルスでは狙われたわけだ。

初心者はこういう未登録の拡張子を見て「確認した気なっている」ということもあり得る。

ダウンロードしたファイルに普通に「.avi」の拡張子がついていたら初心者は安心してしまうだろう。

初心者は

「ちゃんと拡張子は確認しました。.aviになっていました。なのにやられてしまいました」

というだろう。

上級者が

「こんなウイルスに引っかかるヤツがバカなのだ」

といっている記述をあちこちで見かけたが、でもシステムのデフォルトの設定がそうなっているのだ。

初心者が馬鹿だからというのはちょっと酷すぎないだろうか。

私は知らなかった。

私も初心者だが・・・

こういう初心者には安全管理ができないようなインターフェイスそのものにやはり問題があると思う。

少なくとも.exeや.scrも未登録の拡張子も扱いをいっしょすべきだ。

拡張子なんて隠すか見せるかのふたつにひとつで、それ以外の細かい設定なんて混乱するだけで無用だと思うのだが、そういうもんじゃないのだろうか。

そして拡張子はデフォルトですべて表示する設定にしてほしい。

これはMacでも同じことだが・・・

とにかく、そういう「欠点」を突かれてWindows初心者は今日もイカタコクラゲフグの犠牲になっているわけだ。

おめでたいことである。

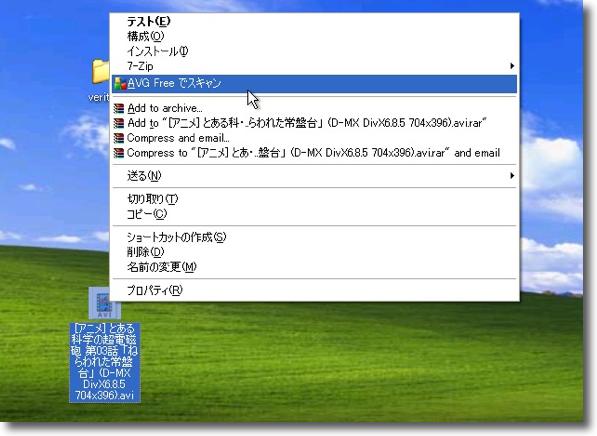

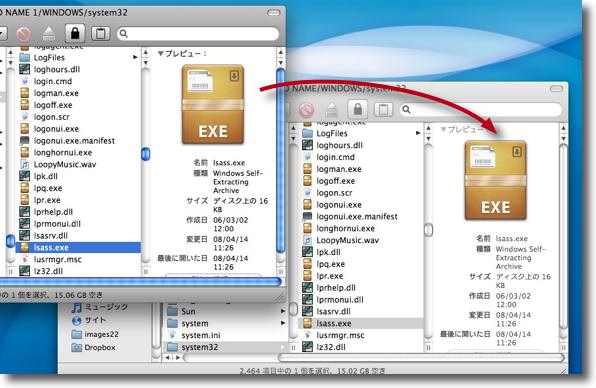

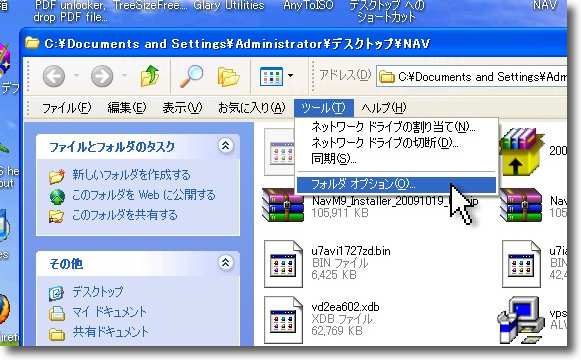

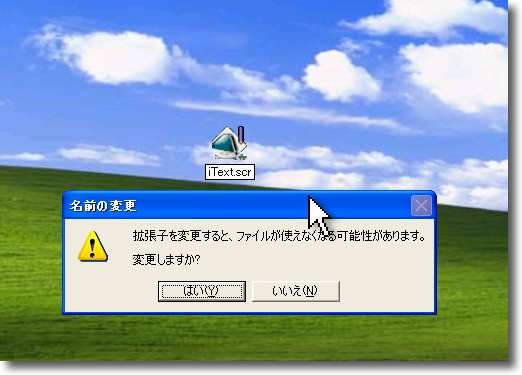

先日確認したタコ「ウイルス」の拡張子がちゃんと表示されている

どうやったかというとエクスプローラのツールから「フォルダオプション」に入る

そこで「登録されている拡張子は表示しない」のチェックを外すとすべての拡張子が表示される

そうすると上記のように偽装拡張子の下に.scrというスクリーンセーバの拡張子が現れる

上記チェックが入ったデフォの状態だと、偽装の.aviは残って.scrは消える

ややこしいのは未登録の拡張子はこの状態でも見えるので

初心者はそれを見ているケースがあるということだ

拡張子はすべて隠すかすべて表示するというふうに単純化してほしいものだ

こういうデフォルト設定で「一部だけ拡張子が隠れる」というのは私も初めて知ったが

Windows上級者がこの手のウイルス感染者をバカにする理由がわかった

しかし初心者でも安全管理が問題無くできるインターフェイスでないと意味がない

と考える私は「所詮、発想がマカ」ということになってしまうのだろうか

この.scrが隠れる設定がいかに問題が大きいかをテストする

ここにiTextというMacでも愛用しているテキストエディタがある

Windows版の拡張子はアプリなので.exeだ

この拡張子をスクリーンセーバの.scrに書き変える

当然システムは「そんなことして動かなくなっても知らんぞ」というアラートを出す

しかし拡張子を書き換えたiText.scrは問題無く起動した

つまりこの方法で実行ファイルの拡張子を隠すことができるし

簡単に偽装することもできるということだ

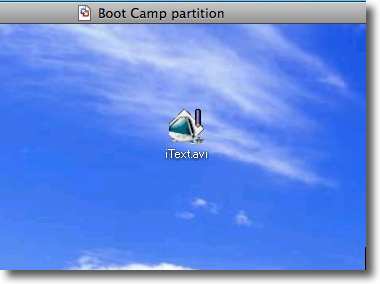

先ほどのフォルダオプションの設定を戻したらiTextも.aviファイルに偽装できた

このアプリのアイコンリソースにAVIのアイコンを貼ればもう見分けがつかないだろう

こんな偽装は初心者でも簡単だ・・・引っかかるヤツがバカだといわれればそうかも・・

ともかくWindowsを使っている人は仮想マシンだろうがBootCampだろうが

上記のフォルダオプションの設定を今すぐ変更することをお薦めする

そしてクリックする前に拡張子を確認すること・・・身を守る方法はこれしかないと思う

2009年11月19日