2009 年 8 月 21 日anchor  TimeMachineEditor(Freeware) Leopardの目玉機能のひとつ「Time Machine」のバックアップ頻度を細かくエディットできるアプリ。 Leopard(OS10.5)のメインのバックアップ機能であるTime Machineはすでに私も多くの恩恵を受けている。 こういう自動バックアップを起動ボリュームの全域で実行するバックアップアプリというのは、別にこのTime Machineが初めてというわけではない筈だが、やはりこのTime Machineのユニークなところは、あたかもタイムマシーンで過去に戻るようにシステムもユーザ領域も過去の好みの時点に戻すことができるという自由度が、これまでの自動バックアップソフトとは全く違う使い勝手だという点だ。 全域戻すこともできるし、ユーザ領域の特定のディレクトリだけ指定して戻すこともできる。 ただある種の人にとってこのTime Machineのバックアップ機能は、過剰なスペックだとも言える。 もっと細かいことをいえば写真などの画像処理をする趣味の日曜日は細かいバックアップを取ってくれるとアンドゥの替わりになって助かるが、平日は会社で作ったワードなどのバックアップがあれば充分なので、細かいバックアップはディスク容量の無駄・・・というような事情もあるかもしれない。 そういう個人の細かいニーズに応えるべくバックアップの更新頻度を変更したり、曜日ごと、週ごと、月ごとにバックアップを取る回数、時間を設定できるアプリがこのTimeMachineEditorということになる。 Time Machineの唯一の不満点はこれなので、こういう細かい設定ができるのならもうバックアップはTime Machineにオマカセということにしてもいいと思う。 <後日追記> ここらは多くの人が誤解しているところだが詳細はこちらに書いた。 参照してもらいたい。 WinからMacに乗り換える時の疑問8

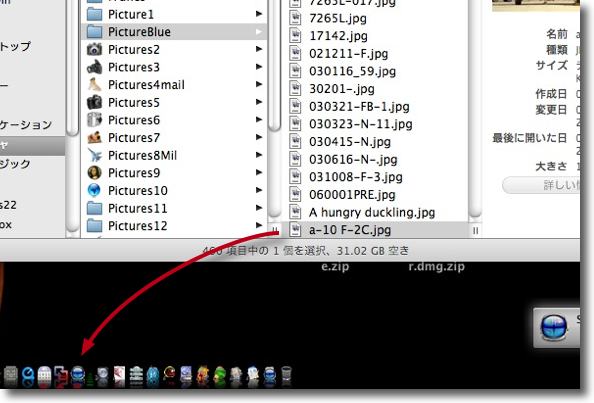

TimeMachineEditorを展開するとこんなキレイなディレクトリに入っている なかなかキレイだと思ったので思わずスクラップした

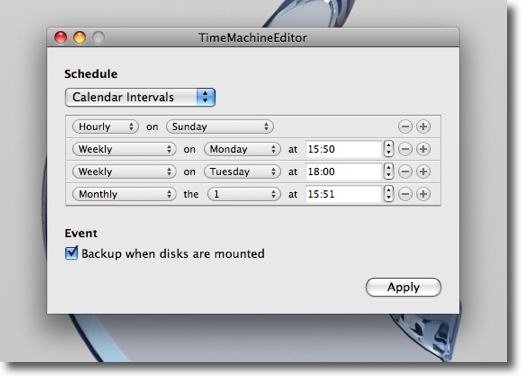

Time Machineのバックアップは通常1時間に1回だがそんなに頻度が要らない時がある その場合に向けてバックアップを取るインターバルを調整できる

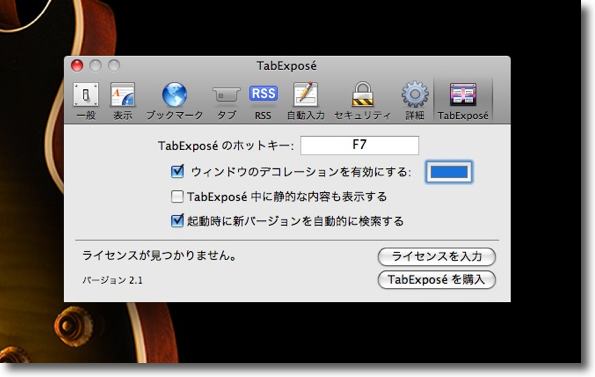

また曜日ごと、週ごと、月ごとにどれくらいの頻度で、 あるいは何時にバックアップを取るかも細かく設定できる Macの使用状況に合わせて調整できるのでディスク容量を 無駄にしないで効率よくバックアップが取れそうだ anchor パスワードの定期的変更は意味があるか最近はてなあたりを震源地に「パスワードの定期的変更は意味があるか?」という話題がちょっと盛り上がっていた。 その中で面白いと思ったのはこちら。 私の職場でもネットワークに繋がるパソコンは検疫サーバのセキュリティポリシーで30日ごとにパスワードを変更することが義務づけられている。 それで結論を先に書くと私もこのパスワードを定期的に変更するという「セキュリティ対策」はほぼ無意味で、「ちゃんと対策やっています」というアピール以外に何の役にも立たないと思っている。 多分こういう対策を支持する人の言い分は大体こういうことに集約されると思う。 まず前者の言い分の間違いは、パスワード漏洩による悪用の対策だというのならパスワードの変更サイクルは90日というのは長過ぎる。 多分そういう情報をつかんでから数十分から数時間のうちにやりたいことをやってさっさと撤収するだろう。 だからそういう目的のために、パスワードを変更するのなら90日とか30日とかのサイクルではなく、数分とかいうサイクルでパスワードを変更しないといけない。 以前スウェーデンのモバイル事情を取材した時に、エリクソンやノキアのケータイ向けにパスワードジェネレータを開発しているRSAセキュリティスウェーデンを取材した。 ここまでやればパスワードを盗まれた場合の安全対策にはなるだろう。 ただこの方法はちょっと問題がある。 「ウープス!」といっていたのが印象的だった。開発者でも扱いにくいこのパスワードシステムが、一般のシロウトユーザにすんなり受け入れられるとは到底思えない。 こういうことでセキュリティの精度が下がってしまうというのも問題だ。 この対策は機器の使い勝手を悪くするだけで、大して安全には寄与しないということがこれで明白だと思う。 もう一点の言い分だが、 総当たり攻撃に180日かかるというのは最大で180日という意味で、必ず180日かかるという意味ではない。 10万個の組み合わせを最初は 最初の5%攻撃が終わった時点でパスワードが変更されたら、どういう影響があるか? 5万総当たりを攻撃を受けた時点で90日目のパスワード変更をするとしたら確率はどうなるか。 95%攻撃を終えたところでパスワードが変更されたらこれは有効のように見える。 攻撃に180日かかる組み合わせを90日で変更するのでは、そんなに確率に影響がない。 これをスマートに数式で表現できればいいのだが、要するにパスワードを変更することで総当たり攻撃をかわすことができるかというと、大した確率の差にはならないということを言いたかったのだ。 パスワードを頻繁に変更するのは一見決定的な安全対策のように見えるが、よくよく考えてみるとそんなに安全性が向上しているわけでもない。 事実私の職場環境の30日パスワードルールも皆今月の1日の日付をパスワードにしたりしている。 定期的なパスワード変更なんてルールはどう運用しても結局有効性に疑問が残る。 2009 年 8 月 22 日anchor  TabExposé(Shareware) SafariのタブをExposéのようにサムネイル状にデスクトップに散らして表示する名前のとおりタブのExposéインプットマネージャ インストーラの指示に従ってインストール一発で、あとは次回Safariを起動した時から機能が使える。 デフォルトではF7キーを叩けば開いているタブが全て表示される。 Exposéする時のキーも選べるし、Exposéサムネイルの上にタイトルバーのようにつくデコレーションの色も変えられる。 私の場合は常時30個以上のタブを開きっぱなしでSafariを使っているので、あまり実用的とも言えないがタブは4〜5個位しか開かないという人なら、充分実用的に使える。 ツールバーのカスタマイズでツールバーにTabExposéボタンも追加できるので、メニューバーからもツールバーボタンからもホットキーからもコンタクトできるのが便利だ。 ライセンス登録をすると一回のSafariを起動でTabExposéの表示回数の制限が無くなる。

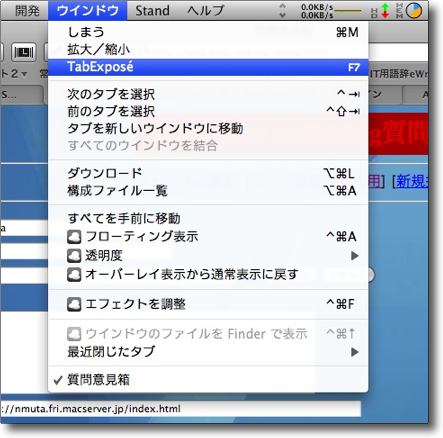

TabExposéをインストール後にSafariを起動すると 「ウインドウ」メニューにTabExposéというメニューコマンドが増えている またこのホットキーはF7キーだ

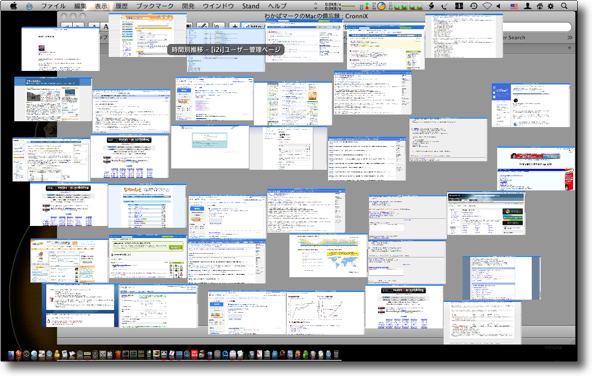

このとおり全てのタブがExposéのようにサムネイルとなってデスクトップに並ぶ 私の場合タブの数が多すぎてちょっと使いにくいがマウスオーバーで ページのタイトルは浮かび出てくるので使えないわけではない

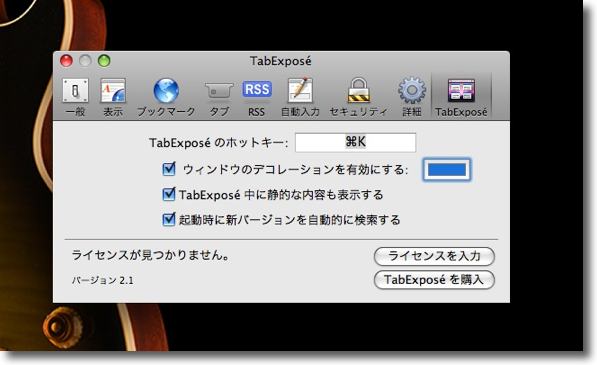

Safariの設定を開くとこのとおりTabExposéという項目が増えている デフォルトの設定はこんな感じ

私はホットキーをコマンド+Kキーに変えた fキーはアプリの起動に割り当てているからだ

タブの数を減らせばこのとおり実用的に使える

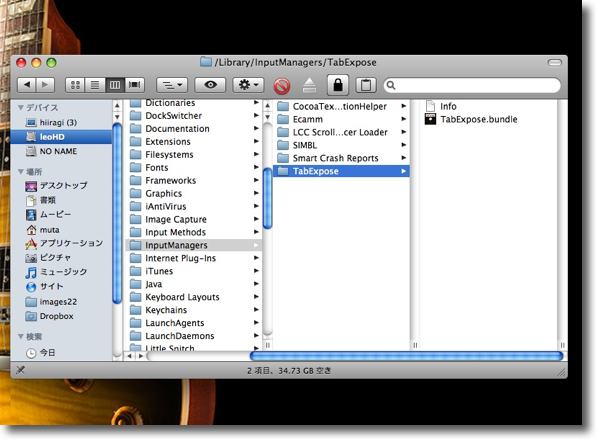

なおTabExposéはインストーラによって "/Library/InputManagers/TabExpose"にインストールされる アンインストールはこのフォルダごと削除すればいい この場合管理者のパスワードを要求される

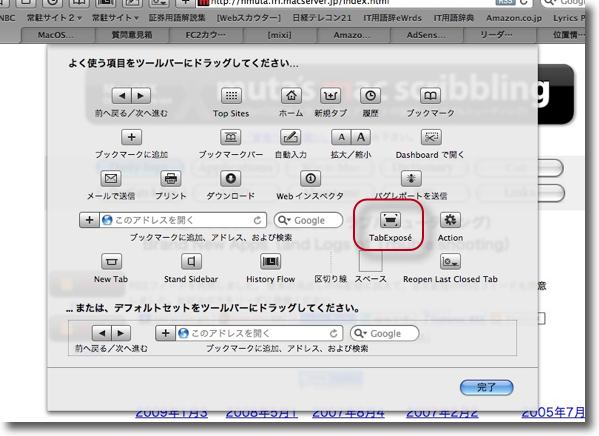

「表示」メニューの「ツールバーのカスタマイズ」から ツールバーにTabExposéボタンを増設できる

このボタンをワンクリックしてもTabExposéを展開することができる

設定でTabExposéのデコレーションの色を変えることもできる ピンクなんてのもなかなか悪くない 2009 年 8 月 23 日anchor  SpaceSuit(Freeware) Leopardの新機能、Spaceの仮想デスクトップのそれぞれに壁紙を割り当てて切り替えるたびにデスクトップの背景が変わるというアプリ。 使い方は非常にシンプルで、Spacesでデスクトップを切り替えながら壁紙のjpegをドックのSpaceSuitのアイコンにドロップしていけばいい。 それでデスクトップもSpacesといっしょに切り替わるようになる。 また壁紙のサイズがデスクトップにぴったり合わない場合は、ドックアイコンを右クリックして

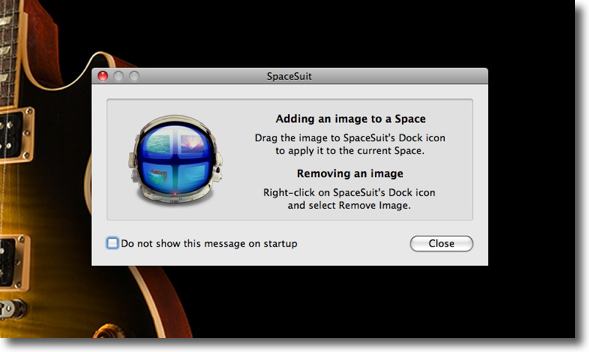

SpaceSuitを起動すると簡単な使い方のレクチャーが表示される 次回から表示させない場合はチェックを入れてOK

使い方はシンプルそのもの 壁紙のjpegなどのイメージをSpaceSuitのドックアイコンにドロップしていく 切り替えながらやっていけばSpacesのすべてのページに違う壁紙を割り当てられる

SpaceSuitが起動している間はSpacesを切り替えるたびにGrowlでこういう表示が出る

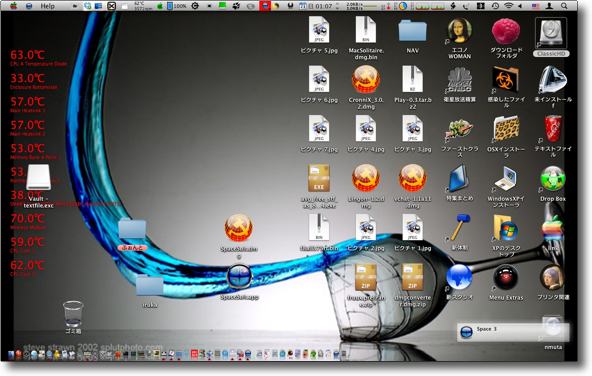

例えばメインページはこんなデスクトップで・・・

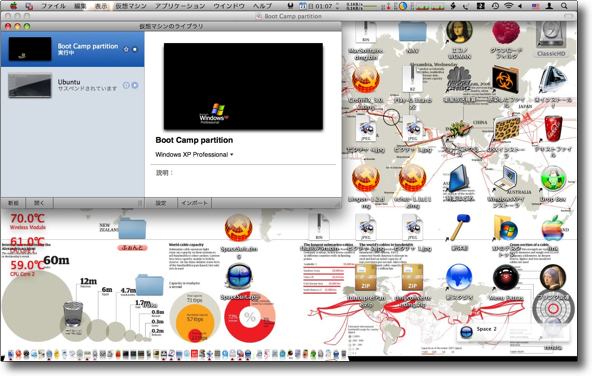

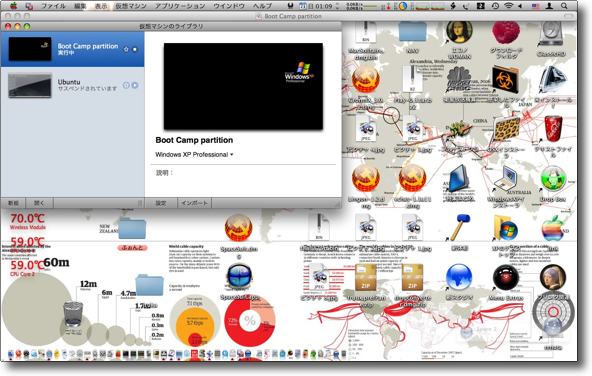

VMWare専用デスクトップはこんな感じで・・・

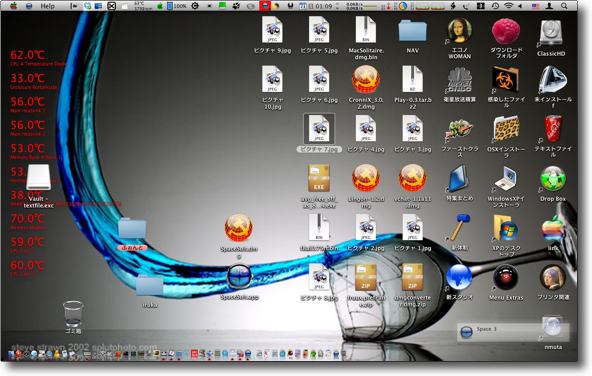

その他ユーティリティ用デスクトップはこんな壁紙・・・とかすると 今何番にいる確認しなくてもどこにいるかわかるようになる 意外に実用性もあるかも

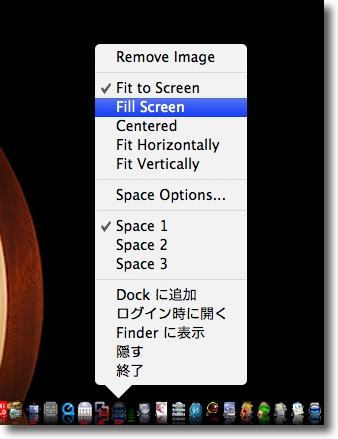

壁紙の上下や左右が切れるという時にはドックアイコンを右クリックしてここのメニューで調整する 「スクリーンにフィットさせる」「フルスクリーン表示する」「左右のサイズを合わせる」 「上下のサイズを合わせる」「センターに表示する」が用意されているし 設定した壁紙を外してシステム環境設定に戻すこともできる ここでもSpacesの切り替えもできる

上の2番のデスクトップピクチャーを若干調整した・・・

上の3番のデスクトップピクチャーを若干調整した・・・少しいい気分だ

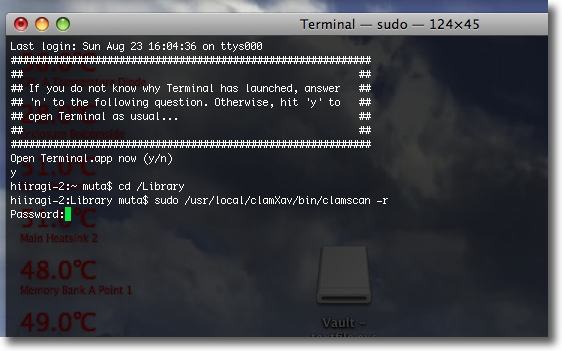

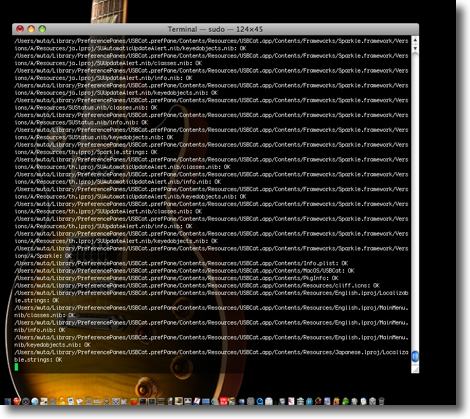

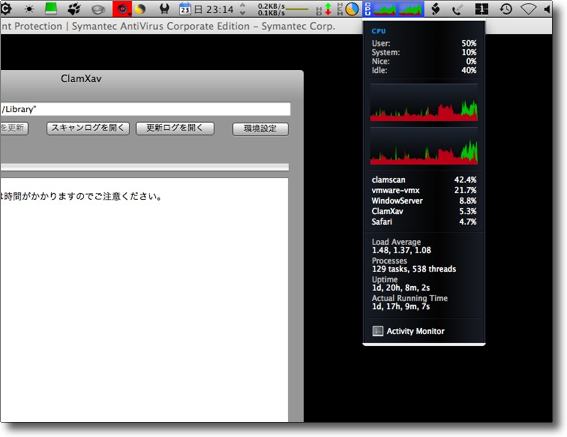

ところでJ.S. Machさん絶賛のこのアプリのアイコンもなかなか良いデザインだ (ちなみに私もデスクトップは横一列の3つのみ) NASAのスペースヘルメットのバイザーにMacの壁紙が映っているというアイコンで 小さなサイズのまま使うのはもったいないくらい作り込まれている 2009 年 8 月 24 日anchor 最近ClamAVをTerminalで使うことにハマっているここで紹介した方法なのだが、最近これにハマっている。 ClamAVとは言うまでもなくMacで使えるもっとも強力なフリーのアンチウイルスソフトClamXavのエンジン、UNIXのコマンドの部分だ。 出自がUNIXのコマンドなのだからTerminalで使えても別に不思議でも何でもない。 使い方としては一行でclamscanというコマンドと引数とターゲットのパスを打つ手もあるが、ものぐさな私はもっともめんどくさくない方法でやっている。 次にclamscanのコマンドを打つが、これも一度 しかもこのコマンドは入力しないといけないのは最初だけで2回目からはカーソルキーの上矢印を叩いていれば過去の履歴から呼び出せる。 何か感染ファイルのアラートが出たらそのあたりだけ、GUIのClamXavでスキャンすれば、隔離などができる。 この方が楽だし動きが確実なので最近これにハマっている。

Terminalのラク〜な使い方 cdと打って一回スペースキーを打ってスキャンしたいフォルダをGUIでドロップする ライブラリフォルダをドロップすればcd /Libraryと入力されるのでEnterキーでそこに移動 あとは履歴のclamscanコマンドを呼び出してEnterキーを叩くとスキャンが始まる

使っているリソースは同じだからTerminalとClamXavの速度も安定性も同じ筈だ しかし感覚的にはこちらの方がサクサク動いている気がする 今何をスキャンしているかが目に見えるし失敗が無いからかも

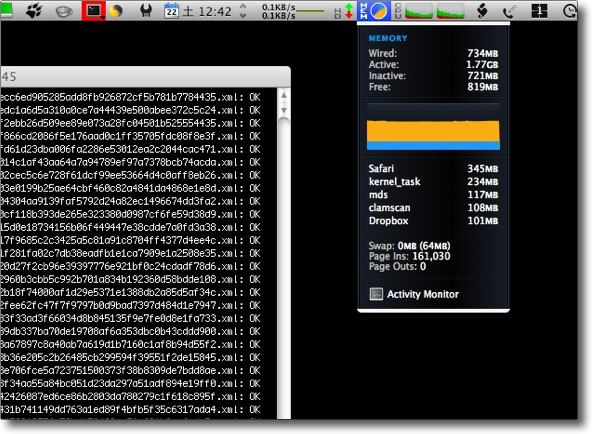

clamscanというプロセスが使用するメモリもこんなもの ClamXav Sentryが1.6GBのメモリを使いまくっているのとくらべたら軽いもんだ

もっともClamXavの名誉のために言えばこちらも軽いプロセスではある 2009 年 8 月 25 日anchor ソフトウエアアップデートにRemote Desktop クライアントのセキュリティパッチらしきアップデートがかかっているここじゃなかったっけ? その問題なのか関係ない問題なのかわからないが、アップデートがかかっているのでとりあえずかけよう。

Remote Desktop クライアントのアップデートがかかっている 結構センシティブなところだと思うのでアップデートはもれなくかけよう 2009 年 8 月 26 日anchor  AVG AntiVirus Free(Freeware) Windows向けウイルス対策ソフト製品のフリー版。トロイの木馬、スパイウエアにも広く対応する。 ウイルス対策ソフトというのは、そのウイルス検出の方法で大まかに分けて 大抵の製品は組み合わせが多いのだが、実際の製品で当てはめると 人に奨められてヒューリスティックスキャンの対策ソフトを試してみたいなと思っていた。 それで未知のウイルスでも、その攻撃方法のパターンでウイルスと認識できるヒューリスティックな構造を持つウイルス対策ソフトと組み合わせて使うのがやはり安全ということになる。 最近至る所で耳にするようになった仮想化技術がこんなところにも出てくる。 そういうウイルス対策ソフトを試してみたかったのだがMcAfeeは実効性がよくわからなかった。

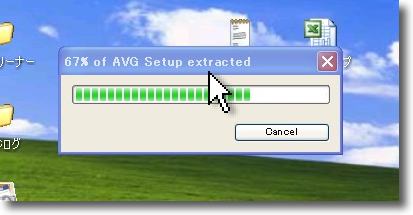

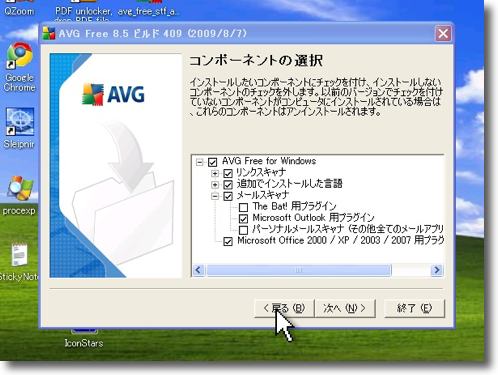

AVG AntiVirus Freeのインストール手順を紹介する インストーラを展開する

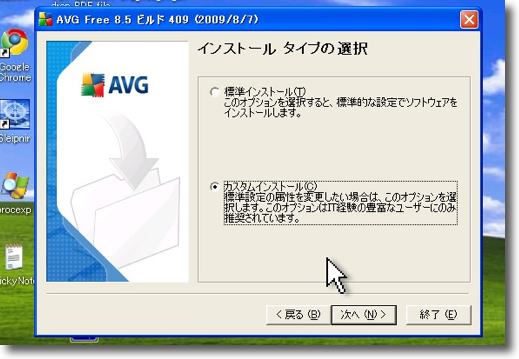

AVG AntiVirus Freeのインストールのタイプを選択 通常はデフォの「標準インストール」でいいと思う

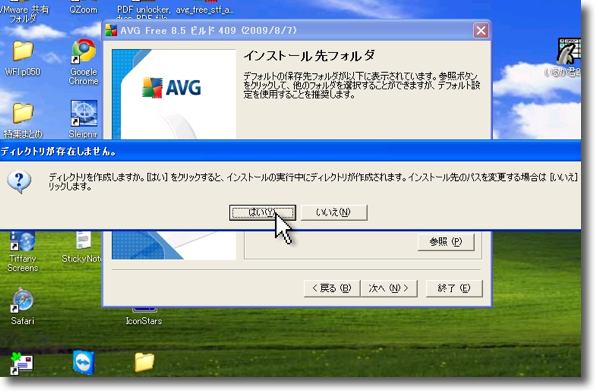

インストール先の「Proglrams and Files」に ディレクトリを作るかをご丁寧に聞いてくる 勿論「はい」で

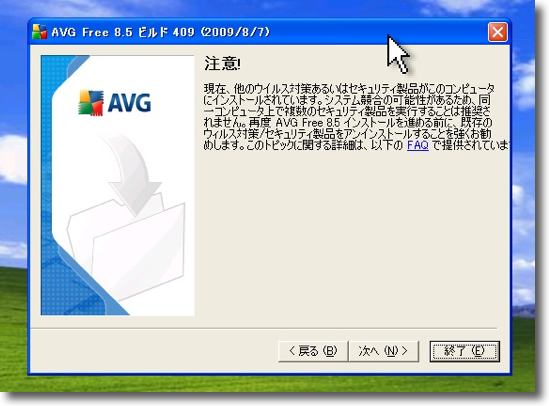

ここでコンフリクトに関するアラートが出る この環境ではSymantec Antivirusを先にインストールしていたが当然ながらこれが競合する AVG AntiVirusをインストールする前にSymantec Antivirusを アンインストールしないとこれ以上進めない

Symantec Antivirusをアンインストールするが 「アンチウイルスクライアント」をいきなりアンインストールすると・・・

しばらくインストールするようなそぶりを見せるのだが・・・

結局100%の確率で失敗する

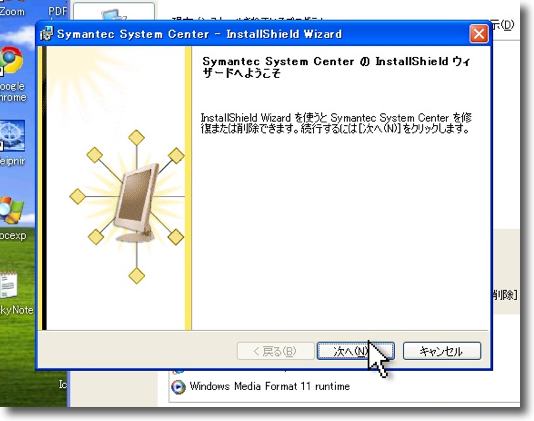

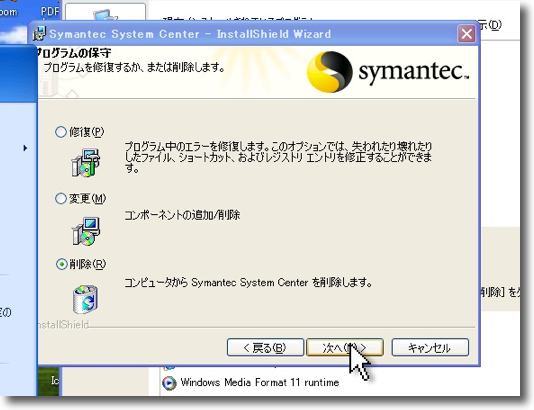

アンインストールは「シマンテックシステムセンター」からやらないといけない クリックするとインストールウイザードが立ち上がる

その中にアンインストールのメニューがある わかりにくいインターフェイスだ

やっとシマンテックをアンインストールしたところで AVG AntiVirusのインストールの続きに取りかかる

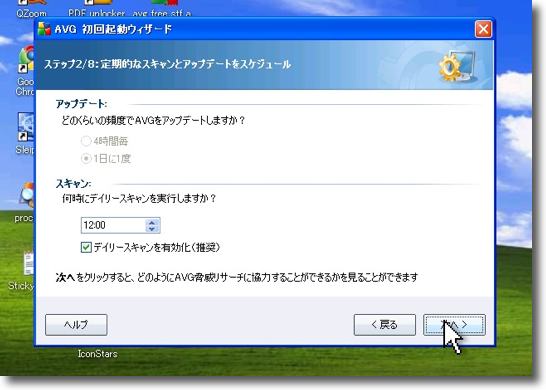

インストールが完了してAVG AntiVirusを起動すると初回は設定を求められる スケジュールアップデートとスケジュールスキャンの設定について聞かれるが これはあとでも変更できるのでとりあえず適当な設定でよい

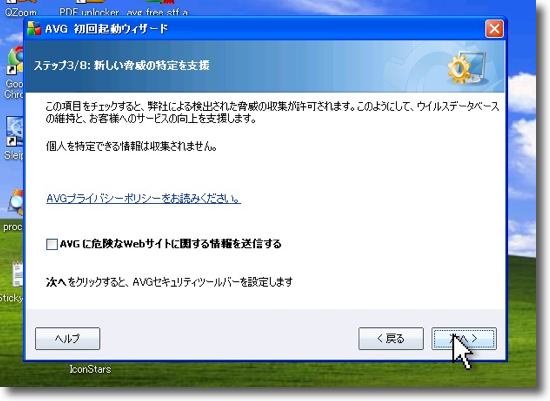

オプションではあるが発見した危険なサイトを自動的にAVG社に知らせるかの設定が続く 別に問題ないと思うが不安ならチェックを入れなくてもインストールに進める

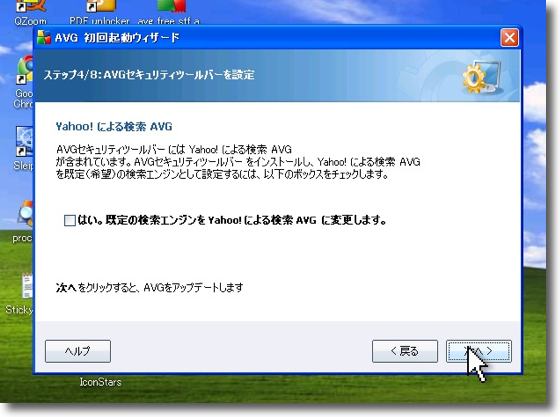

これはブラウザに表示されるセキュリティツールバー(あとで詳述)の設定 このような製品アプリがフリーウエアで使える秘密はここでどうやらYahooがスポンサーらしい

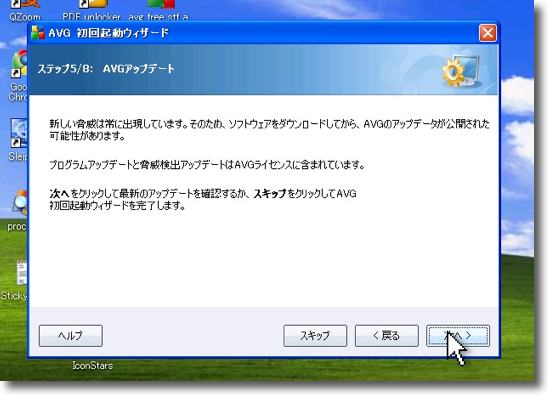

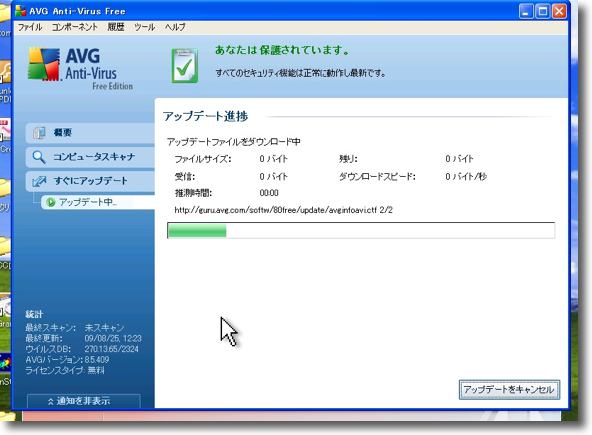

ウイルス定義ファイルは古いままなので初回のアップデートをするように促される ネットに繋がっている環境ならばためらわずにアップデートしよう

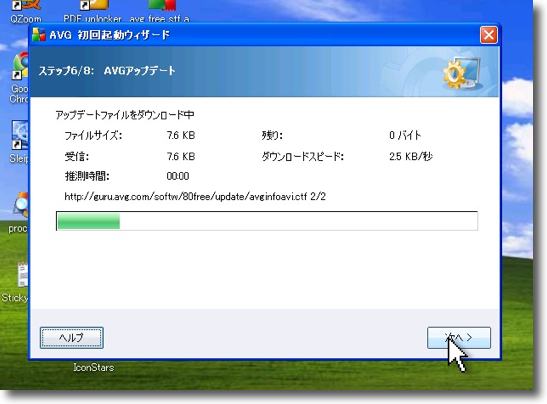

アップデート進行中のインターフェイス

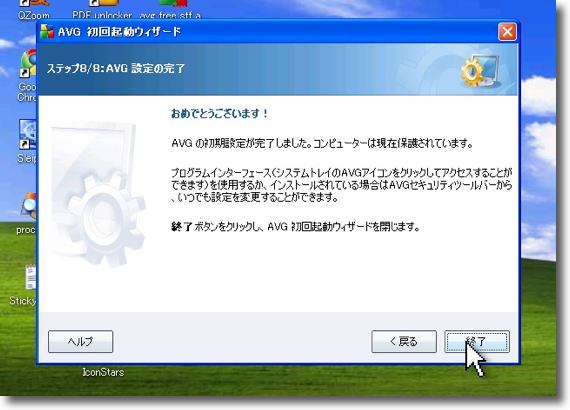

以上で初回起動の設定は完了するが、設定はいずれも変更できる

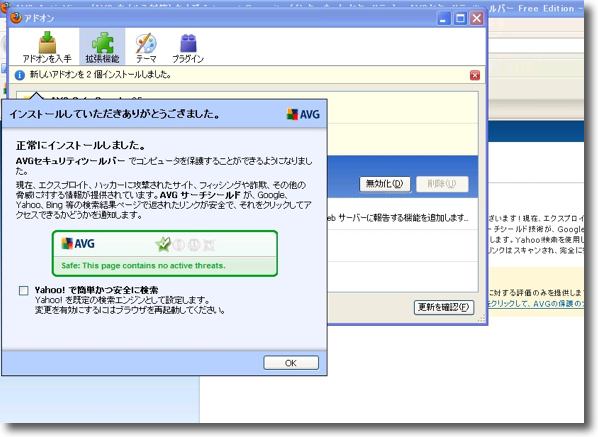

私の場合デフォルトブラウザはFirefoxだが そのアドオンという形で「セキュリティツールバー」がインストールされる

こういう感じで表示される 危険なサイトを感知する保護状況が常に表示される安心設計 ごみ箱アイコンからプルダウンでCookieも削除できる便利なツールバーだ Yahooの検索が要らない感じだがスポンサー様のおかげでこういう製品ソフトが フリーウエアで使えるわけだからせいぜいYahooも使ってあげてほしい

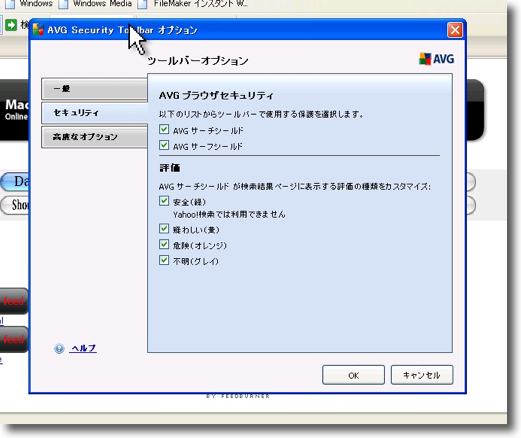

AVGのロゴからプルダウンでオプションで設定に入れる セキュリティツールバーにはテーマも含めていろいろ設定も用意されている

セキュリティツールバーはアドオンなのでここで停止したり削除したりも可能

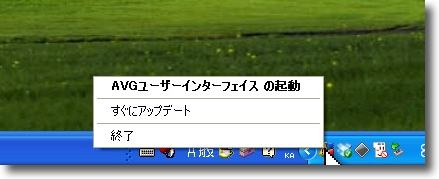

AVG AntiVirusの本体のインターフェイスはここから呼び出す AVGのアイコンを右クリックするとUIの起動というメニューがある

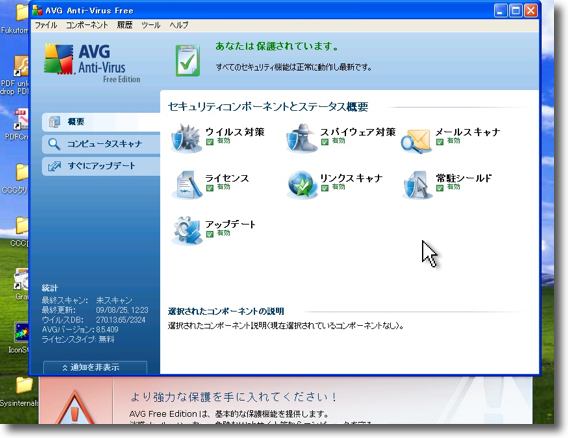

これがトップの操作画面でそれぞれのメニューにはアイコンをクリックすることで入れる シンプルなインターフェイスだが非常に多機能だ

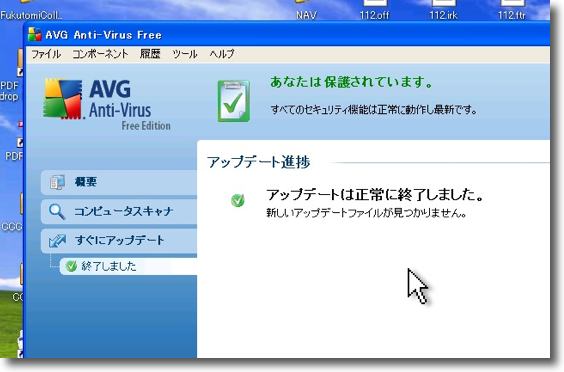

「すぐにアップデート」でウイルス定義ファイルをアップデートし始める

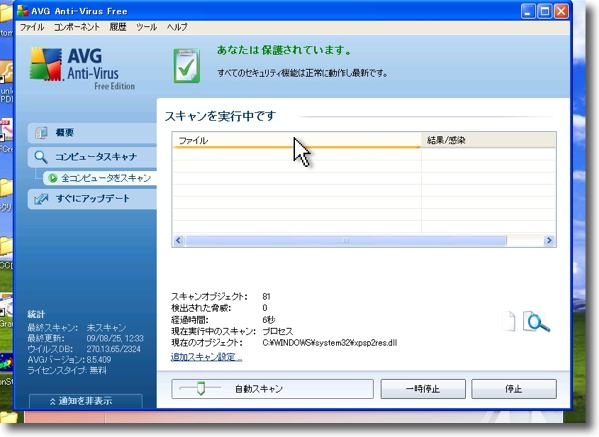

ここでコンピュータ全域をスキャンする

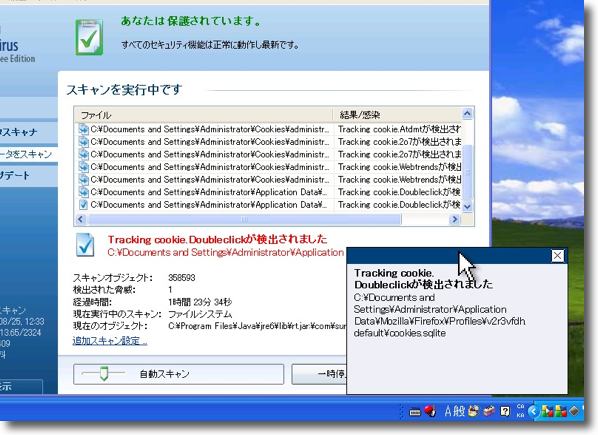

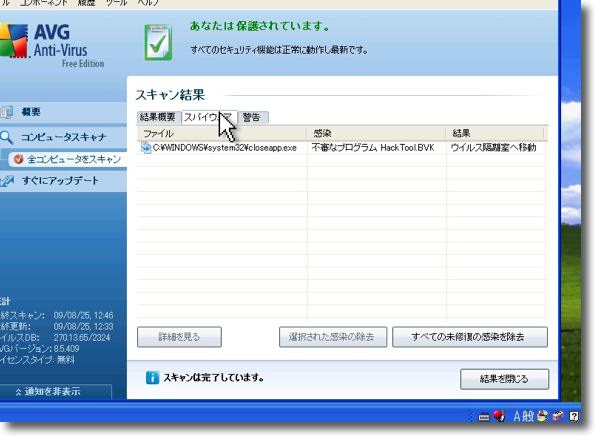

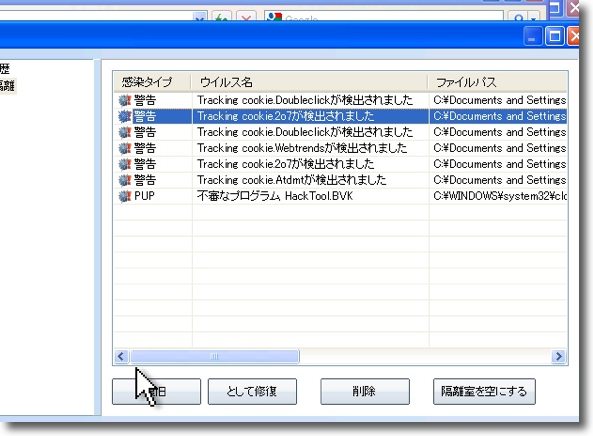

肝心の結果だがテスト前にClamXavやシマンテックでクリーンしているのにぞろぞろ出てきた

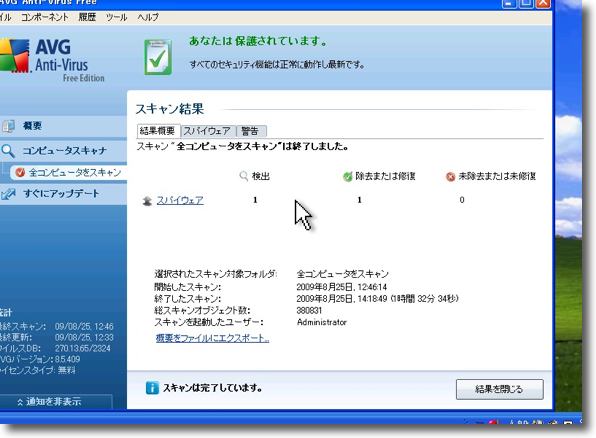

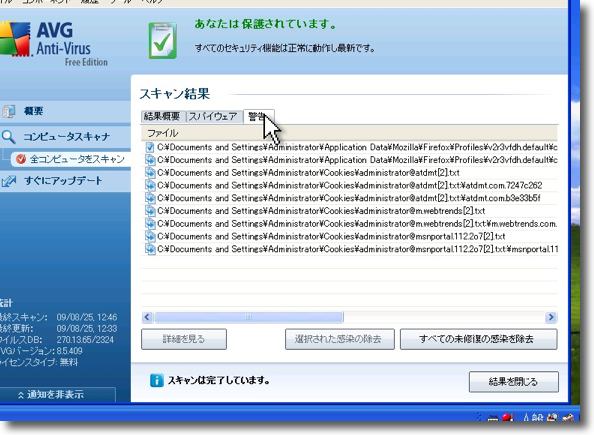

結局「スパイウエア」1、「警告」9 いずれも隔離された

スパイウエアと判定されたのはcloseapp.exe 判定名はHackToolBVK

VirusTotalで見ると約半数のソフトがこれをウイルスだと判定している ただメジャーどころが軒並みこれを外しているのがビミョーなのだが

警告が出たのはTrackin cookie.Doubleclickなどどれも DoubleClick社などがバラまいたweb履歴追跡型のCookie これがスパイウエアか単なるトラッシュかは人によって意見が分かれるし 足跡を見られるだけだったらスパイウエアとは言えないかもしれない しかしそういうものを一律に削除するというのがAVG AntiVirusの基本方針らしい どのみちあっても何も益がないものなので削除されることに異存はない またこの隔離フォルダはデフォルト設定では30日で自動的にカラになる

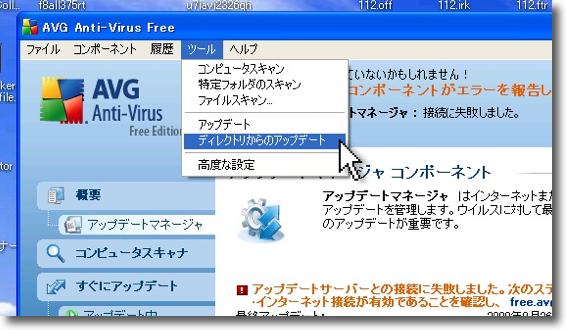

webに繋げない端末にこれをインストールして使う場合は ファイルをダウンロードしてきてマニュアルでアップデートしないといけない マニュアルアップデートはここから「ディレクトリからのアップデート」を選ぶ

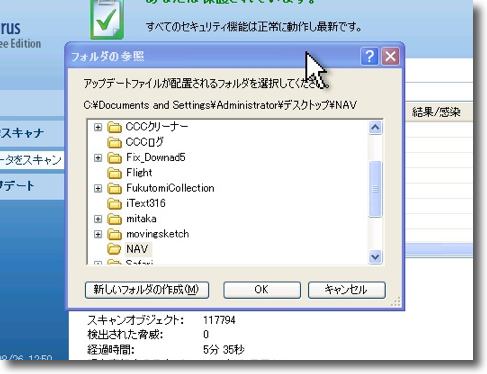

参照ウインドウでアップデートファイルが 入っているフォルダを選択してアップデートを開始する

アップデートが完了するとこういう表示になる

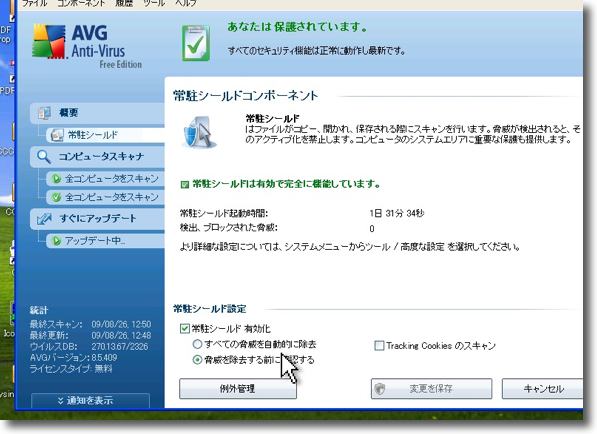

常駐シールドはいわゆるオートプロテクトのようなものか

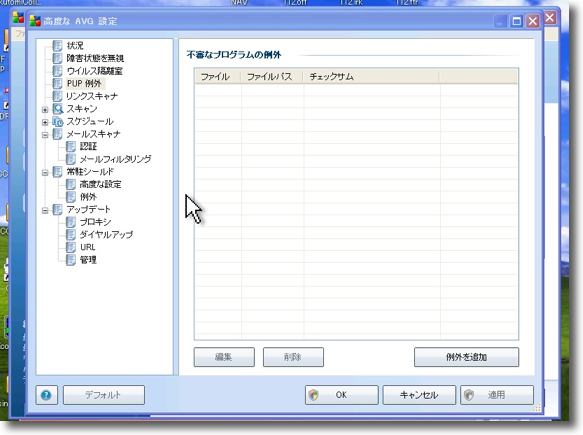

ヒューリスティックの泣き所は害がないファイルもウイルスとして警告してしまうことがある点 気にしなければいいのだが毎回スキャンの度に問題ないファイルにアラートを出されるのも煩わしい そこで除外項目の設定が可能になっているが、何でもかんでも 除外していると本当の脅威に気がつかないこともある ヒューリスティックを使う難しさはそういうところだ 2009 年 8 月 28 日anchor MSNのトップページからして・・・先日導入したAVG AntiVirusのAVG Security Toolbarがいきなり「スパイウエア発見」のアラート。 ブラウザはInternet Explorerで、問題のサイトはMSNのポータルトップページだ。 発見された「スパイウエア」は しかしこれらのCookieを明確に「マルウエアだ」と言い切る人がいる以上、そういうものは少なくともMSのトップページからは排除するべきなんじゃないだろうか。 レピュテーションリスクというものがある。 ものがどうでもいいCookieだから、がたがた言うほどのことでもないのだが。

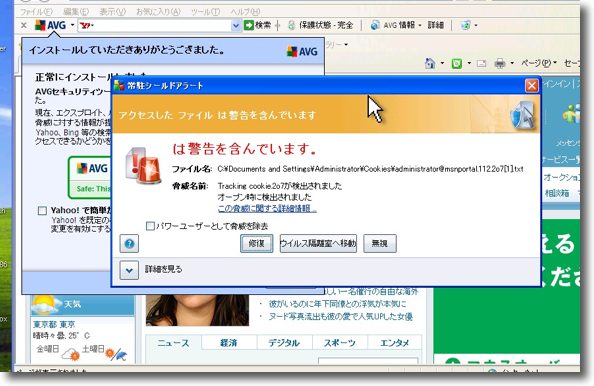

WindowsXPでInternet Explorerを起動すると いきなりAVG Security Toobarが「スパイウエアらしきもの」という警告を発した

問題のサイトはMSNのトップページだ 自民党の広告に問題があったか?・・・

ということではなくMSNのポータルテキストとアドセンス広告が問題あるCookieを含んでいた 「こんなものはスパイウエアとは言わん」という意見の人も多いが 「これは明確にマルウエアだ」という人もいるのだから少なくともポータルサイトの トップページにいきなりというのは見直した方がいいんじゃないだろうか 2009 年 8 月 30 日anchor シマンテックのウイルス情報2題シマンテックから久しぶりに立て続けにセキュリティレスポンスのプレスリリースが来た。

ということなのでMacだから安心というわけではない。 もうひとつ出ているセキュリティレスポンスのプレスリリースがこちら

もともともSkypeは形態は電話に似ているが、通信そのものの秘匿性はメールなみで、これをタップされたからって「プライバシーの侵害だ」とわめくのもおかしな話で、それを録音するトロイの木馬が出ても、そういうリスクも込みで無料で使える電話として利用するべきだと思う。 本当に秘匿するべき通信はSkypeではなく電話でするべきで、洩れたって別にかまわないようなグリーティングのような会話をSkypeでやるべきだと思う。 そういってしまえばこれも大騒ぎするような話でもないとも言えるが、この話の肝はそういう部分ではなくて、こういう音声データの受け渡しのような結構システムの奥深いところのAPIまでタップしてしまうようなトロイの木馬がバラまかれているということだと思う。 キーロガーのようなこともできるかもしれないし、ファイルシステムイベントとかセキュリティログとかそういうところまで盗み見る技術に応用できるかもしれない。 そうだとすると「大して大騒ぎするような話ではない」なんて言ってられないかもしれない。 これ自体がどうこうよりも、今後の経過に要注意な警告だと思う。 2009 年 8 月 31 日anchor ハードディスクの空き容量を増やしてSafari、Firefox・・・特にSafariを高速化するTips〜只今検証中なので安全性は保証しないよ表題のとおりだ。 その方法は これをすることで、およそ1GBのディスク容量を節約できた。 さらにビミョーではあるがSafariは確かに高速化したようだ。 ならばやってみても損はないようなTipsだがRSSが本当に完全に問題なく動くのかというところを、今検証しているところだ。

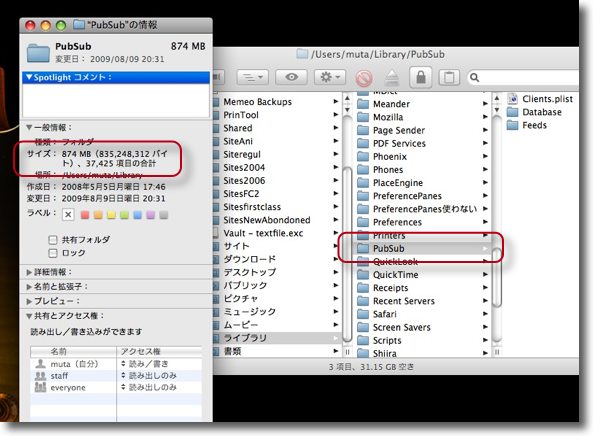

ディスクの容量を圧迫する要因でSafariの表示を重くしている要因でもあるPubSub その大きさは900MB、ファイル数は4万近くある これの中味を削除するというTipsにトライしてみる

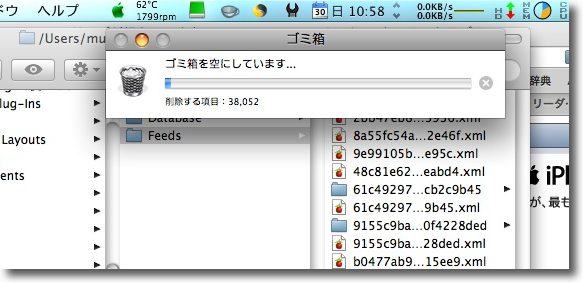

削除する直前には本当にファイル数4万、容量1GBに近づいていた 削除にもそれなりの時間がかかる

その結果ディスクの空き容量はきっかり1GB増えた

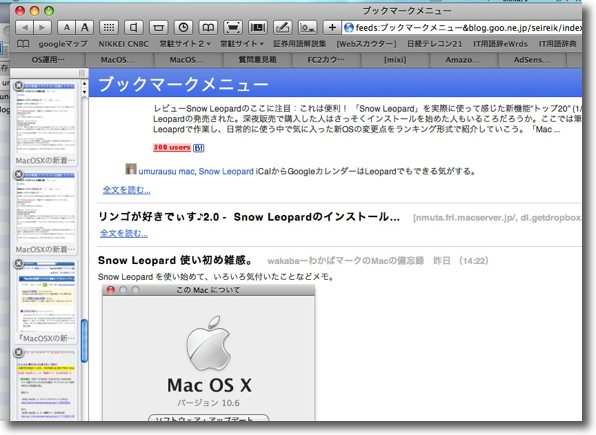

PubSubがからんでいるRSSの読み込みの方だが、問題なくできている様子だ

ただこれのせいなのかどうかRSSの全文配信がなぜか見出しのみで配信されてしまった

ただしそう見えるのはSafariだけの問題のようで Firefoxで同じRSSを見るとちゃんと全文配信されているのがわかる なぜこういう差が出るのかよくわからないし、この微妙な差のために PubSubの削除が原因でこうなったのかどうか確信が持てない いずれにしろ自分でRSSfeedをアップロードしない人には 関係ない話なのでこのTipsはお役に立つかもしれない |